vSphere Client で、NSX-T 3.2 の 分散ファイアウォール(DFW)のルールを設定するウィザードを進めてみます。

前回はこちら。(ラボ環境や、設定する DFW ルールなどの説明)

今回の内容です。

手順開始時点の状態

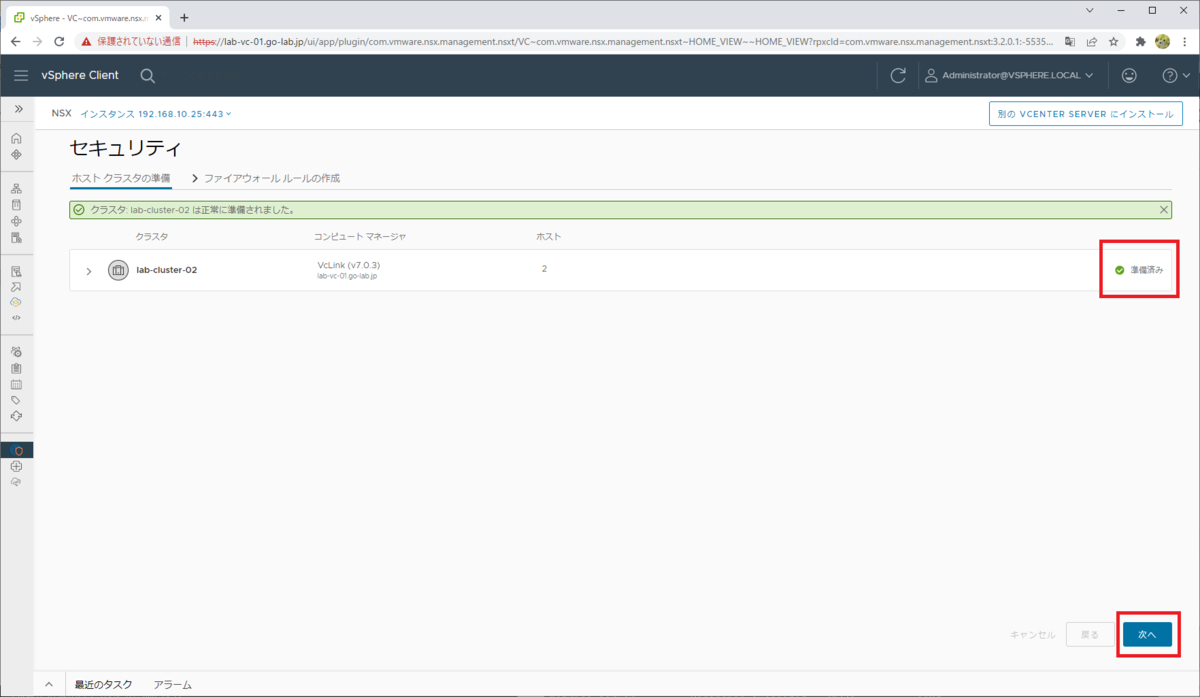

今回は、以前の投稿にある「ホスト クラスタの準備」まで実施してあり、下記の画面で「次へ」をクリックした直後の状態から開始します。

そこにある「ファイアウォール ルールの作成」をキャンセルしないで、この投稿の手順を実施します。

ファイアウォール ルールの作成: グループの作成

ウィザードでは、インフラストラクチャ サービス、環境、アプリケーション の3種類のグループを作成します。

1. インフラストラクチャ グループの作成

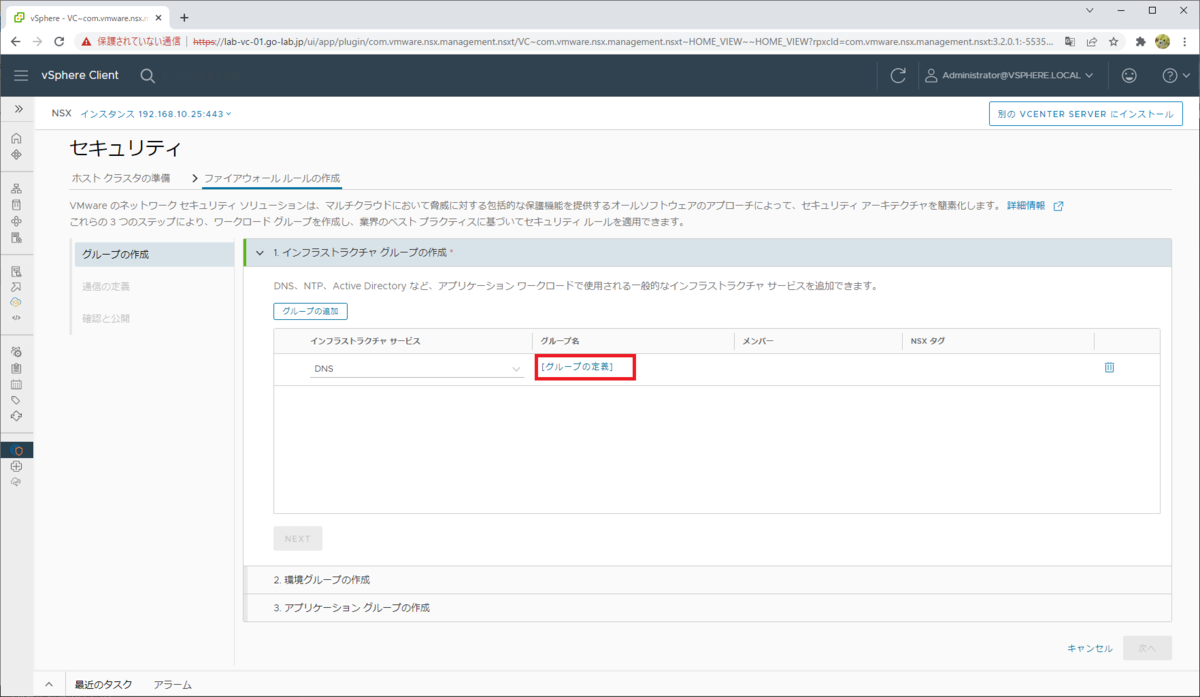

「グループの追加」をクリックして、インフラとなる VM を対象としたグループを作成します。デフォルトでは、Active Directory、DHCP、DNS、NTP が用意されています。ちなみに、選択肢にない「NSX Manager」のような名前も入力できます。

今回は「DNS」を選択して、「グループの定義」をクリックします。

グループとタグの名前は、選択 / 入力した名前(DNS)をもとに自動入力されます。

- グループ名: DNS_Infra_Group

- NSX タグ: DNS_Infra_Tag

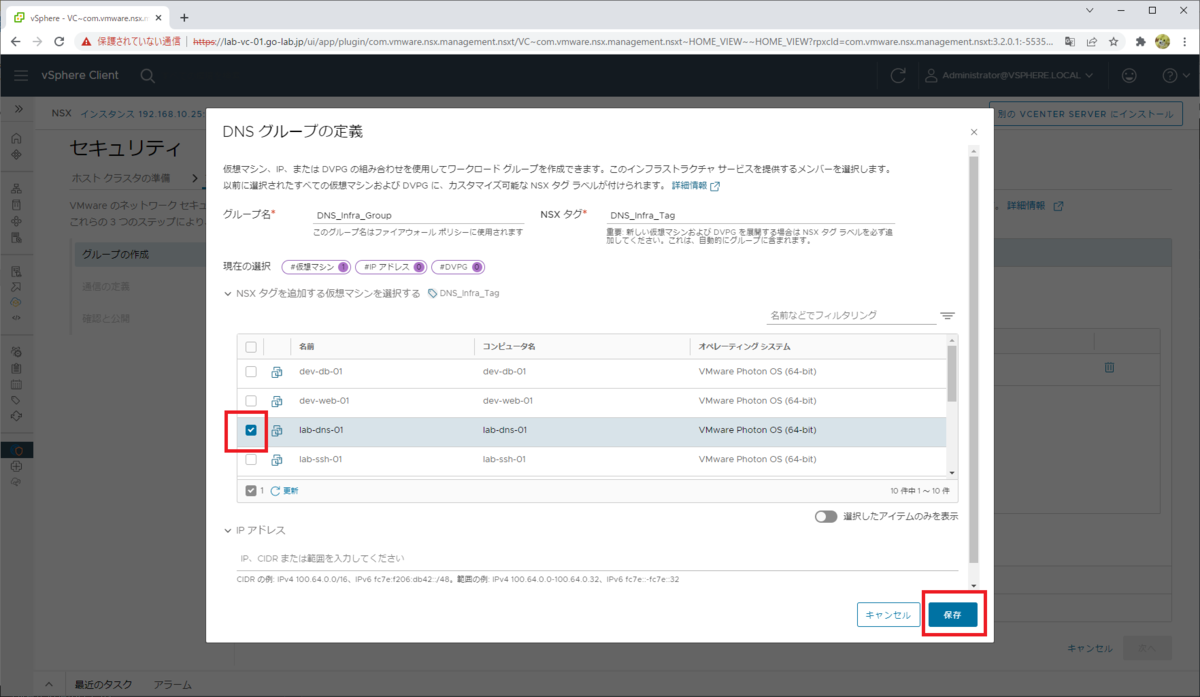

DNS サーバにあたる VM「lab-dns-01」を選択して、「保存」をクリックします。

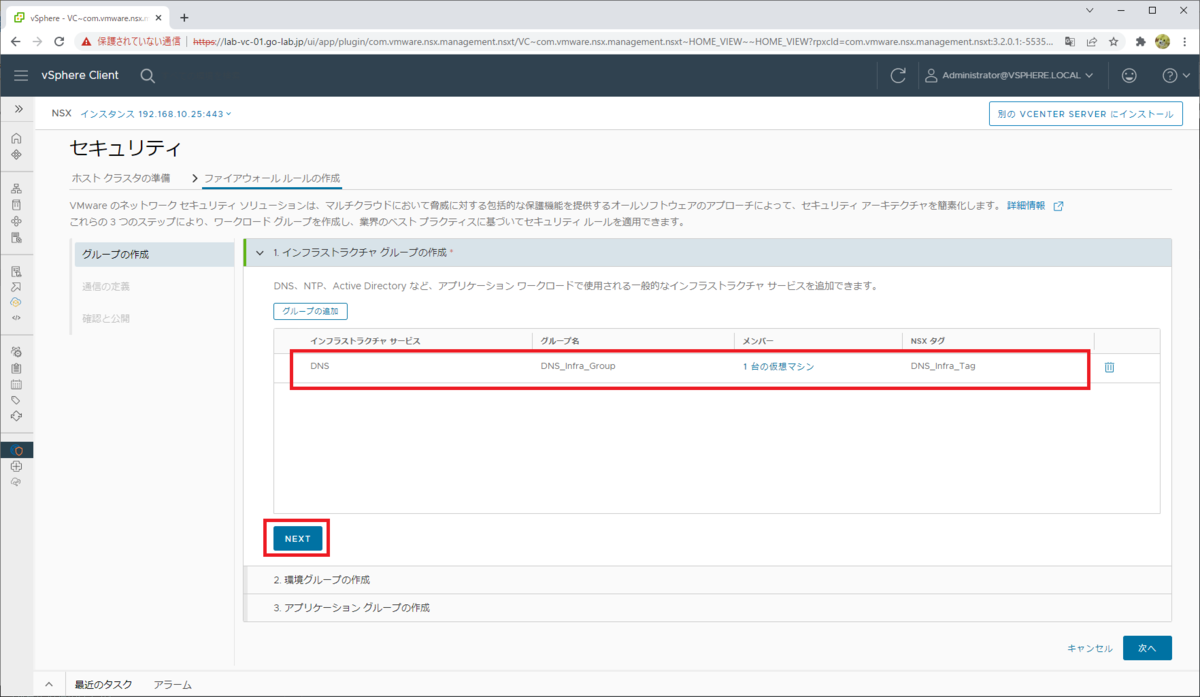

グループが設定されたことを確認して、「NEXT」をクリックします。

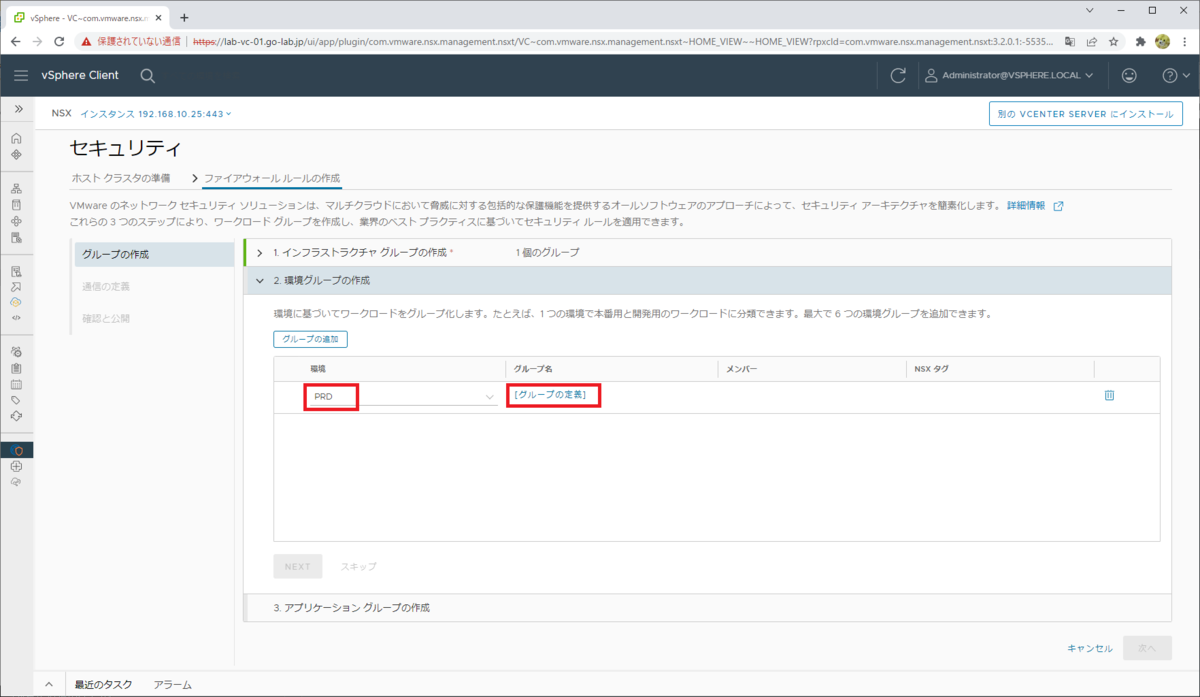

2. 環境グループの作成

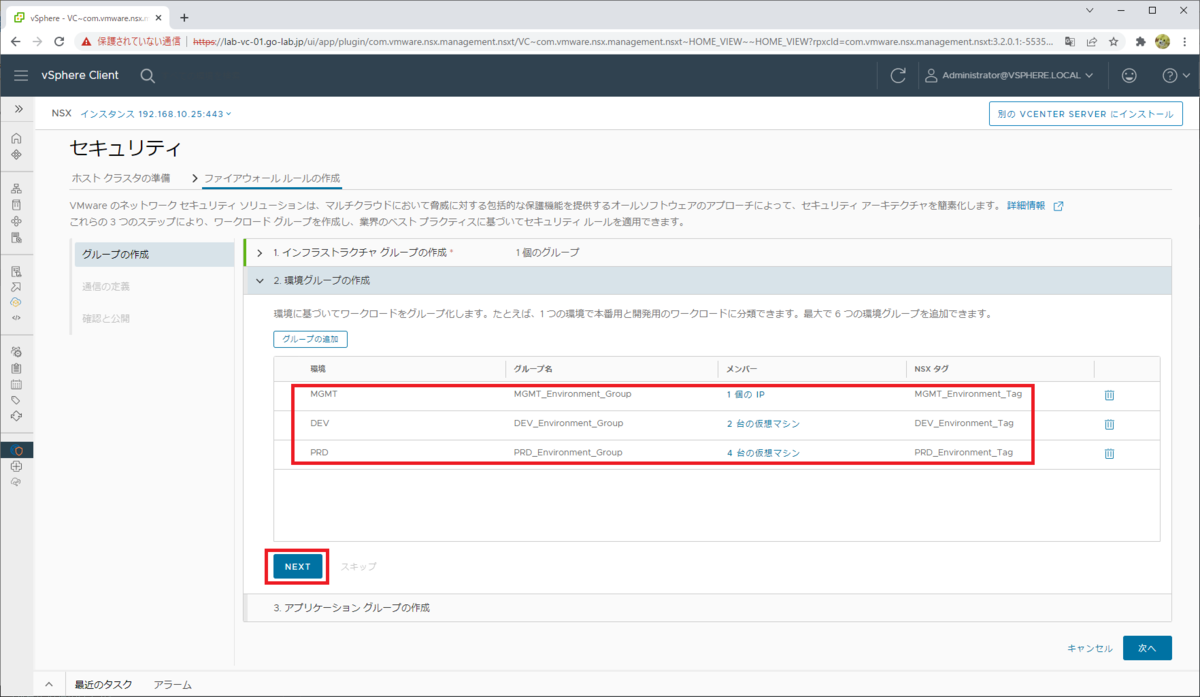

環境グループとして、PRD、DEV、MGMT を作成します。

「グループの追加」をクリックします。

環境の選択肢には、本番、開発、テスト、パートナーがデフォルトで用意されていますが、これ以外の文字列も入力できます。

環境の名前として選択した文字列は、グループとタグの名前の自動入力でも使用されます。

今回は、アルファベットにて「PRD」(本番というつもりで)を入力して、「グループの定義」をクリックします。

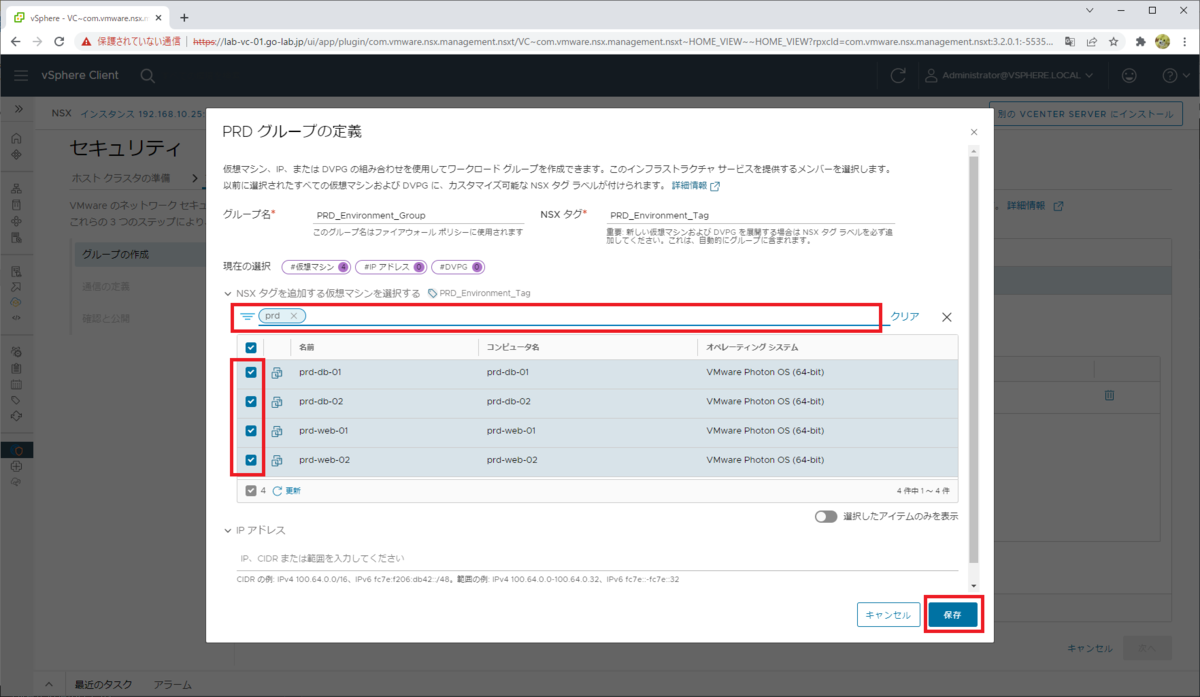

グループとタグの名前は、選択 / 入力した名前(PRD)をもとに自動入力されます。

- グループ名: PRD_Environment_Group

- NSX タグ: PRD_Environment_Tag

ラボの本番サーバ役 VM は「prd-*」という名前にしてあるので、「prd」でフィルタリングしてから VM を選択して、「保存」をクリックします。

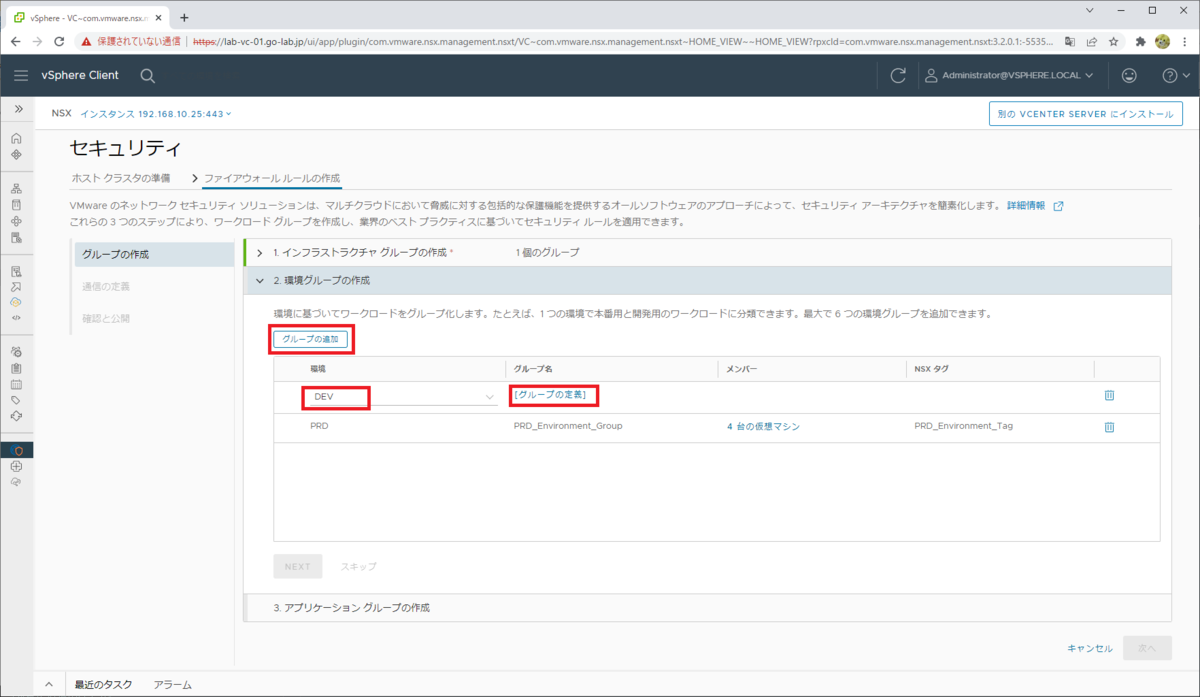

つづけて、「グループの追加」をクリックして、環境に「DEV」(開発環境として)を入力してから、「グループの定義」をクリックします。

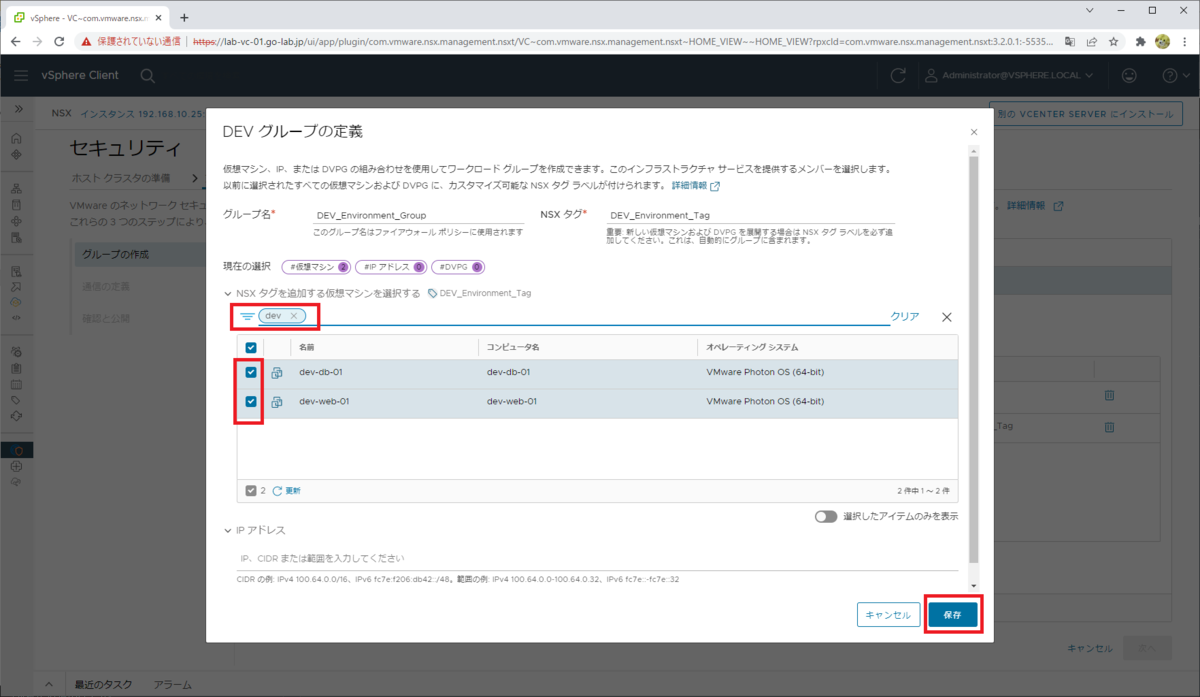

さきほどと同様に、グループとタグの名前は、選択 / 入力した名前(DEV)をもとに自動入力されます。

- グループ名: DEV_Environment_Group

- NSX タグ: DEV_Environment_Tag

ラボの開発サーバ役 VM は「dev-*」という名前にしてあるので、「dev」でフィルタリングしてから VM を選択して、「保存」をクリックします。

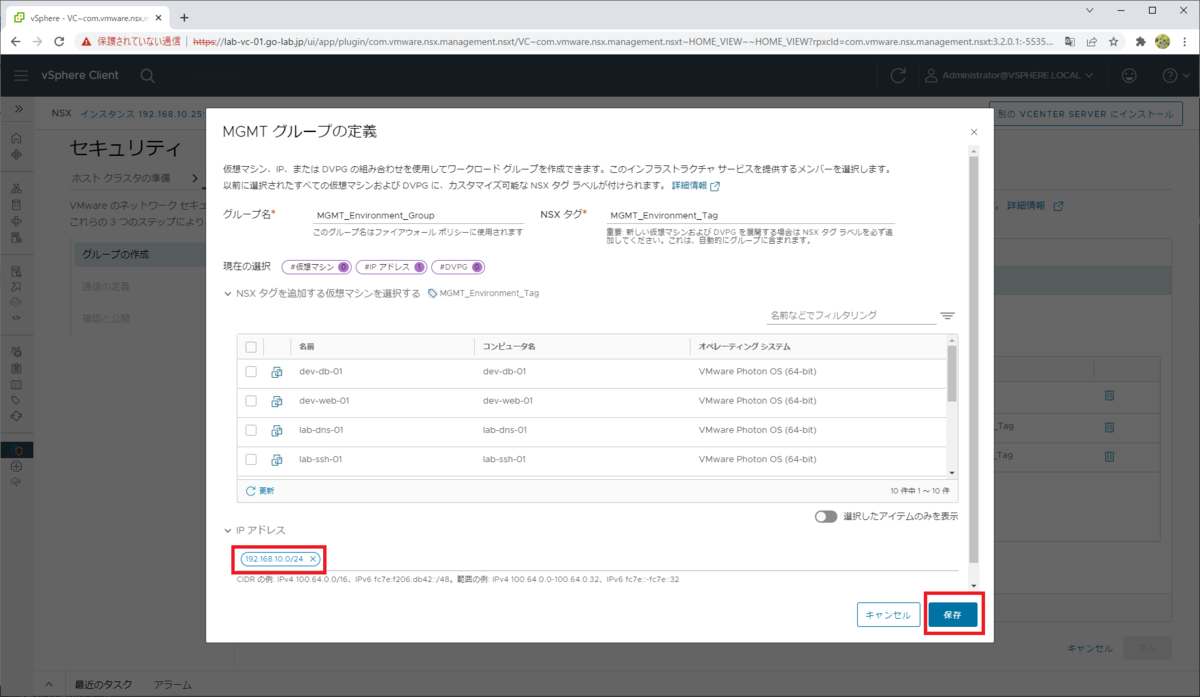

「グループの追加」をクリックして、環境に「MGMT」(管理ということで)を入力してから、「グループの定義」をクリックします。

※実際のところ管理系のサーバについては、ここでの「環境」ではなく、前手順での「インフラストラクチャ サービス」として定義してもよいと思います。

さきほどと同様に、グループとタグの名前は、選択 / 入力した名前(MGMT)をもとに自動入力されます。

- グループ名: MGMT_Environment_Group

- NSX タグ: MGMT_Environment_Tag

VM を指定した場合との違いを確認できるので、今回はあえて IP アドレス(ネットワーク アドレスとして 192.168.10.0/24)を指定しています。

環境グループが作成されたことを確認して、「NEXT」をクリックします。

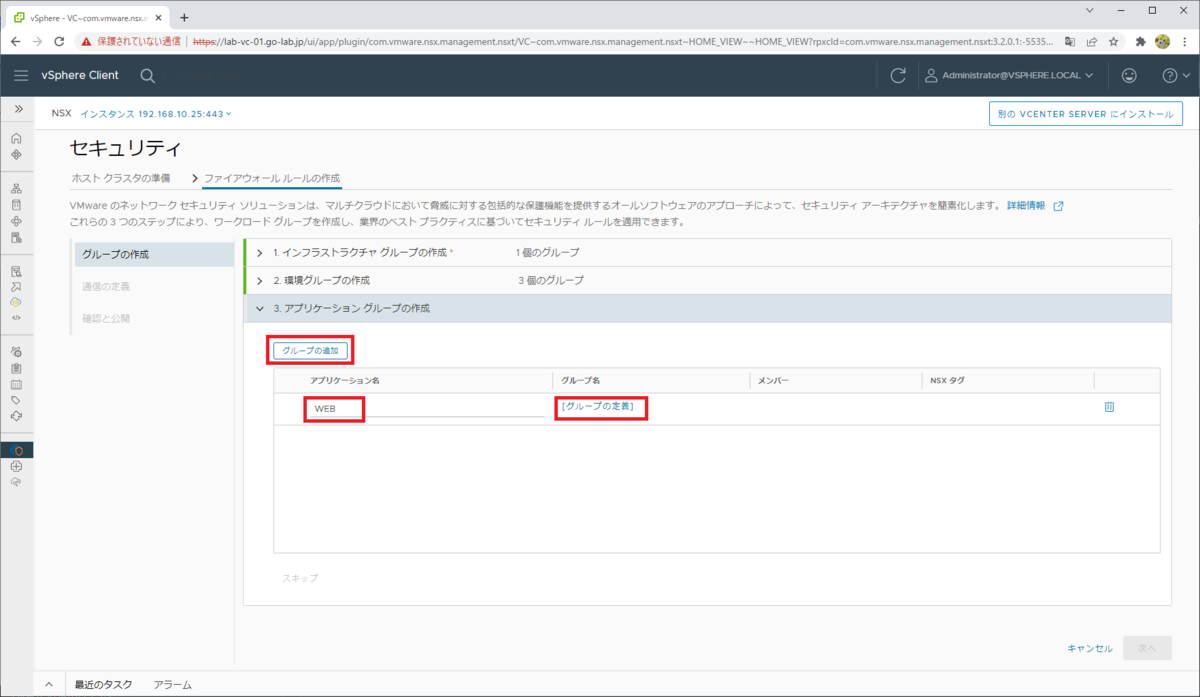

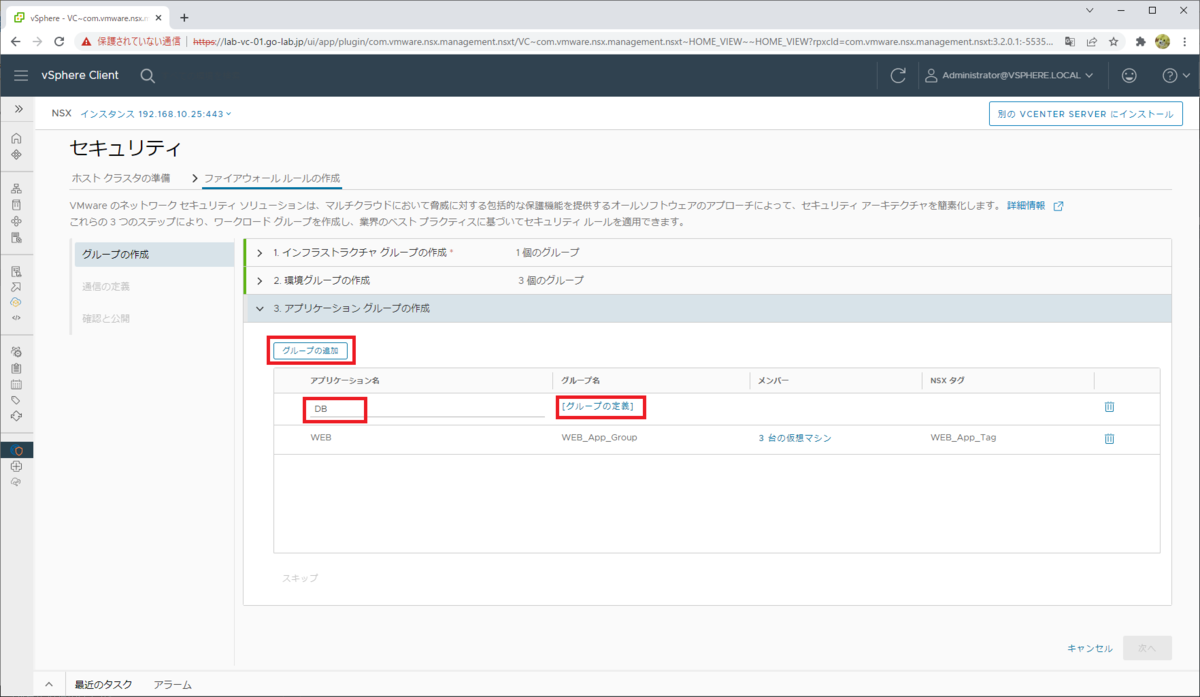

3. アプリケーション グループの作成

アプリケーション グループとして、WEB と DB を作成します。

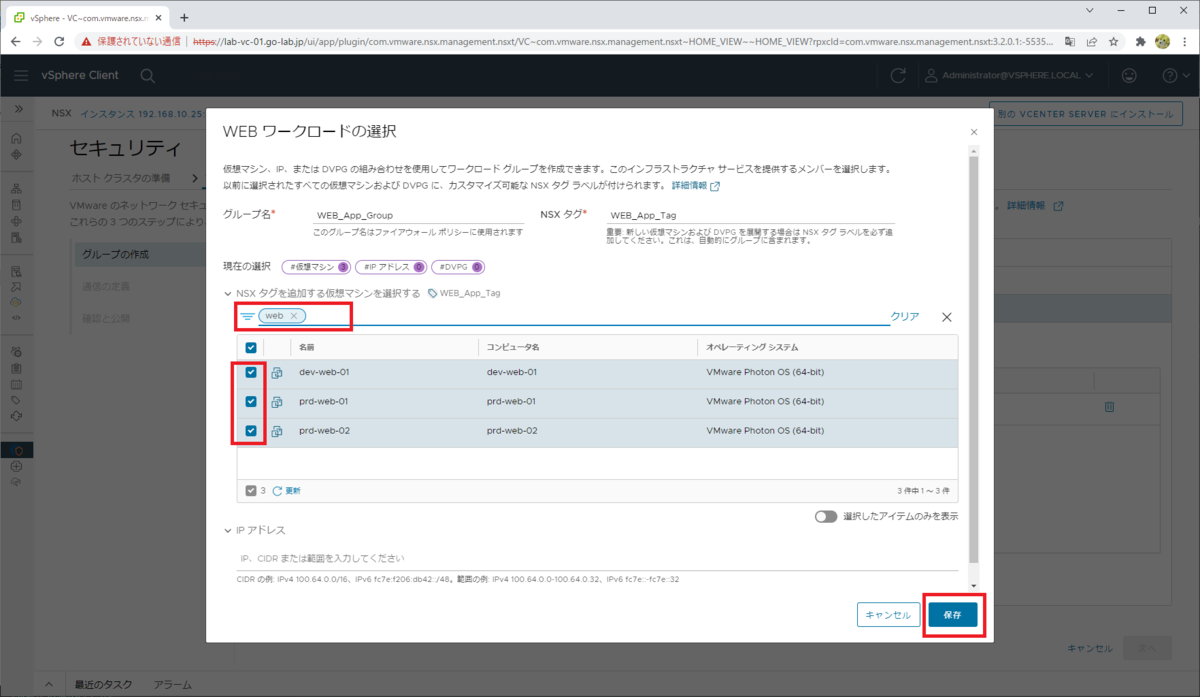

「グループの追加」をクリックして、アプリケーション名に「WEB」を入力してから、「グループの定義」をクリックします。

グループとタグの名前は、選択 / 入力したアプリケーション名(WEB)をもとに自動入力されます。

- グループ名: WEB_App_Group

- NSX タグ: WEB_App_Tag

ラボの開発サーバ役 VM は「*-web-*」という名前にしてあるので、「web」でフィルタリングしてから VM を選択して、「保存」をクリックします。

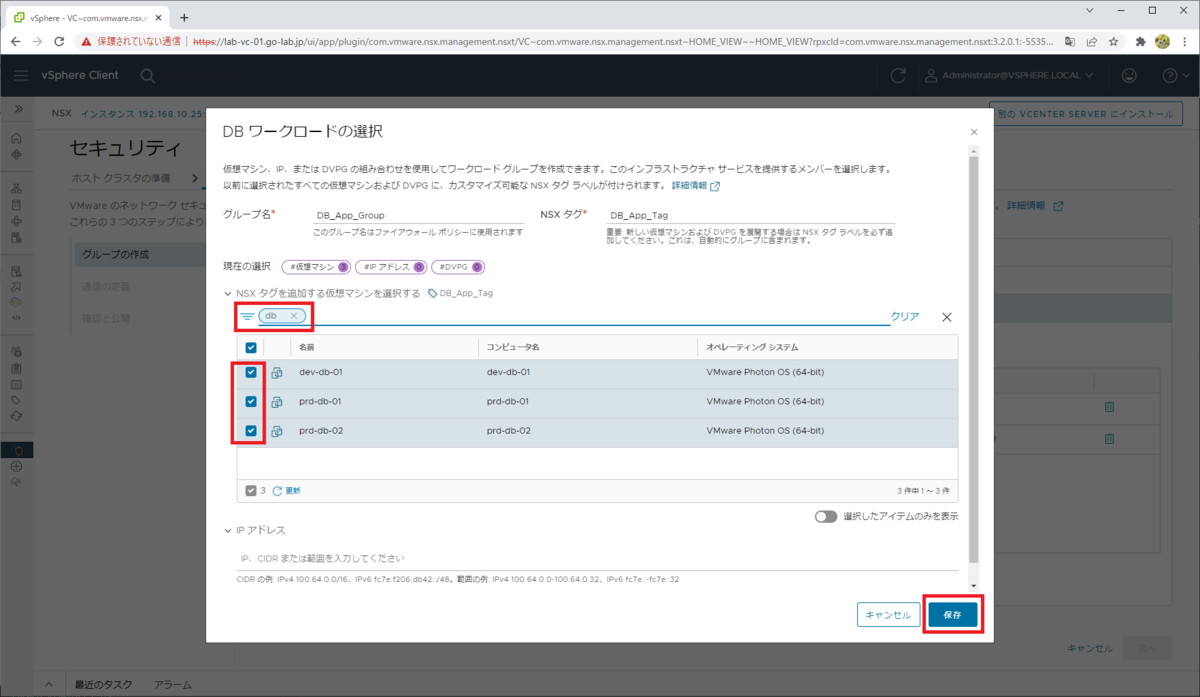

つづけて、「グループの追加」をクリックして、アプリケーション名に「DB」を入力してから、「グループの定義」をクリックします。

グループとタグの名前は、選択 / 入力したアプリケーション名(DB)をもとに自動入力されます。

- グループ名: DB_App_Group

- NSX タグ: DB_App_Tag

ラボの開発サーバ役 VM は「*-db-*」という名前にしてあるので、「db」でフィルタリングしてから VM を選択して、「保存」をクリックします。

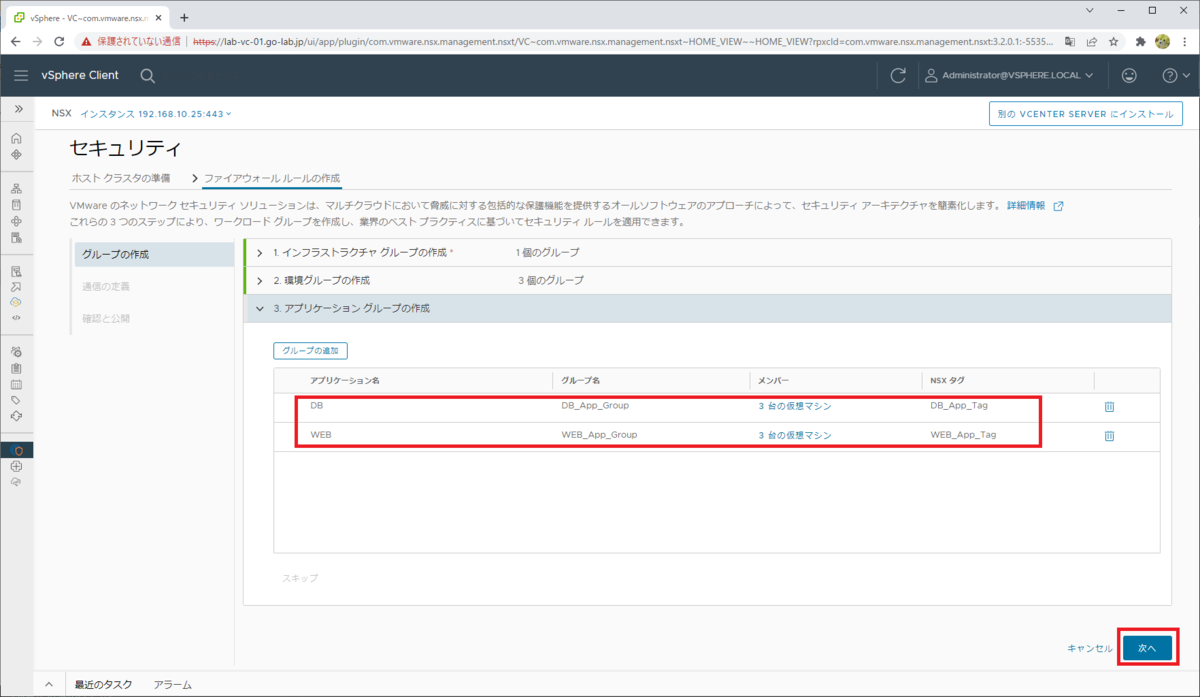

アプリケーション グループが作成されたことを確認して、「次へ」をクリックします。

ファイアウォール ルールの作成: 通信の定義

先に作成したグループをもとに、DFW のファイアウォール ルールを設定していきます。ここでは、下記の「←」方向の環境間通信を許可します。

- 本番 環境(PRD)← 管理 環境(MGMT)

- 開発 環境(DEV) ← 管理 環境(MGMT)

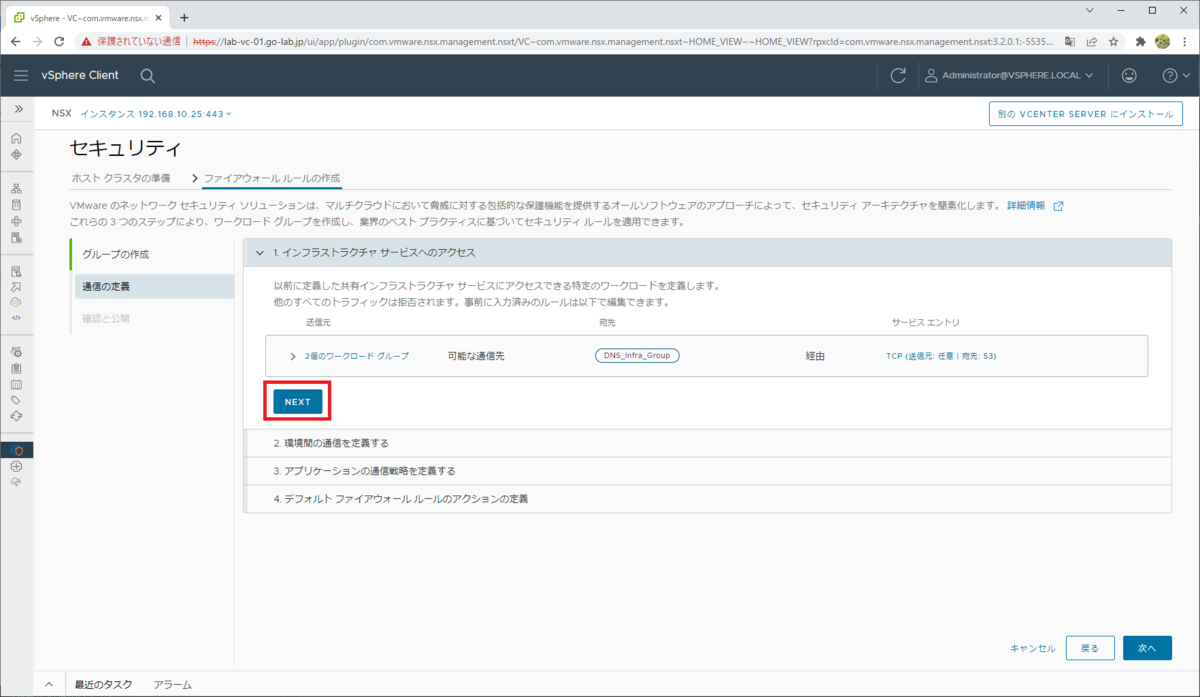

1. インフラストラクチャ サービスへのアクセス

インフラストラクチャ サービスで DNS のグループ(DNS_Infra_Group)だけ作成したので、ここでは1行だけ表示されています。

「任意」のあたりをクリックします。

この DNS サーバは、ラボ内の 本番環境と開発環境からのみ利用する想定なので、送信元で「PRD_Environment_Group」と「DEV_Environment_Group」を選択して、「適用」をクリックします。

「2個のワークロード グループ」と表示されたことを確認して、「NEXT」をクリックします。

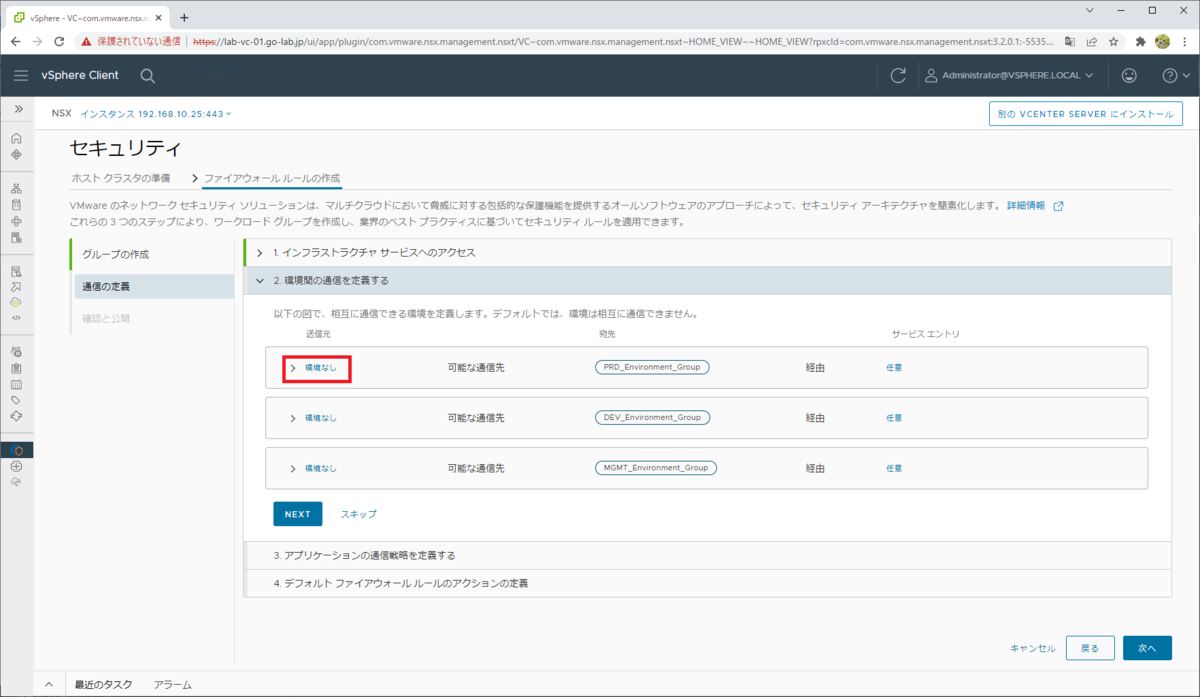

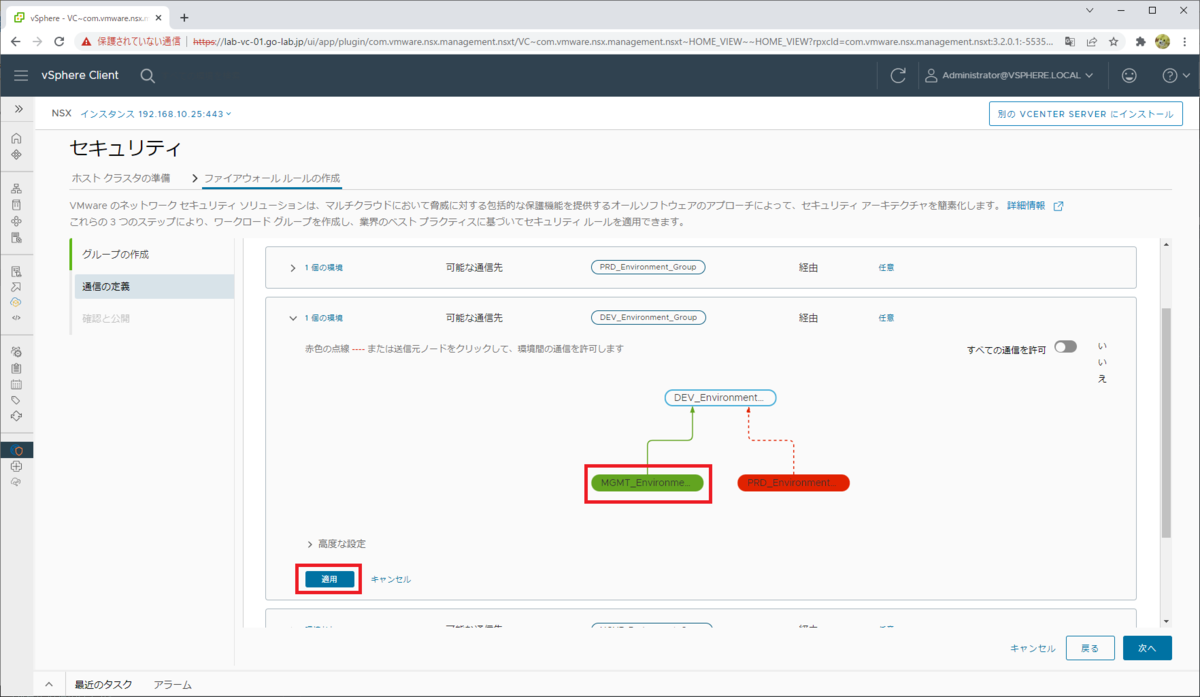

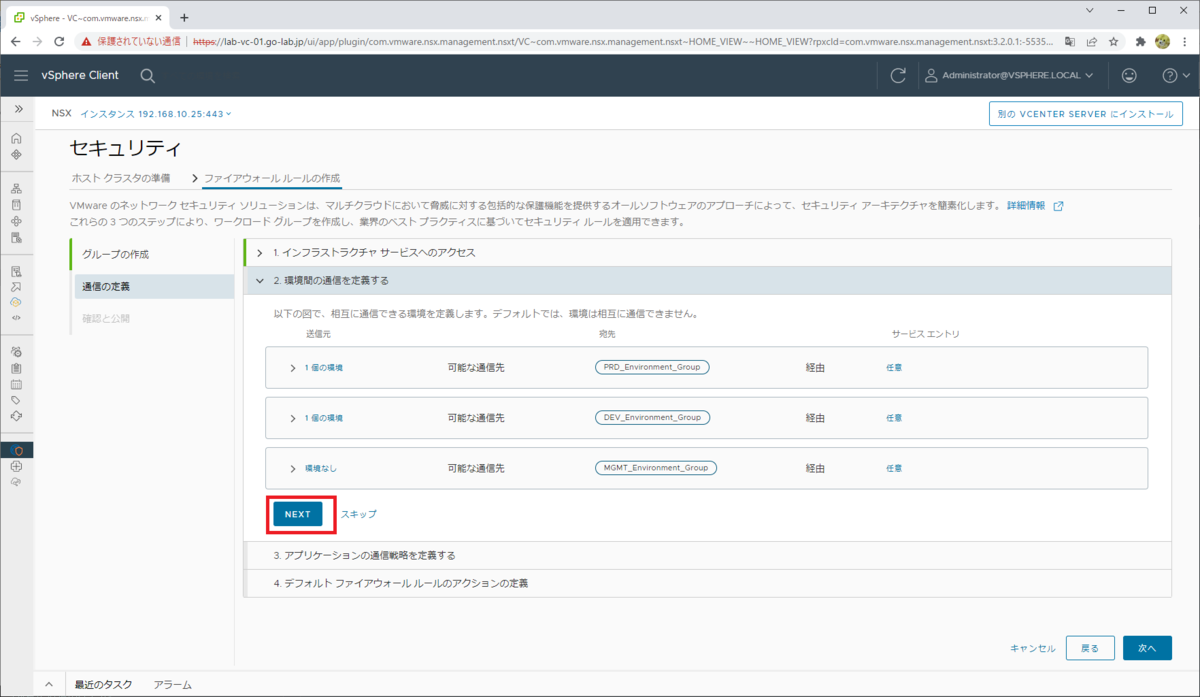

2. 環境間の通信を定義する

本番 / 開発 / 管理 環境間での通信可否を設定します。

まず、本番環境の設定をします。

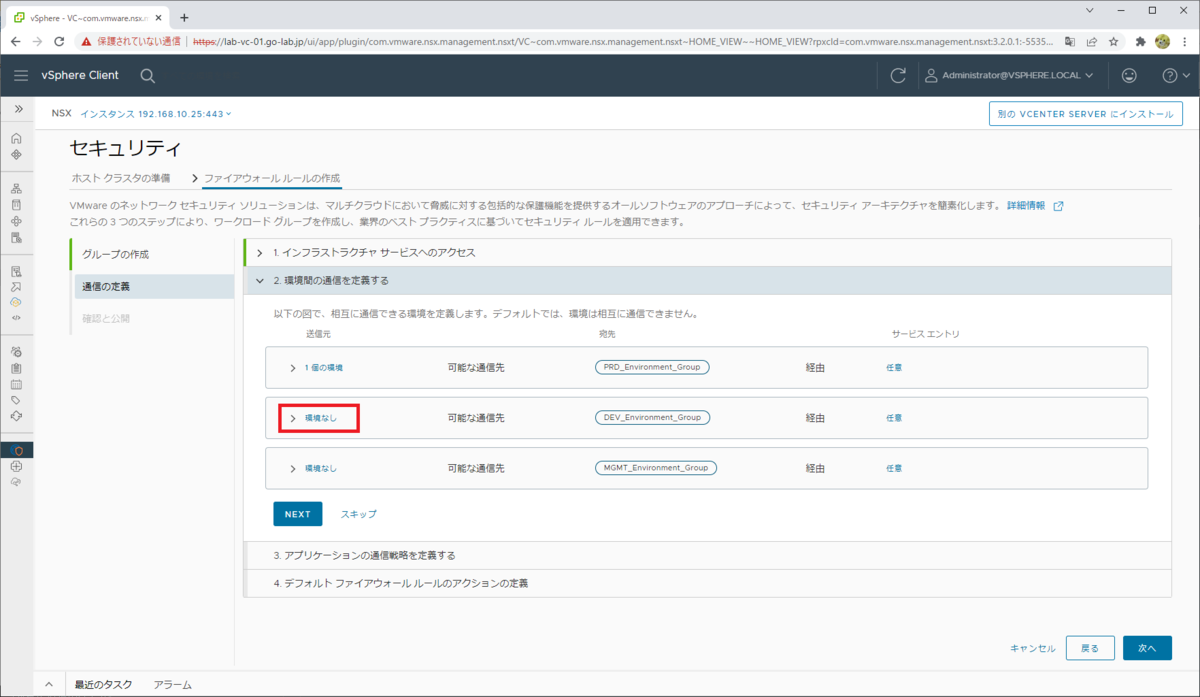

宛先が PRD_Environment_Group の行で「> 環境なし」のあたりをクリックします。

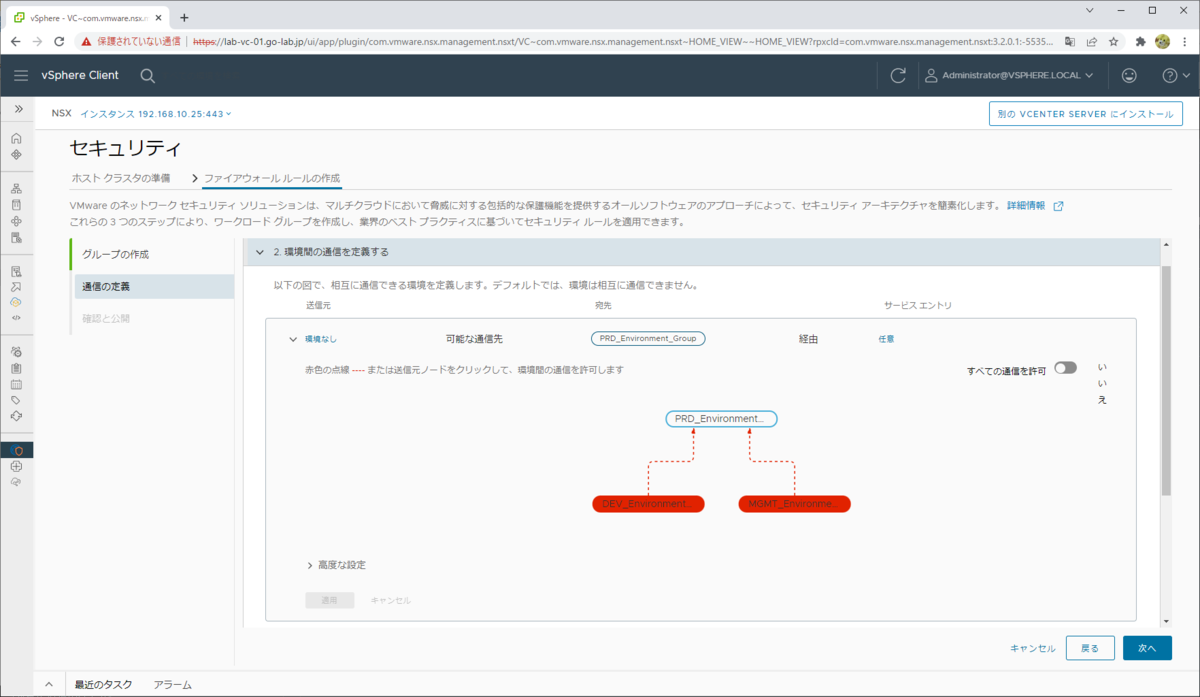

環境グループ同士の通信を定義する図が表示されます。デフォルトでは、すべてが拒否(赤アイコン)になっています。

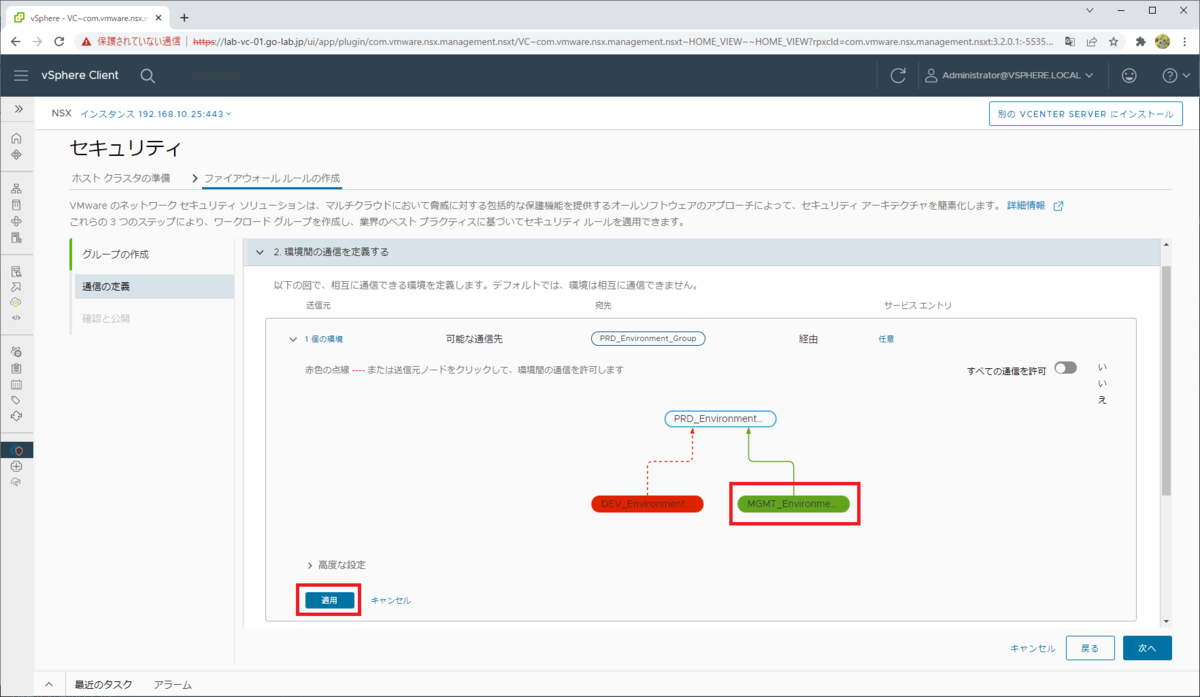

MGMT → PRD 環境の通信は許可したいので、「MGMT_Environment_Group」をクリックして緑アイコンに変更して、「適用」をクリックします。

つづけて、宛先が DEV_Environment_Group の行で「> 環境なし」のあたりをクリックします。

MGMT → DEV 環境の通信も許可したいので、「MGMT_Environment_Group」をクリックして緑アイコンに変更して、「適用」をクリックします。

PRD と DEV から MGMT 環境への通信は許可しない(インフラストラクチャ サービスとして設定した DNS のみ許可する)ので、MGMT_Environment_Group に向かう DEV_Env~ と PRD_Env~ は赤アイコンのままにしておきます。

3行とも設定したら、「NEXT」をクリックします。

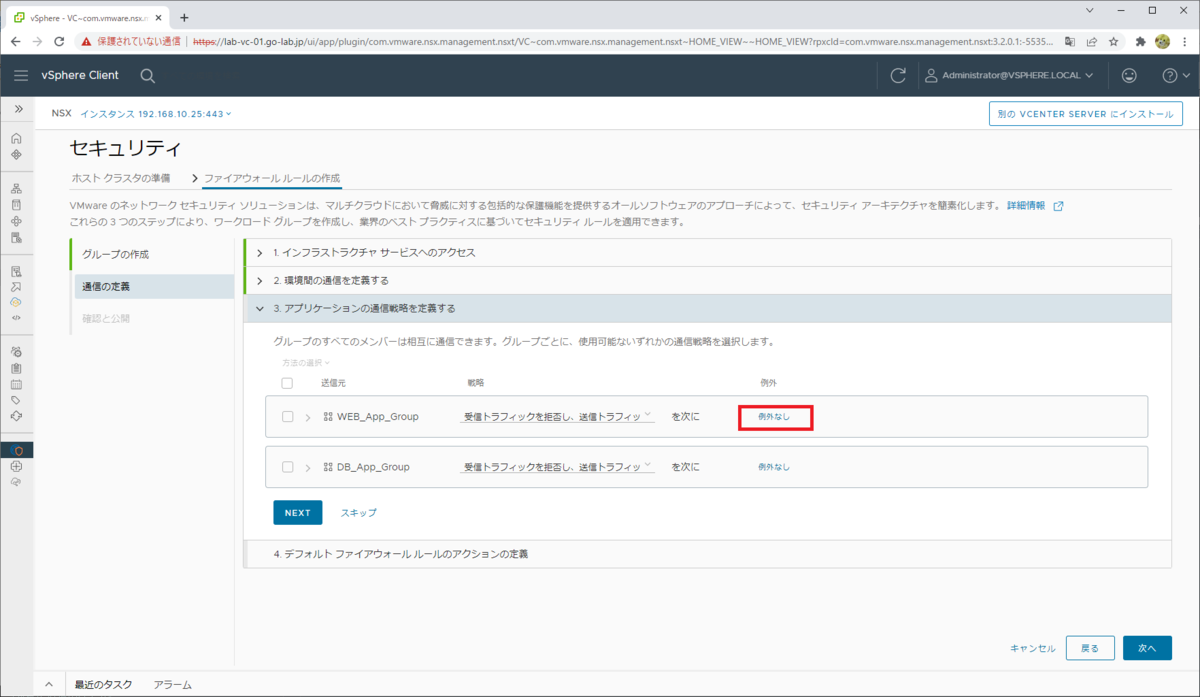

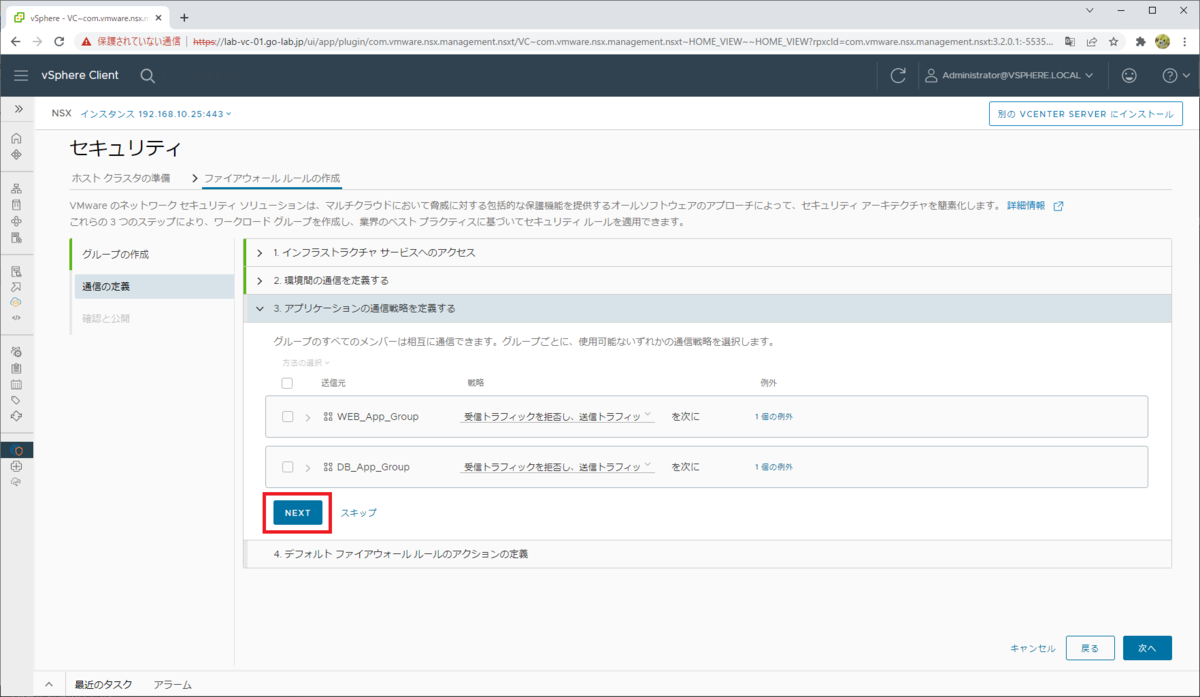

3. アプリケーションの通信戦略を定義する

Web サーバと DB サーバへの通信ルールを設定します。

今回は、下記の通信を許可するルールを設定します。本番 / 開発 / 管理 環境間の通信可否は、前の手順で設定してあるので、ここではアプリ間の通信許可だけ設定します。

- 任意の送信元 → Web サーバの HTTP / HTTPS(TCP 80 / TCP 443)

- Web サーバ → DB サーバへの DB 接続(TCP 1521)

「戦略」については、デフォルトで「受信トラフィックを拒否し、送信トラフィックを許可」が選択されているので、そのままにしておきます。つまり、VM からの送信は全部許可で、受信は全部拒否となり、そこに例外として受信を許可するルールを設定します。

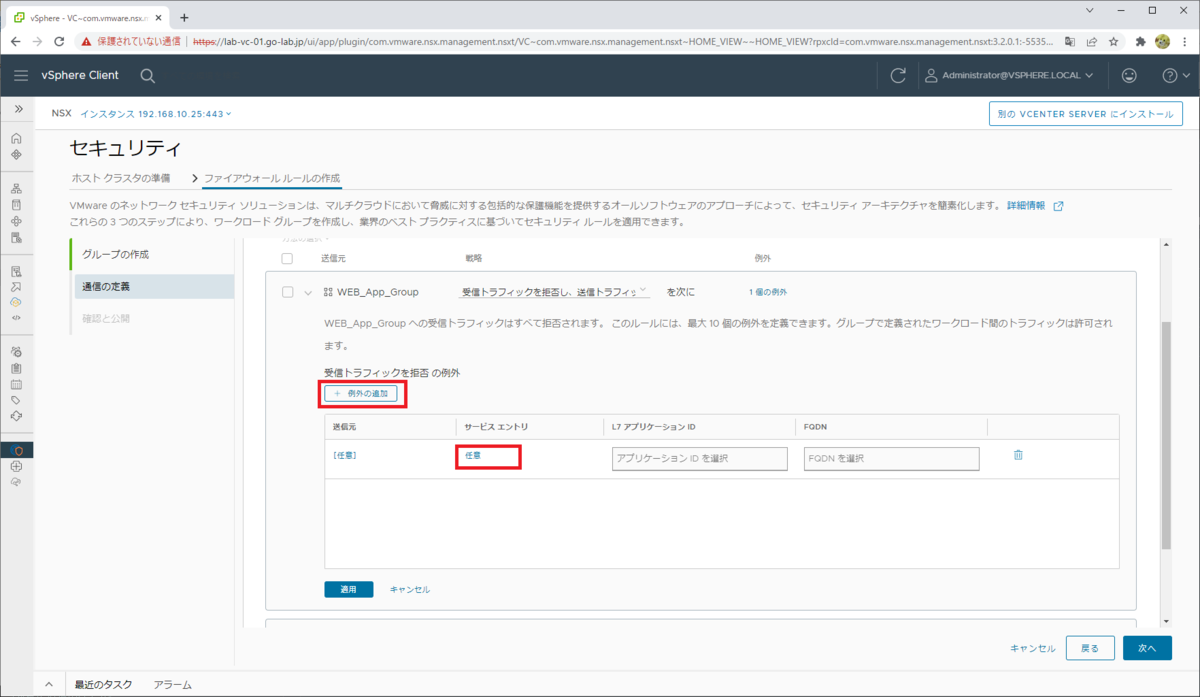

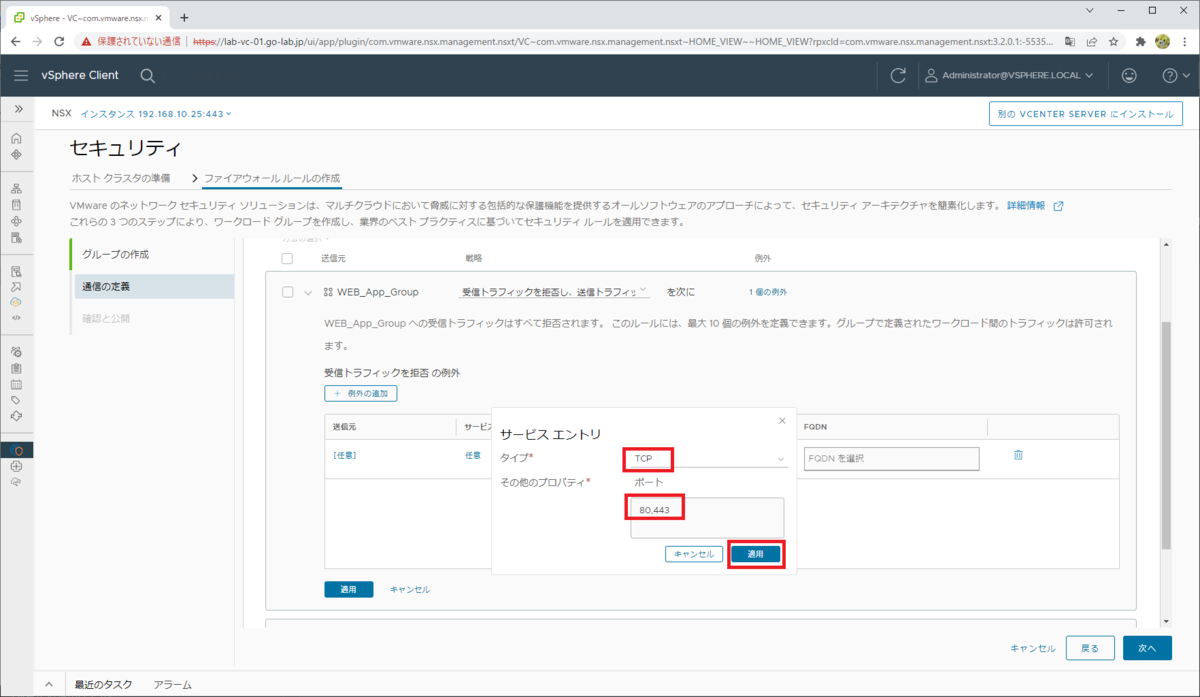

まず、「任意の送信元 → Web サーバ」の通信許可ルールを設定します。

Web_App_Group の行で「例外なし」のあたりをクリックします。

「例外の追加」をクリックして、送信元は「任意」のまま、サービス エントリの「任意」をクリックします。

例外にするサービス エントリを設定する画面が表示されるので、下記を指定して「適用」をクリックします。

- タイプ: TCP

- ポート: 80,443

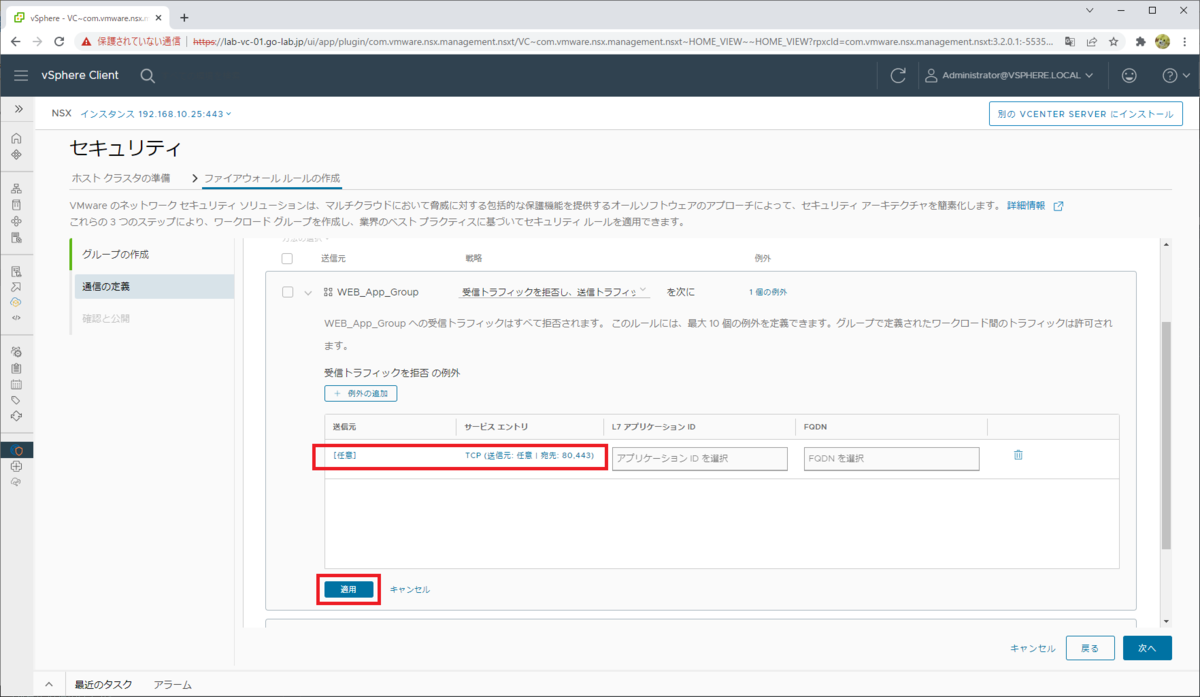

送信元とサービス エントリの設定を確認して、「適用」をクリックします。

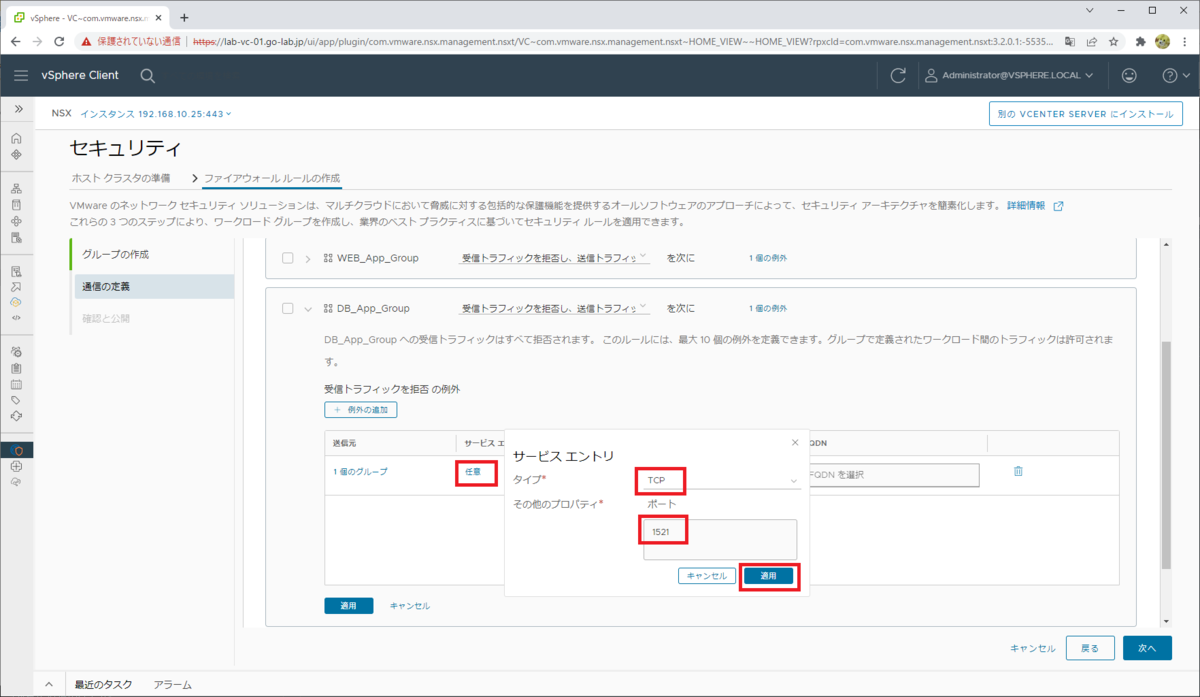

つづけて、「Web サーバ → DB サーバ」の通信許可ルールを設定します。

DB_App_Group の行で「例外なし」のあたりをクリックします。

「例外の追加」をクリックして、送信元の「任意」をクリックします。

ワークロードの選択 画面で、「Web_App_Group」を選択して「適用」をクリックします。

サービス エントリの「任意」をクリックして、下記を指定してから「適用」をクリックします。

- タイプ: TCP

- ポート: 1521

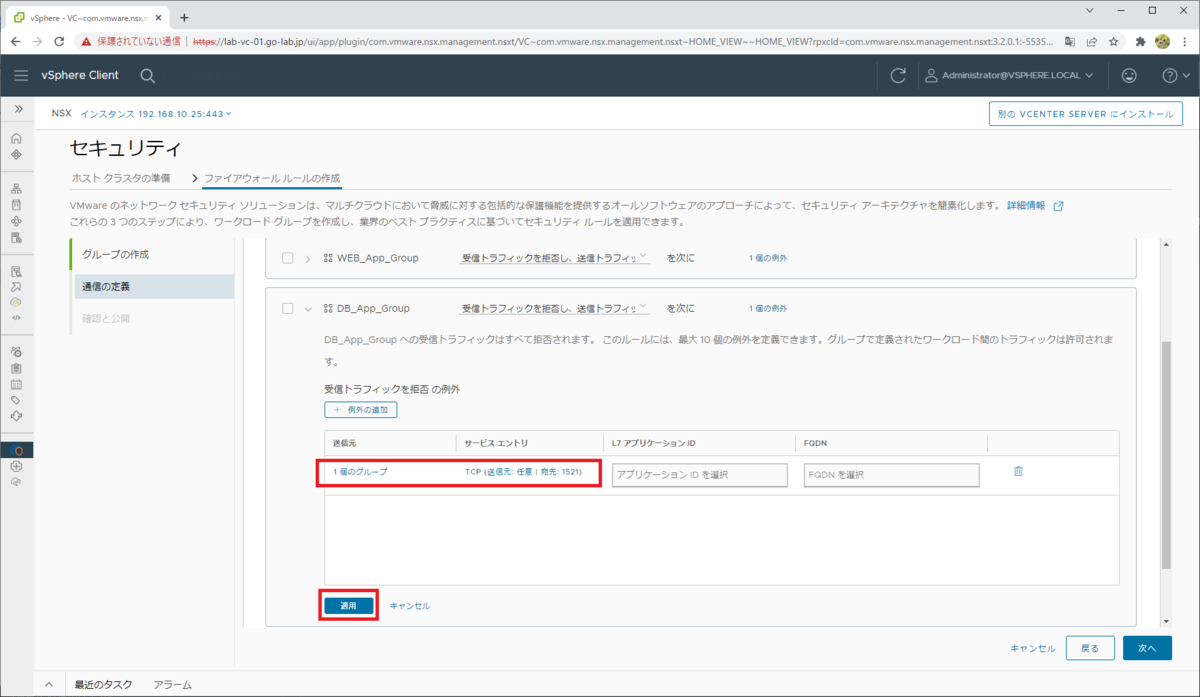

送信元とサービス エントリが設定されたことを確認して、「適用」をクリックします。

Web_App_Group と DB_App_Group を設定できたので、「NEXT」をクリックします。

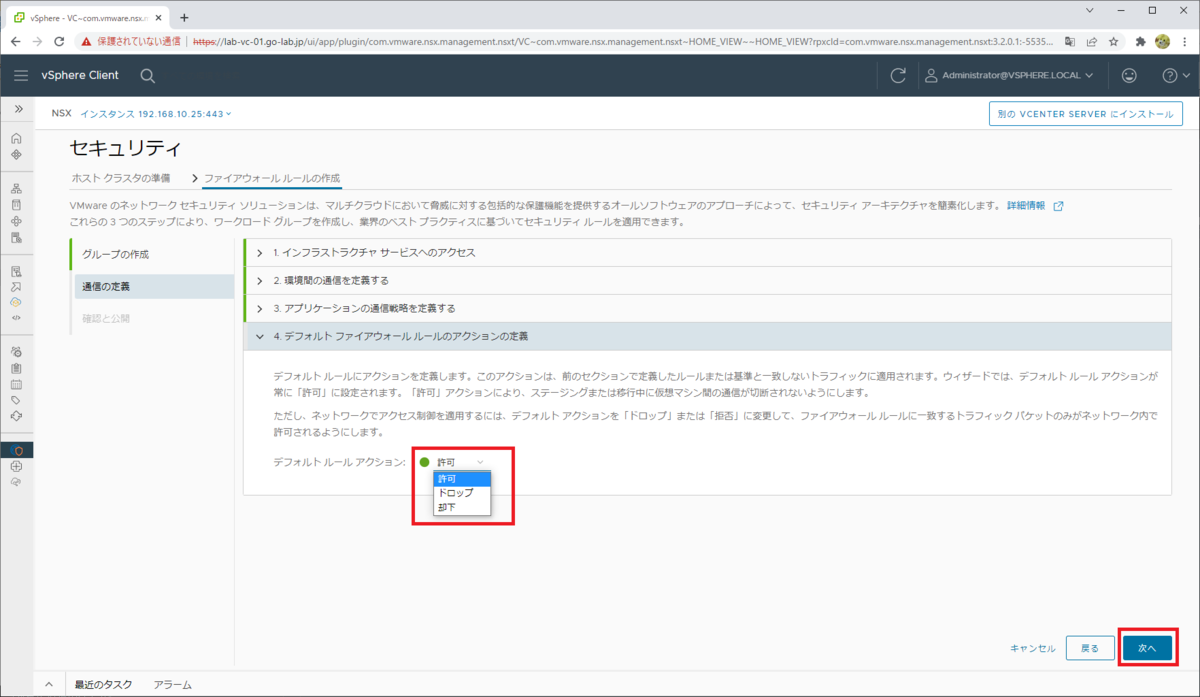

4. デフォルト ファイアウォール ルールのアクションの定義

DFW での、デフォルトのアクションを選択します。

許可、ドロップ、却下の 3種類のうち、デフォルトでは「許可」になっているので、ここではそのまま「次へ」をクリックします。

ちなみに、vCenter Server や NSX Manager が DFW 適用対象になっている場合は、ほかの VM と同様にルールが適用されてしまいます。(このラボ構成では大丈夫ですが)vCener / NSX-T 関連 VM を除外するルールを設定していない状態でドロップや却下を選択してしまうと、次に遷移する画面の「ポリシーの公開」をクリックした時点で通信不可になるので要注意です。

なお、ここでのアクション設定は NSX-T 分散ファイアウォールでの「アプリケーション」→「Default Layer3 Section」→「Default Layer3 Rule」に反映されるようです。あとで NSX Manager を DFW の除外リストに追加したり、ルール設定を十分に確認してたうえで「ドロップ」または「却下」に変更するとよいと思います。

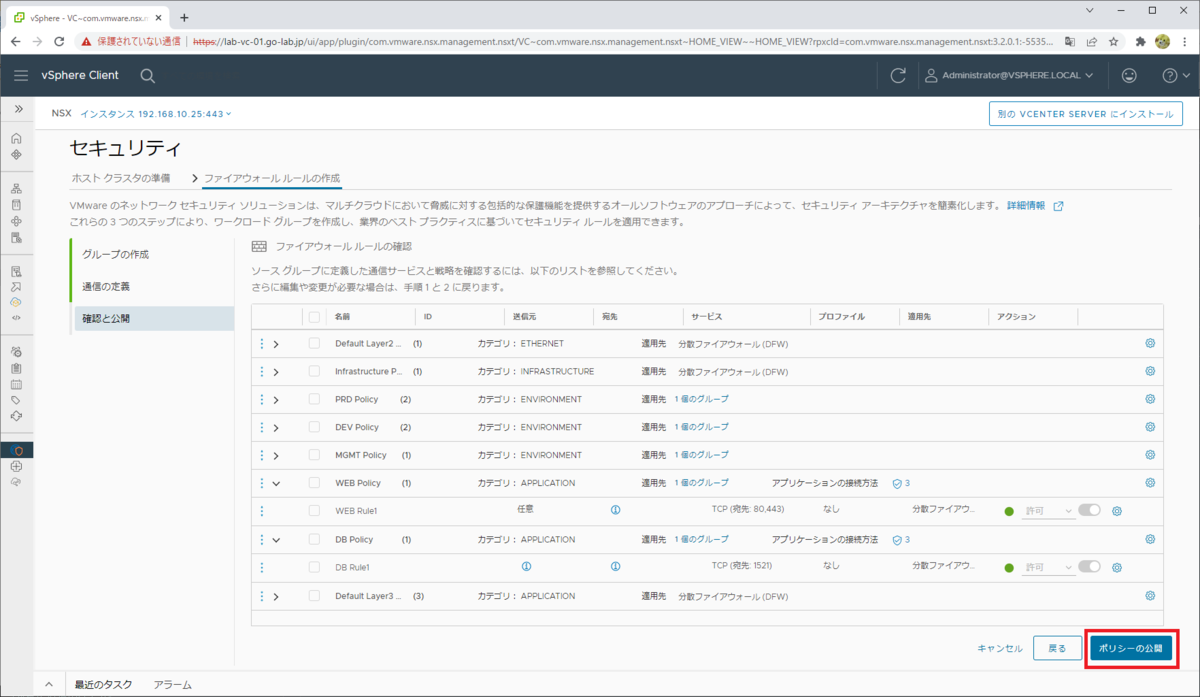

ファイアウォール ルールの作成: 確認と公開

設定を確認して 「ポリシーの公開」をクリックすることで、DFW のルールを反映させます。

「ポリシーの公開」をクリックした時点で DFW のルールが有効になりますが、今回はデフォルトのアクションを「許可」にしているので、ここで即座に通信が遮断されることはありません。

下記の画面が表示されるので「完了」をクリックすると・・・

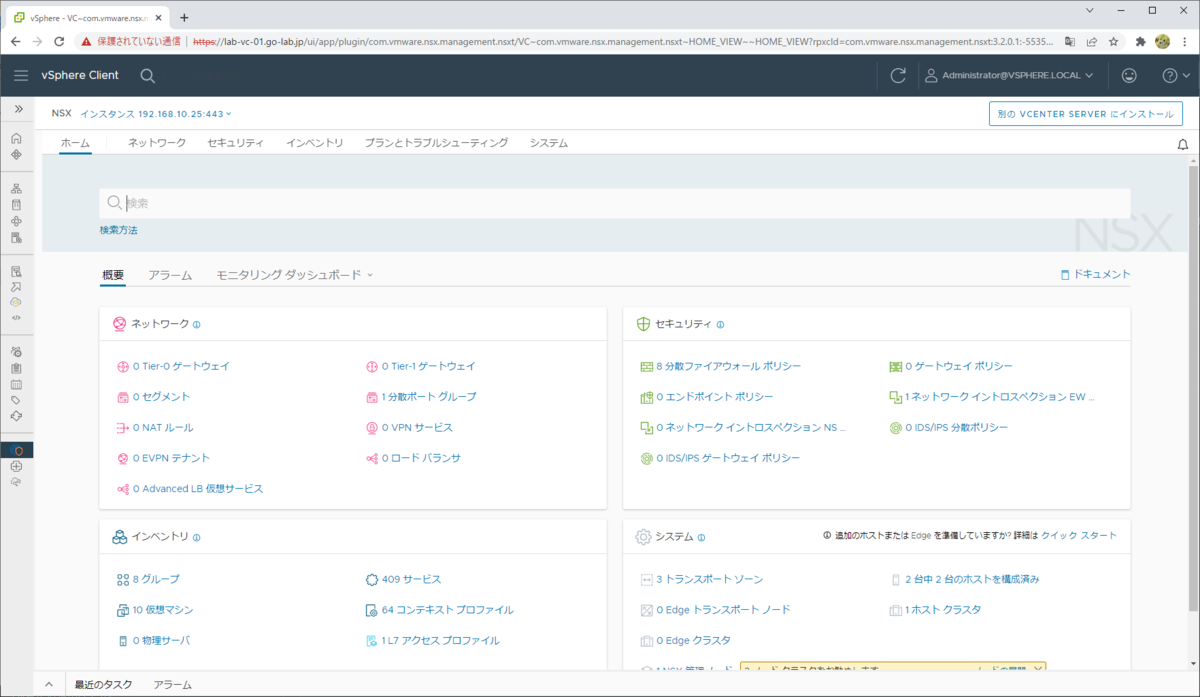

vSphere Client の一部として、いつもの NSX Manager 画面が表示されます。

つづく・・・