CloudHealth Secure State(でも新しい名前は VMware Aria Automation for Secure Clouds)で、セキュリティ 設定が微妙なリソースを確認してみます。

今回の内容です。

今回の環境

CloudHealth Secure State の Free Tier で、Azure のリソースを確認しています。

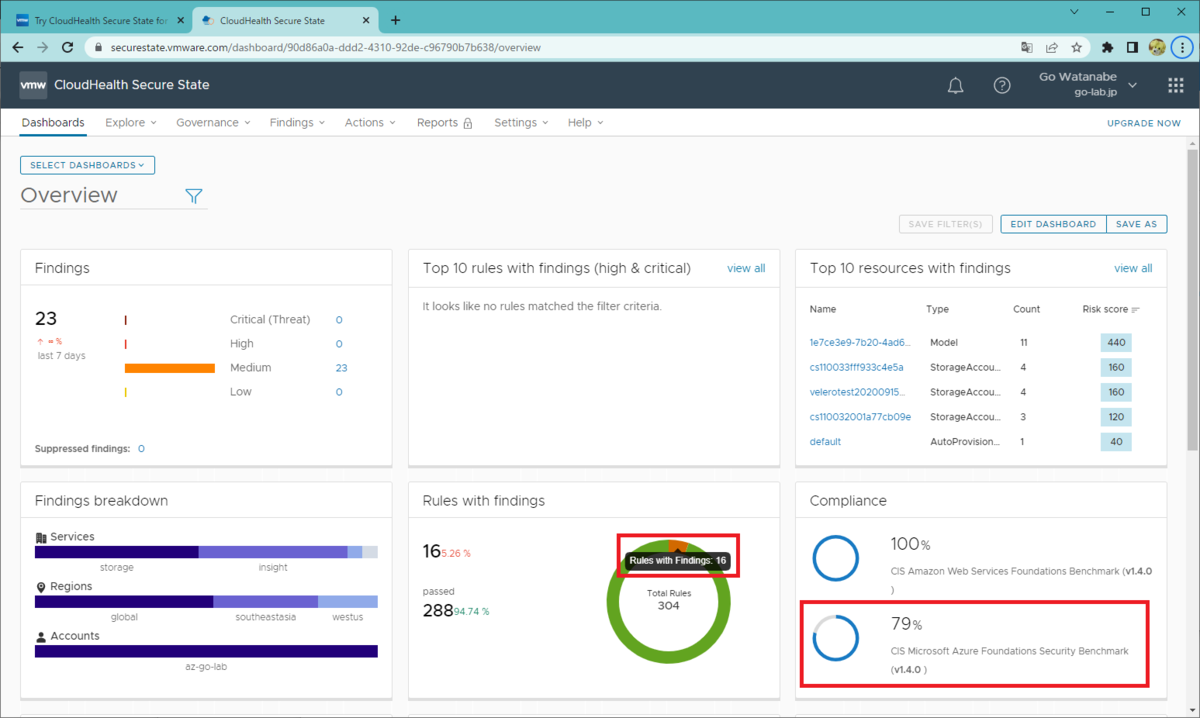

ダッシュボードでの確認

まず、ダッシュボードから確認してみると、CIS Azure Foundations Benchmark 1.4.0 でコンプライアンス チェックをしていたり、チェックをするルールのうち 16件ほど微妙な結果があった(Rules with findings)ことがわかります。

今回は、「Rules with findings」にあるチャートのオレンジ色の部分をクリックしてドリル ダウンしていきます。

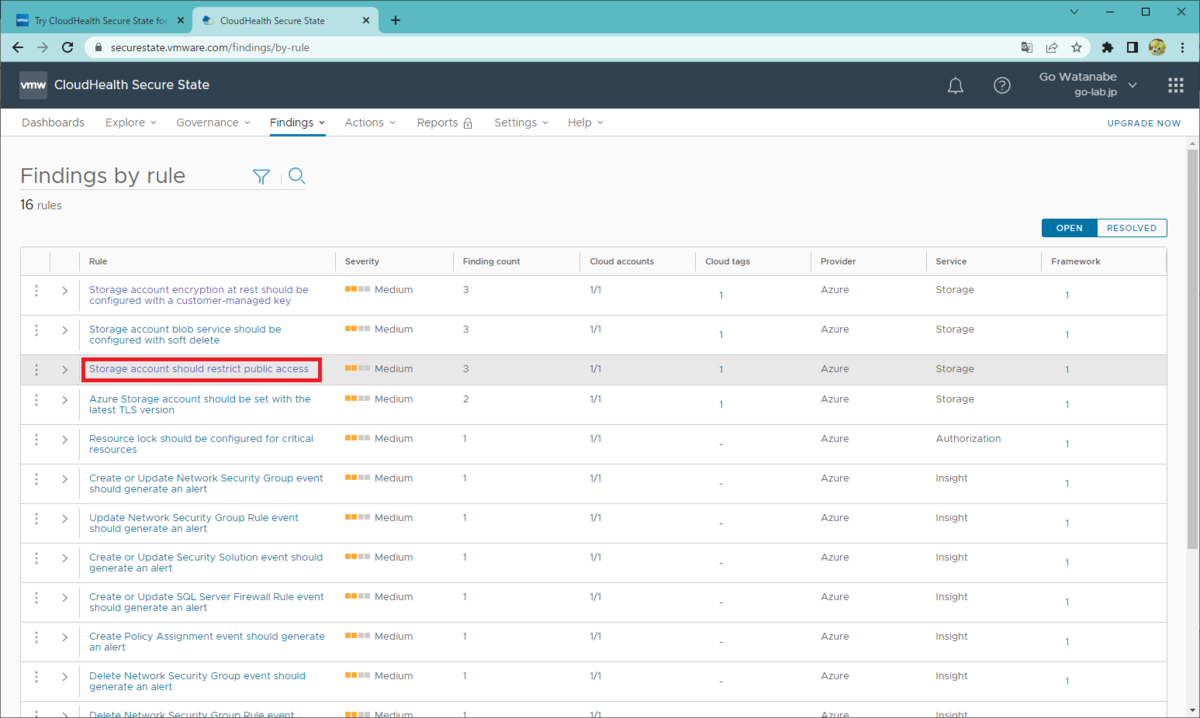

対象リソースの確認

リスクがある設定(をみつけたルール)の一覧が表示されるので、確認しやすそうな「Storage account should restrict public access」をクリックします。おそらく、パブリック アクセスを許可している Azure ストレージ アカウントがわかるはず・・・

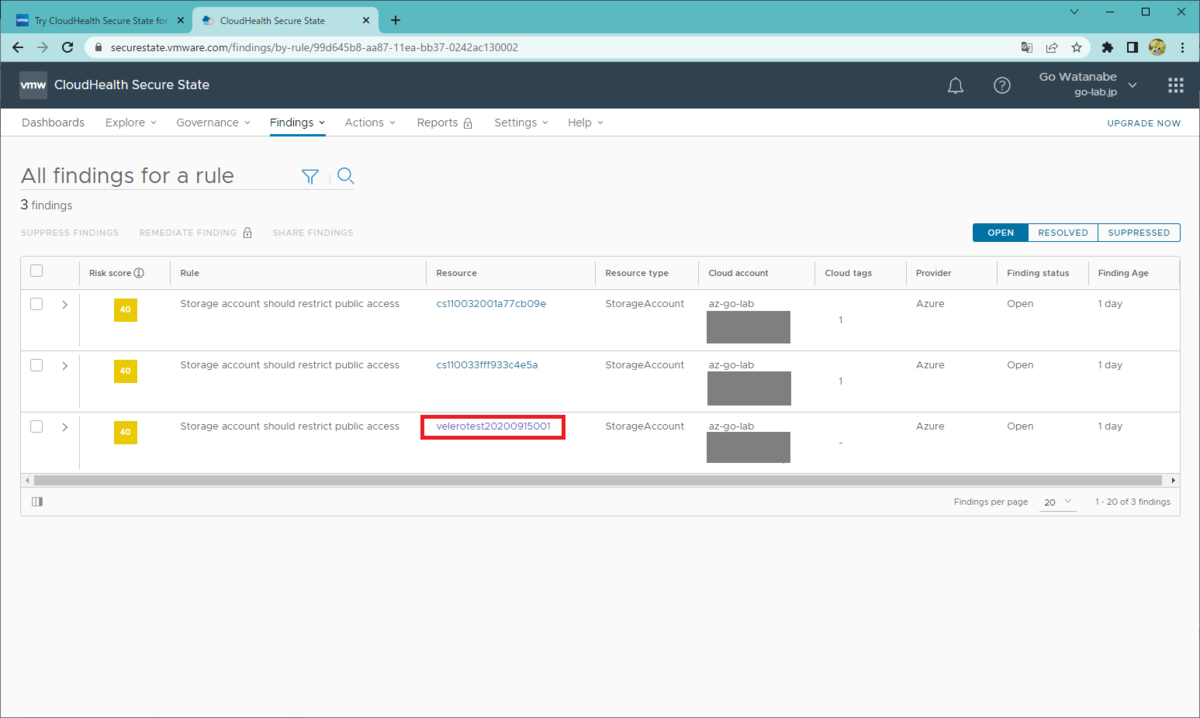

この環境では、3つの Azure ストレージ アカウントで警告が見つかりました。そのうちの1つをクリックして開きます。

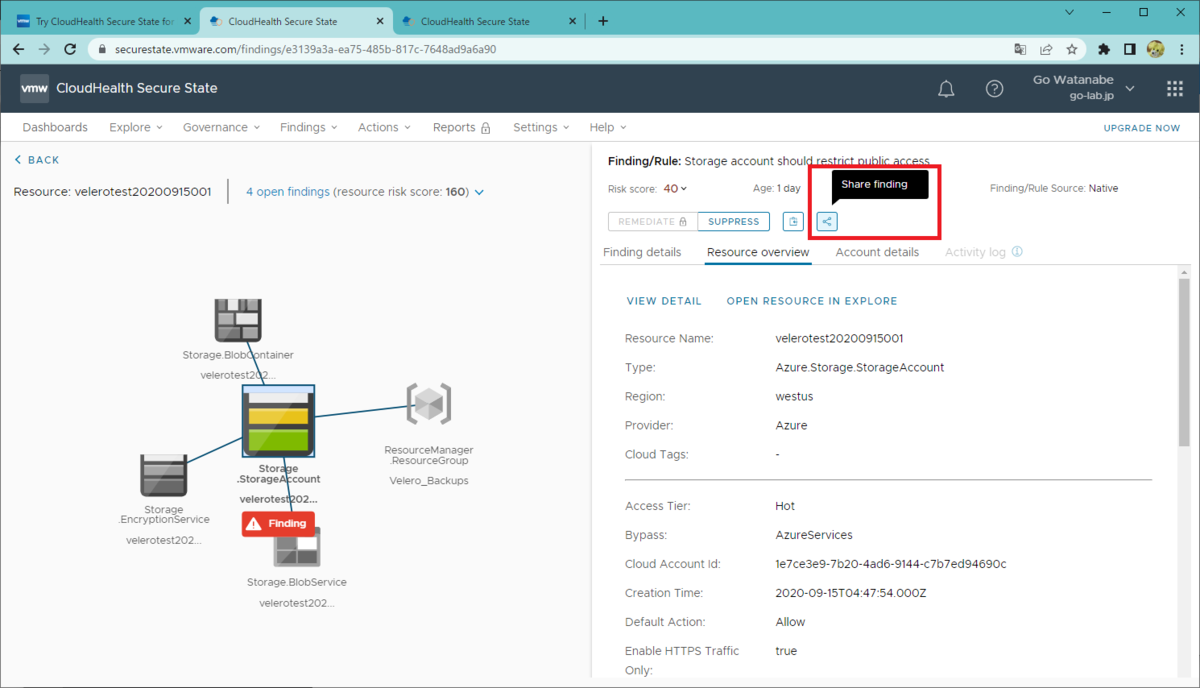

対象のリソースと、他のリソースとの関係(どの Azure リソース グループのものか、など)が図示されています。また、CIS Azure Foundations Benchmark 1.4.0 にもとづくルールでチェックされていることや、実際に問題のあるリソースの設定を確認 / 修正するための Knowledge Base へのリンクも用意されています。

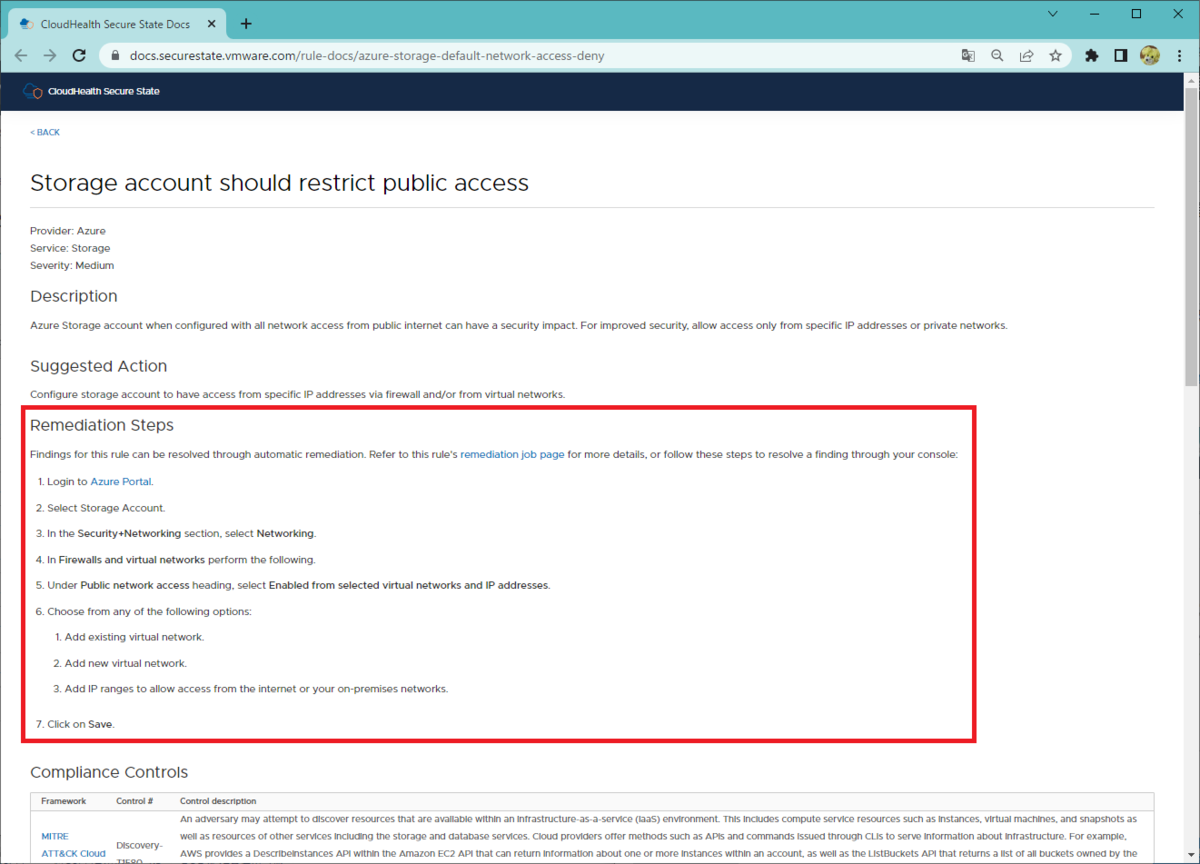

Knowledge Base(リンク先は下記)には、設定を確認 / 修正する手順なども記載されています。

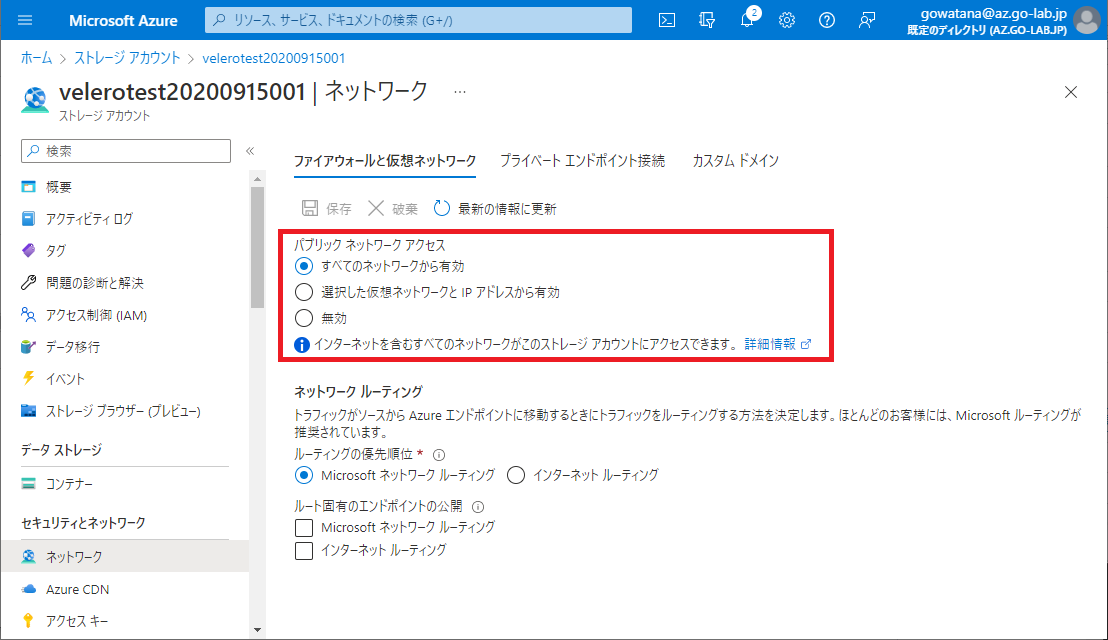

手順(Remediation Steps)にしたがって Azure Portal で確認すると、たしかにストレージ アカウントがパブリック アクセス設定になっています。

他の人への情報共有(E-Mail の場合)

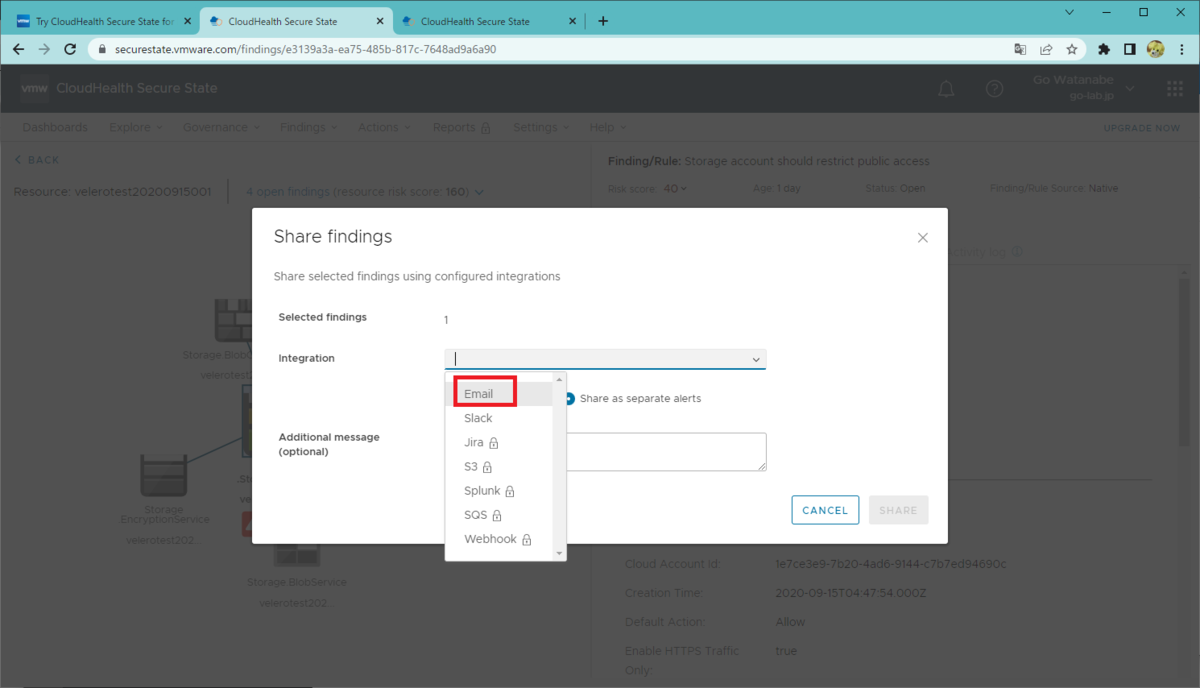

リスクがあるリソースを、他の人に共有する機能もあります。

Free Tier では選択肢が少ないようなので、今回は Email を送信してみます。

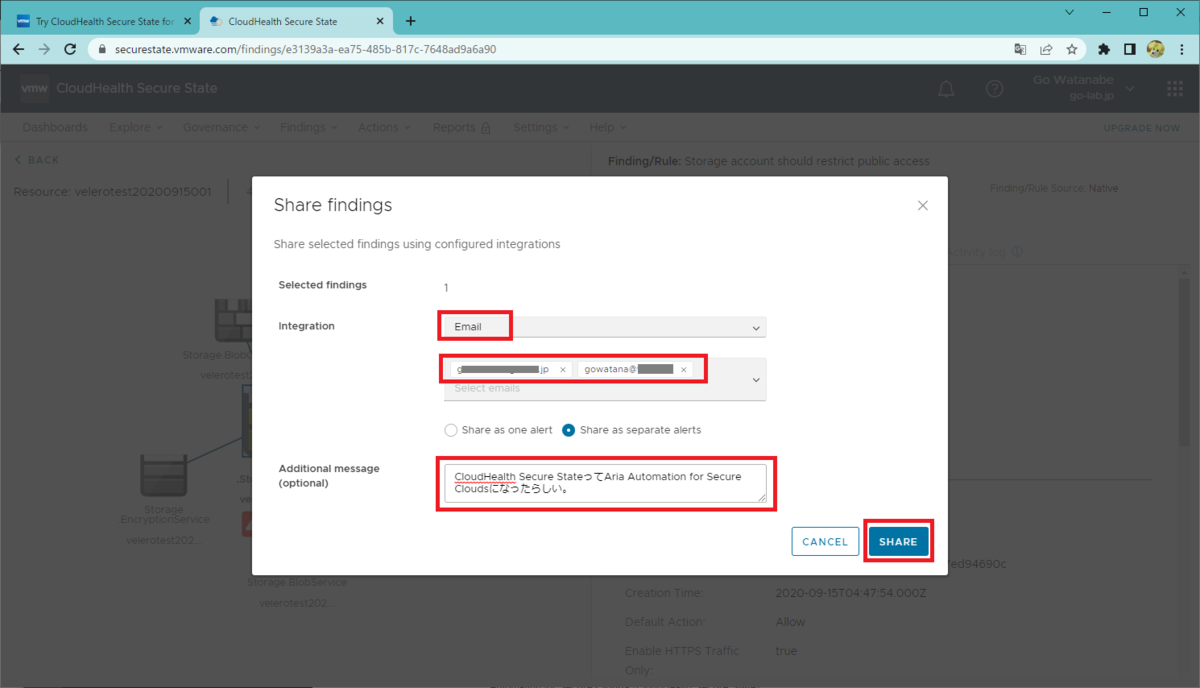

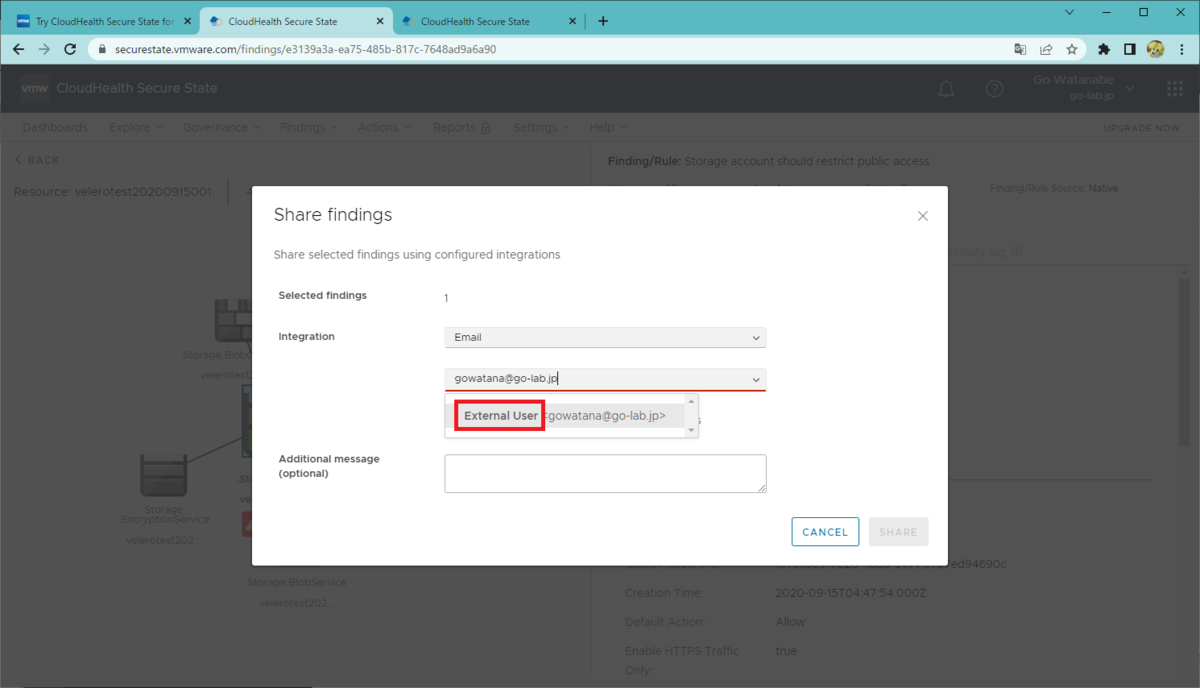

Integration で「Email」を選択すると、宛先のメール アドレスや、メッセージを入力できるようになります。今回はわかりやすく適当なメッセージを入力しておきます。

そして「SHARE」をクリックするとメールが送信されます。

ちなみに、メールの宛先には VMware Cloud Services 組織のメンバーになっていないアドレス(External User)にも送付できますが、結局のところメールにあるリンクからこの画面を開くには VMware Cloud Services にログインする必要があります。

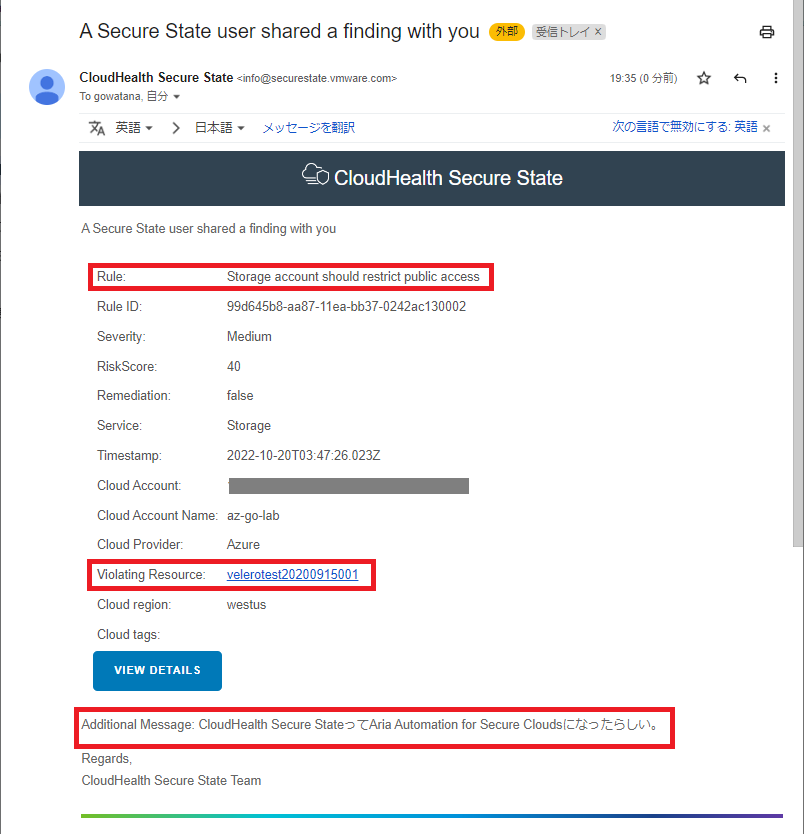

これで、宛先アドレスに下記のようなメールが送信され、設定確認依頼などができるはずです。メールの内容には、チェックで使用したルールや、リスクの見つかったリソース、送信時に記載したメッセージなどが含まれています。

ちなみにこのストレージ アカウントはだいぶ前に Velero 検証で使って消し忘れていたものなので、いい機会なので削除しました。

つづく。