NSX 4.2 の NSX Manager に、ID プロバイダとして Active Directory(AD)を登録してみます。AD は、LDAPS サーバとして登録します。

今回の内容です。

VCF での NSX の ID 管理については、下記のあたりで説明があります。

ただ、ラボ環境なので今回は既に用意してある AD ユーザー&グループに、エンタープライズ管理者ロールを割り当ててログイン確認してみます。

今回の環境

今回の環境は、VCF 5.2 の Management Domain の一部として展開された NSX Manager 4.2 です。

ID ソースとして登録する AD は、下記のように構築して、vcf-admin ユーザーと VCF-Admins グループを作成してあります。

1. ID ソース(AD)の追加

NSX Manager にデフォルトの管理者ユーザー(admin)でログインして、見やすいように UI をライト テーマに切り替えてあります。

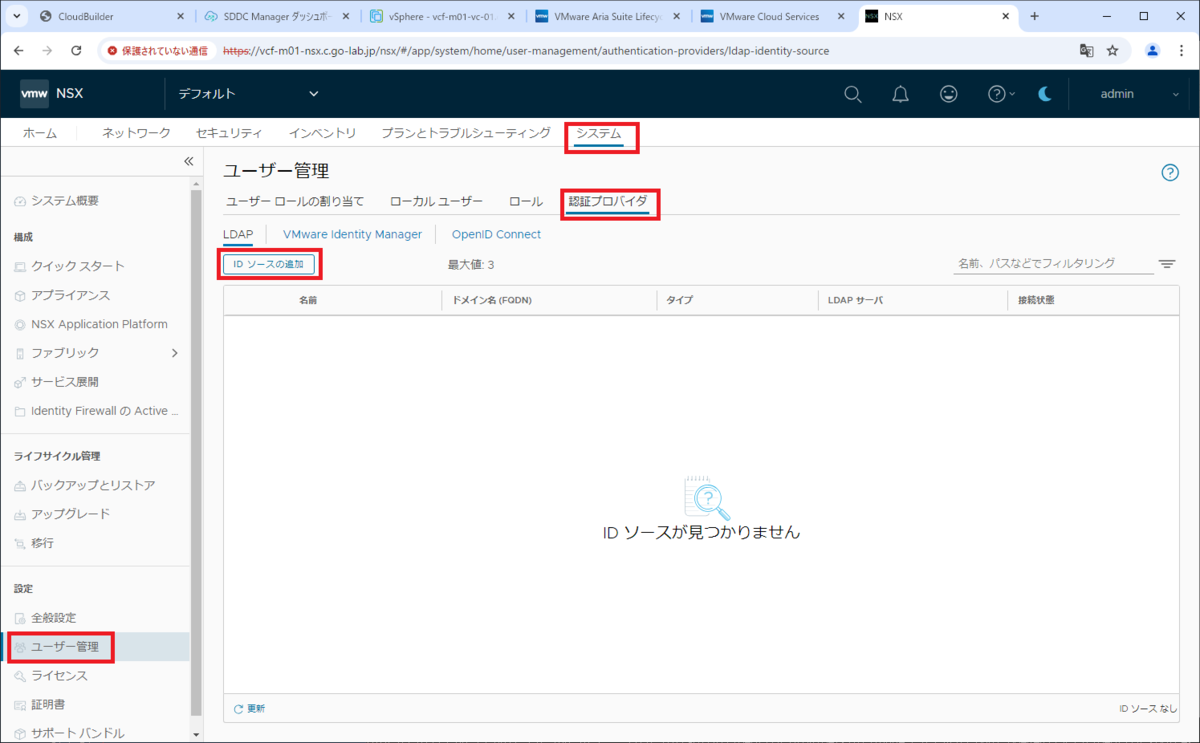

「システム」タブ →「設定」→「ユーザー管理」→「認証プロバイダ」を開き、「LDAP」タブにある「ID ソースの追加」をクリックします。

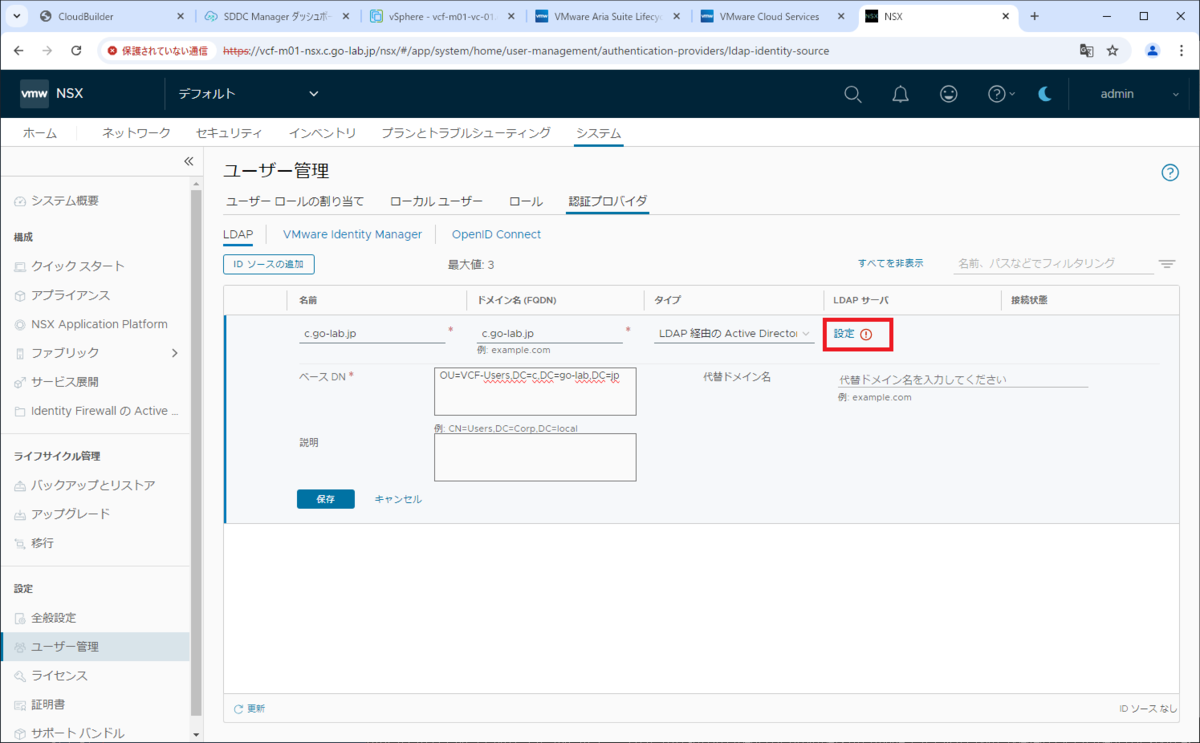

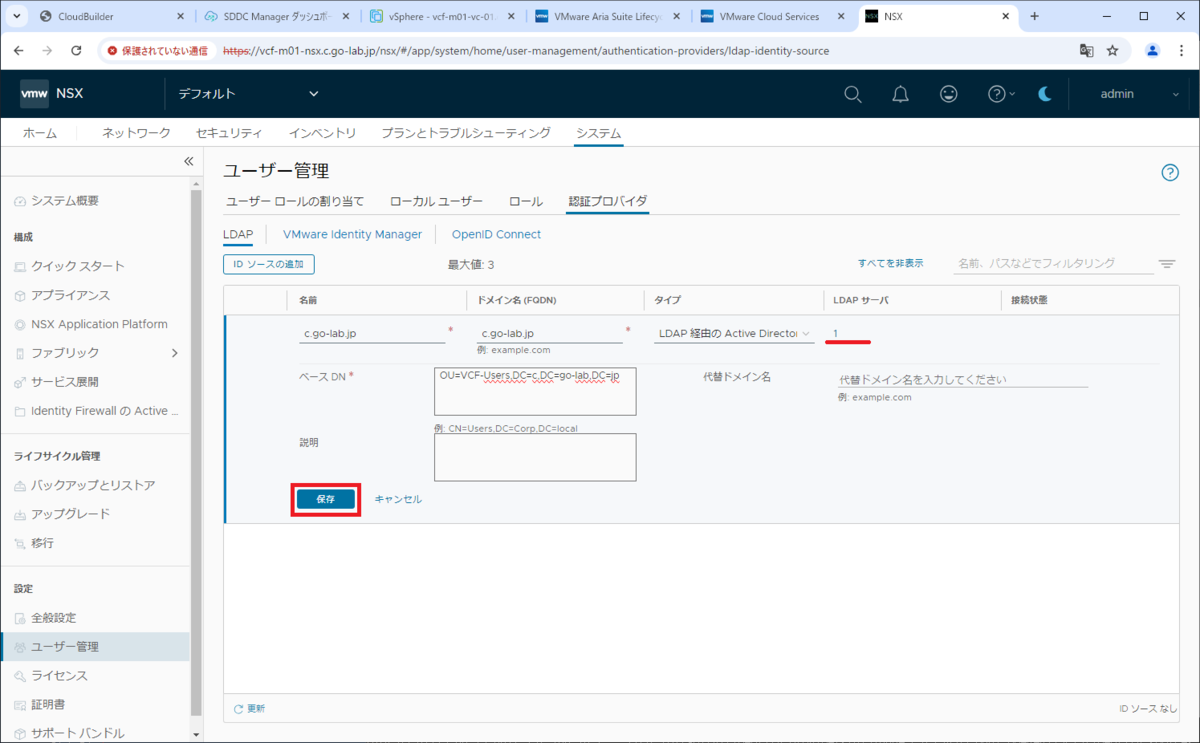

下記のパラメータを入力します。

- 名前: c.go-lab.jp

- ドメイン名 (FQDN): c.go-lab.jp

- タイプ: LDAP 経由の Active Directory

- ベース DN: OU=VCF-Users,DC=c,DC=go-lab,DC=jp

LDAP サーバとして AD ドメイン コントローラーを追加するため、「設定」をクリックします。

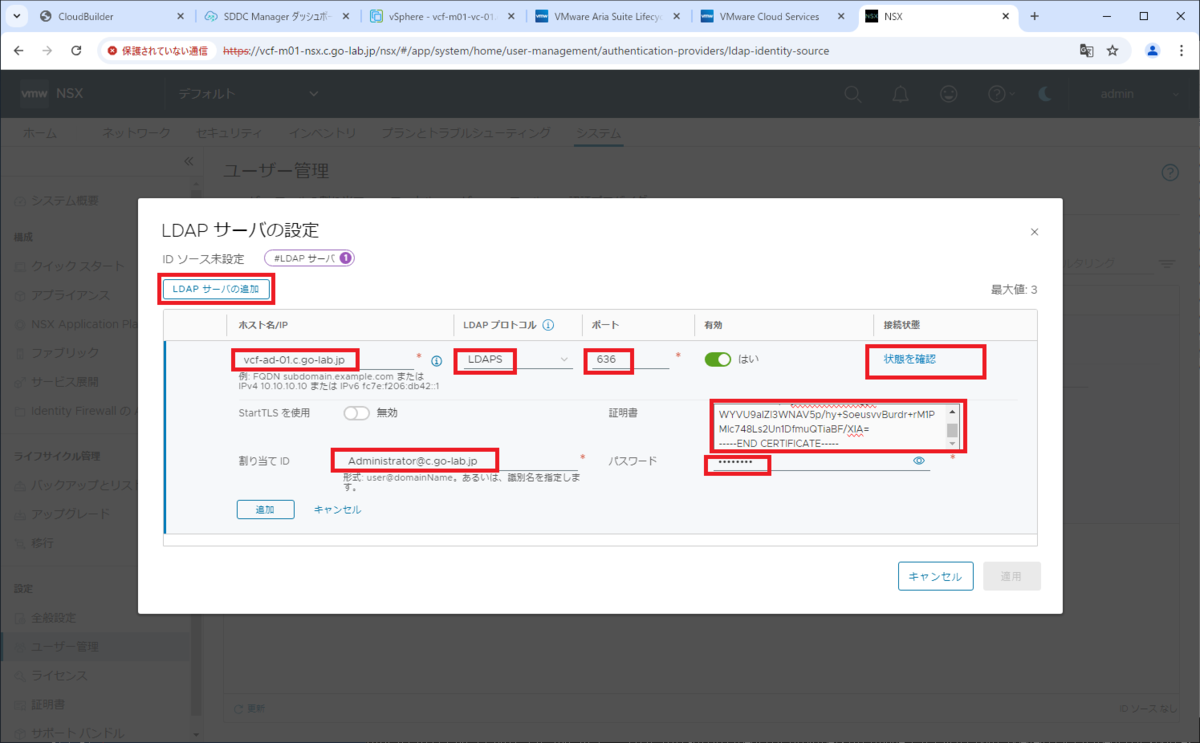

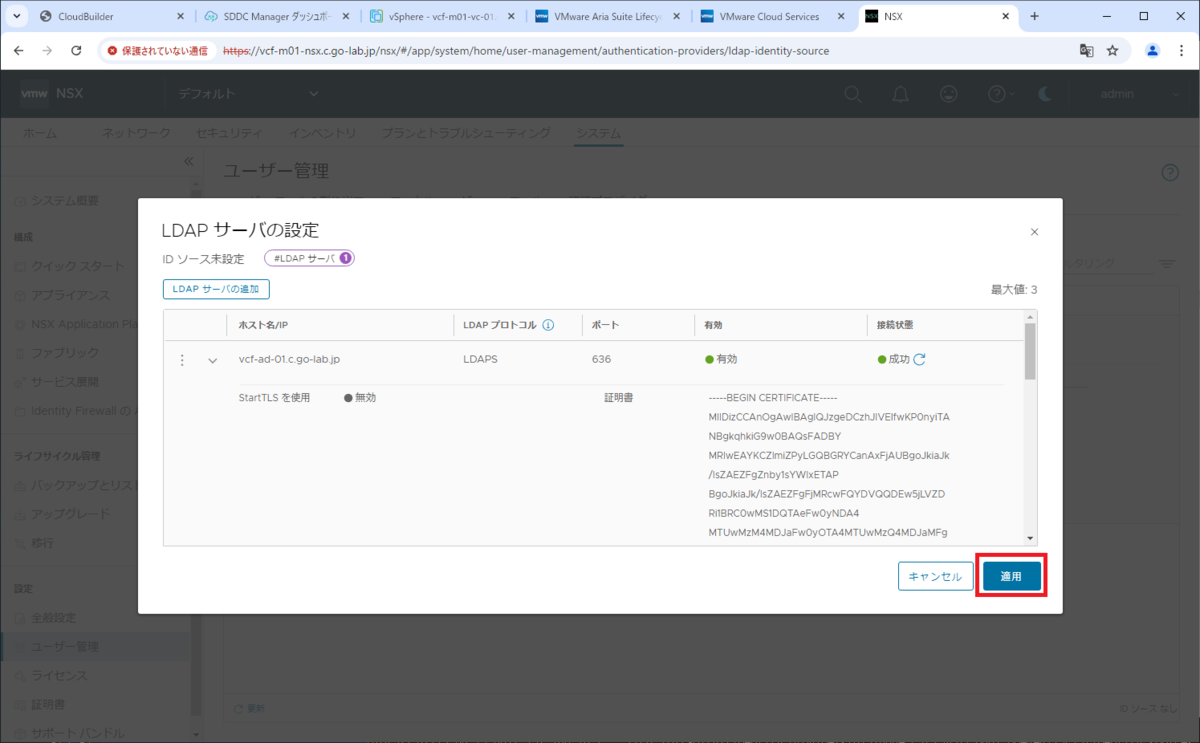

「LDAP サーバの追加」をクリックして、下記を入力します。

- ホスト名/IP: vcf-ad-01.c.go-lab.jp

- LDAP プロトコル: LDAPS

- ポート: 636

- 証明書: AD LDAPS の証明書を発行した CA のルート証明書を入力

※この環境では、以前の投稿 で入手した ADCS の CA 証明書(vcf-ad-01_ca.cer ファイル)の内容を入力します。 - 割り当て: AD に接続するためのユーザー(今回は Administrator@c.go-lab.jp)

- パスワード: Administrator@c.go-lab.jp ユーザーのパスワード

ひととおり入力したら、「状態を確認」をクリックします。

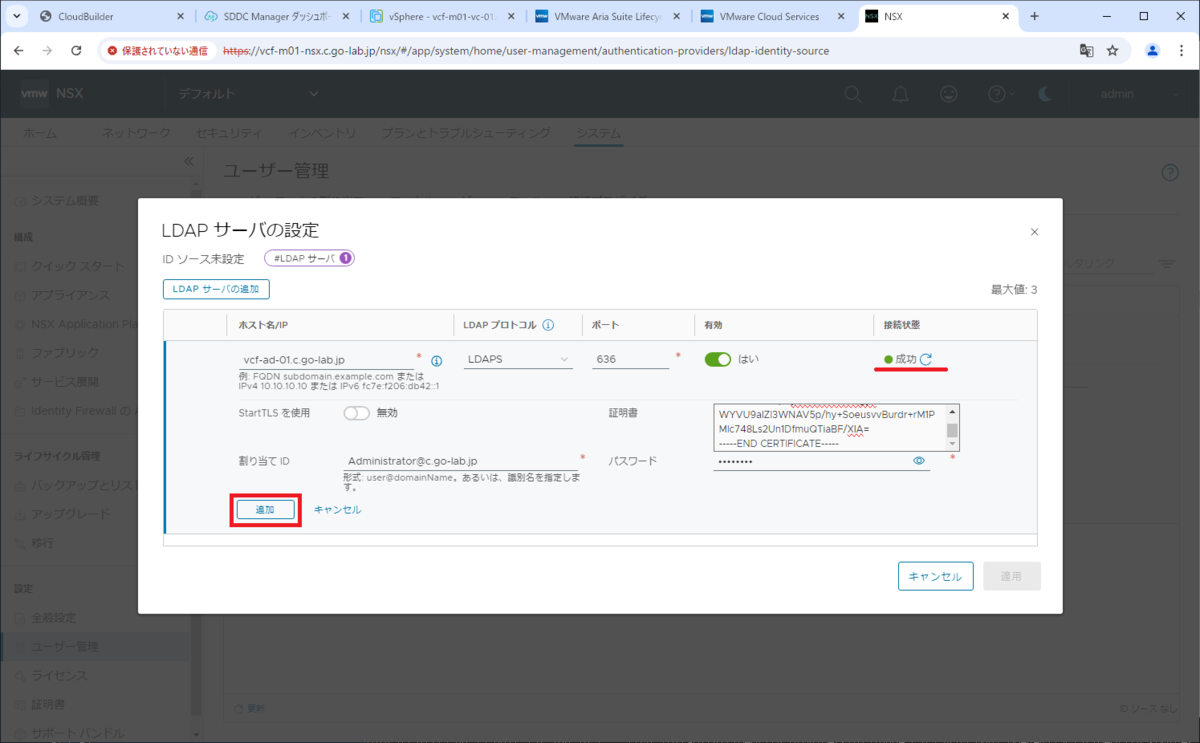

接続状態が「成功」になったことを確認して、「追加」をクリックします。

LDAP サーバが追加されたことを確認して、「適用」をクリックします。

LDAP サーバに「1」と表示されたことを確認して、「保存」をクリックします。

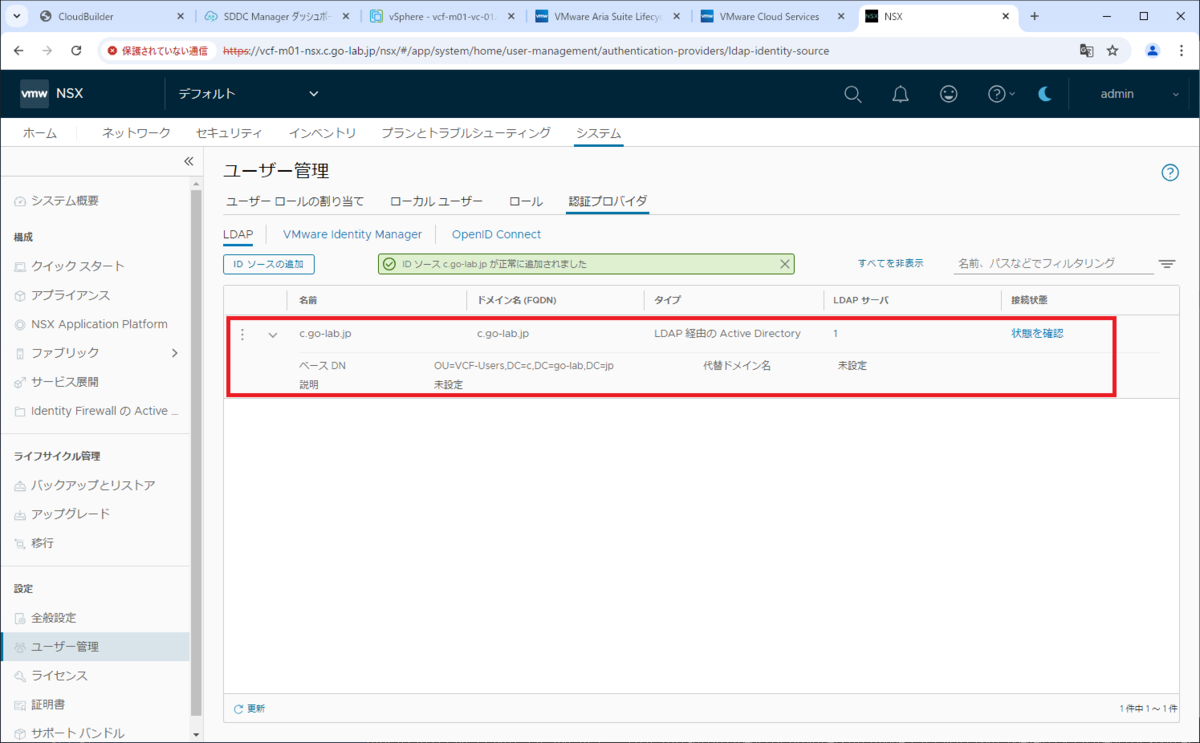

これで、NSX Manager に AD が登録されました。

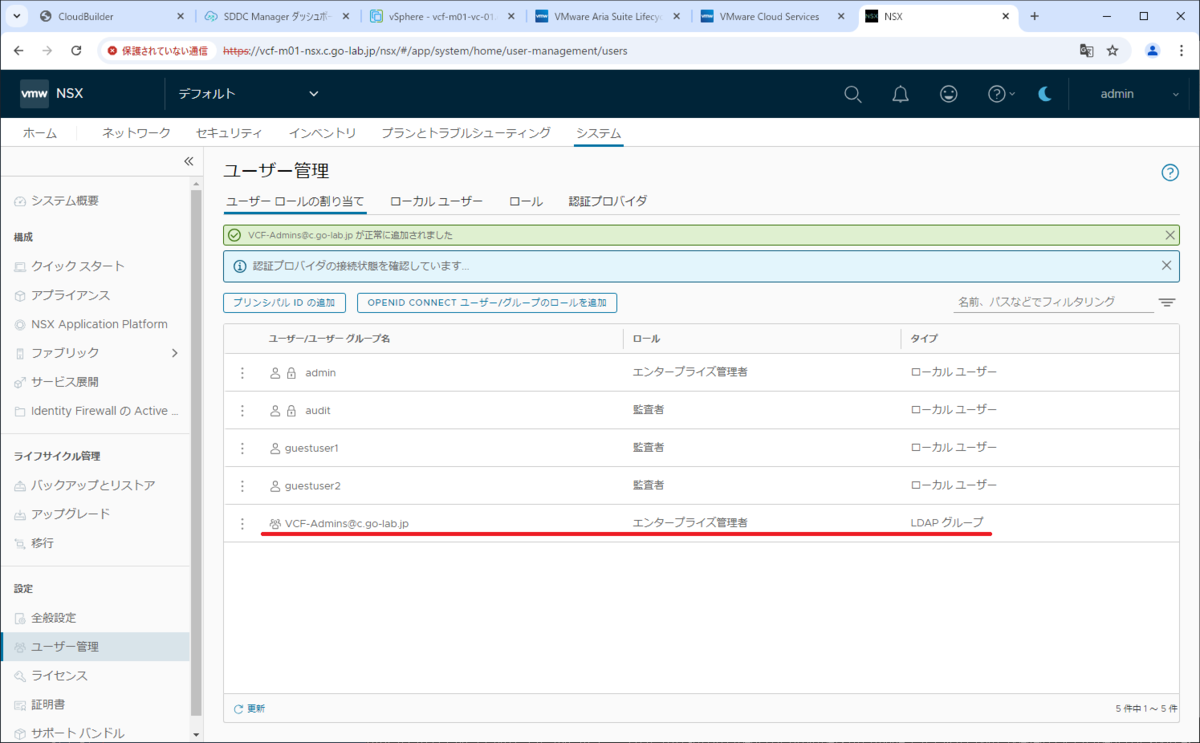

2. ユーザー ロールの割り当て

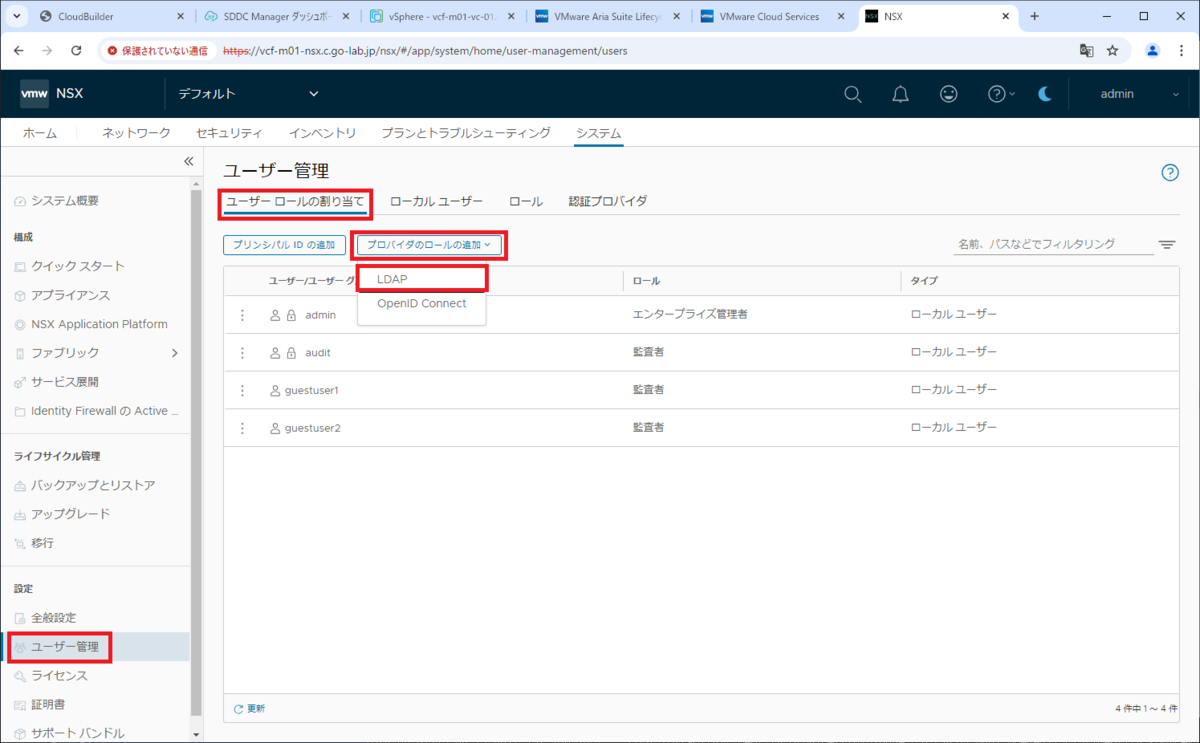

AD ユーザー(の所属する AD グループ)に、NSX Manager のユーザー ロールを割り当てます。

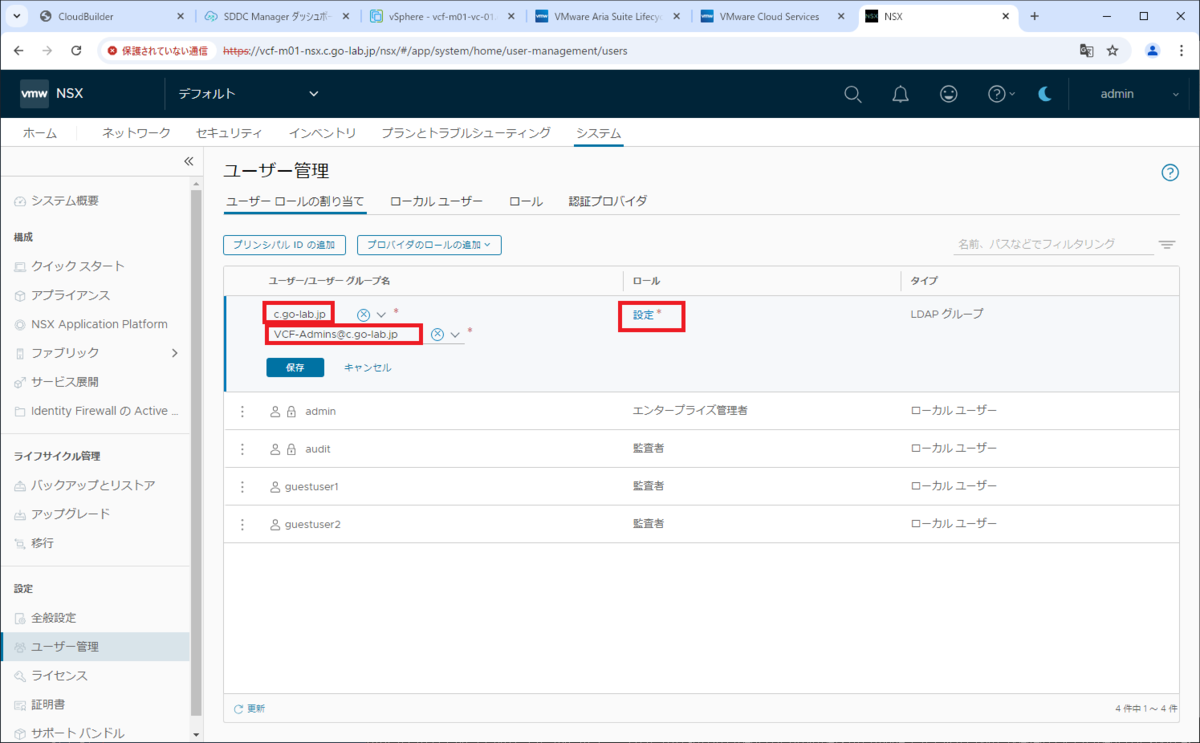

「システム」タブ →「設定」→「ユーザー管理」→「ユーザー ロールの割り当て」タブを開き、「プロバイダのロールの追加」→「LDAP」をクリックします。

ロールを割り当てる AD グループを指定して、「設定」をクリックします。

- ドメインの検索: c.go-lab.jp

- ユーザー/ユーザー グループの検索: VCF-Admins@go-lab.jp グループ

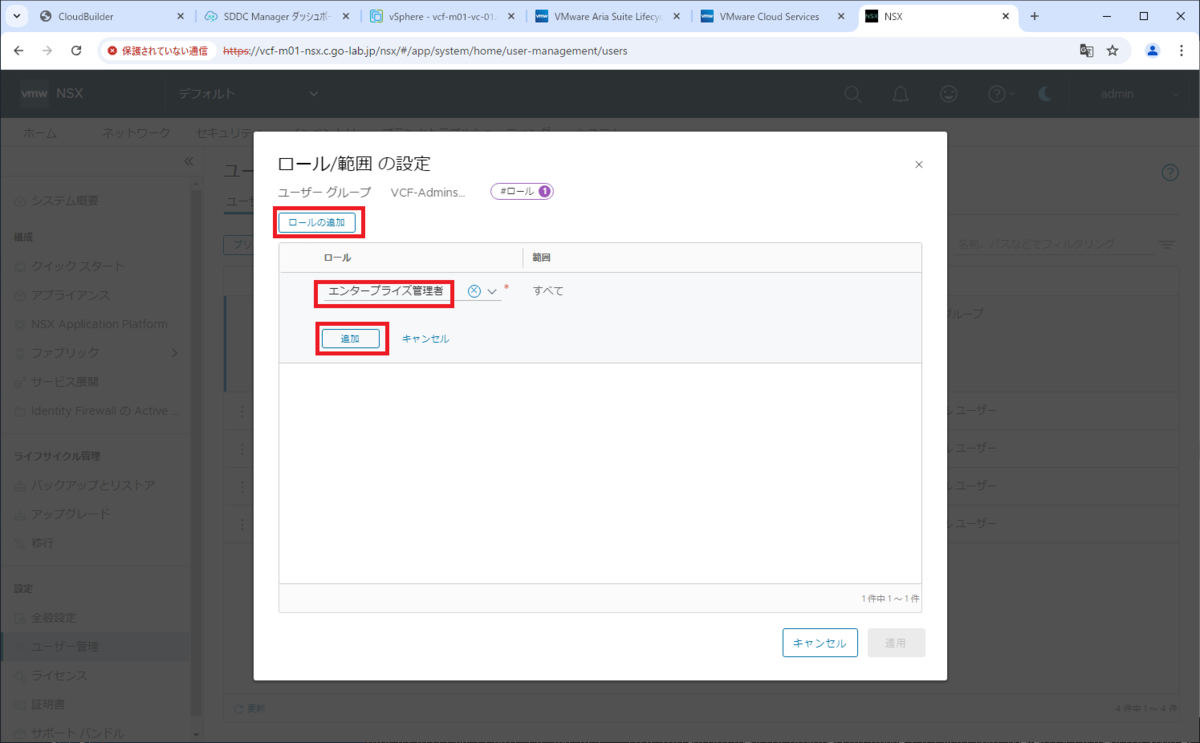

「ロールの追加」をクリックして、ロールを選択して「追加」をクリックします。検証環境なので、今回は管理者権限を付与します。

- ロール: エンタープライズ管理者

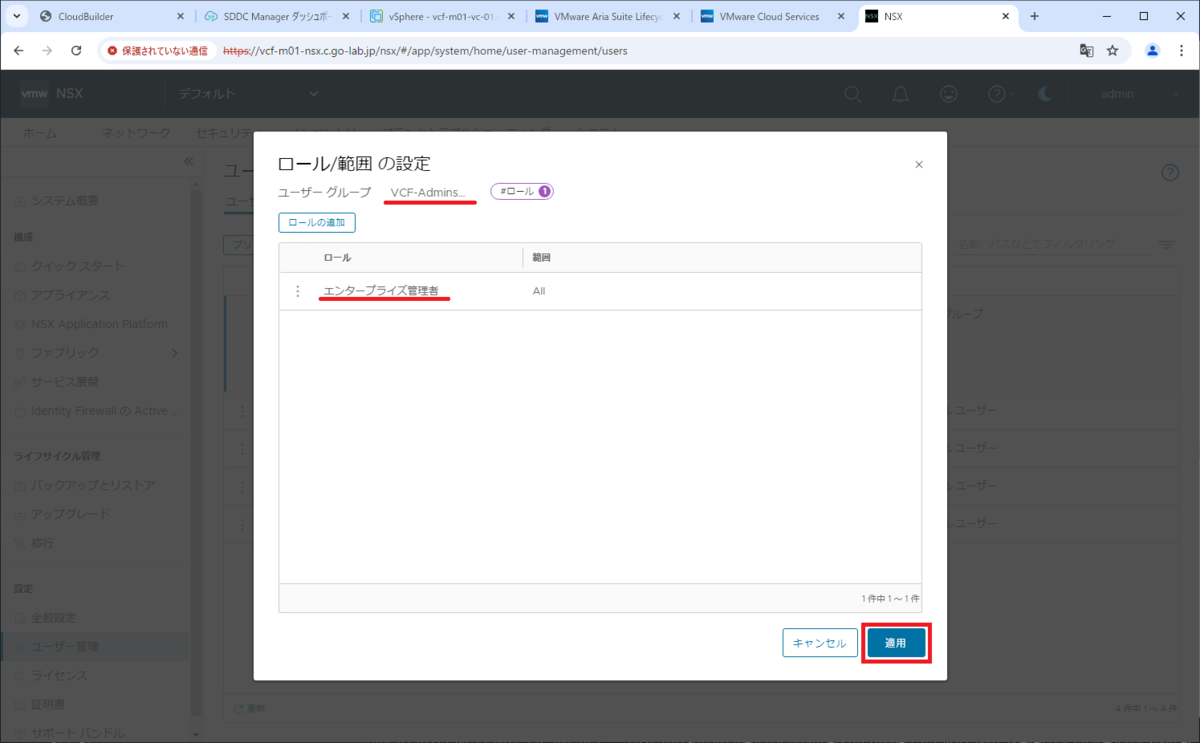

VCF-Admins グループに「エンタープライズ管理者」ロールが割り当てられたことを確認して、「適用」をクリックします。

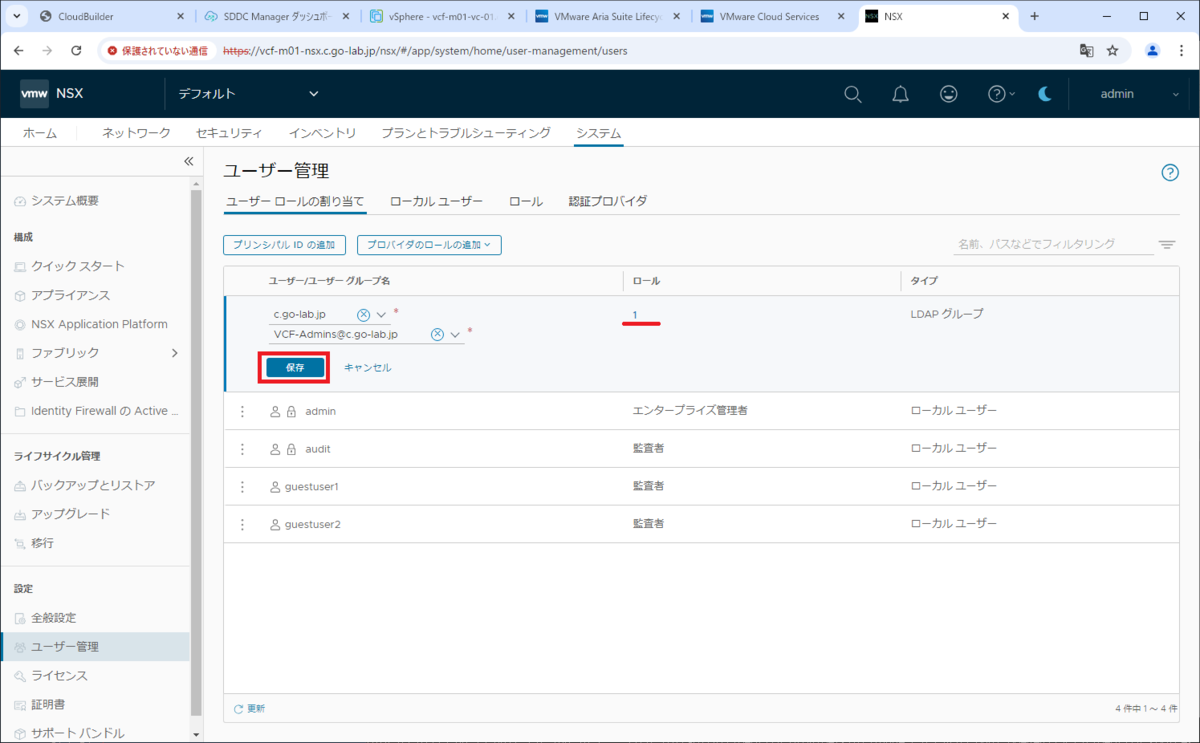

ロールに「1」と表示されたことを確認して、「保存」をクリックします。

これで、AD グループに NSX Manager のロールが割り当てられました。

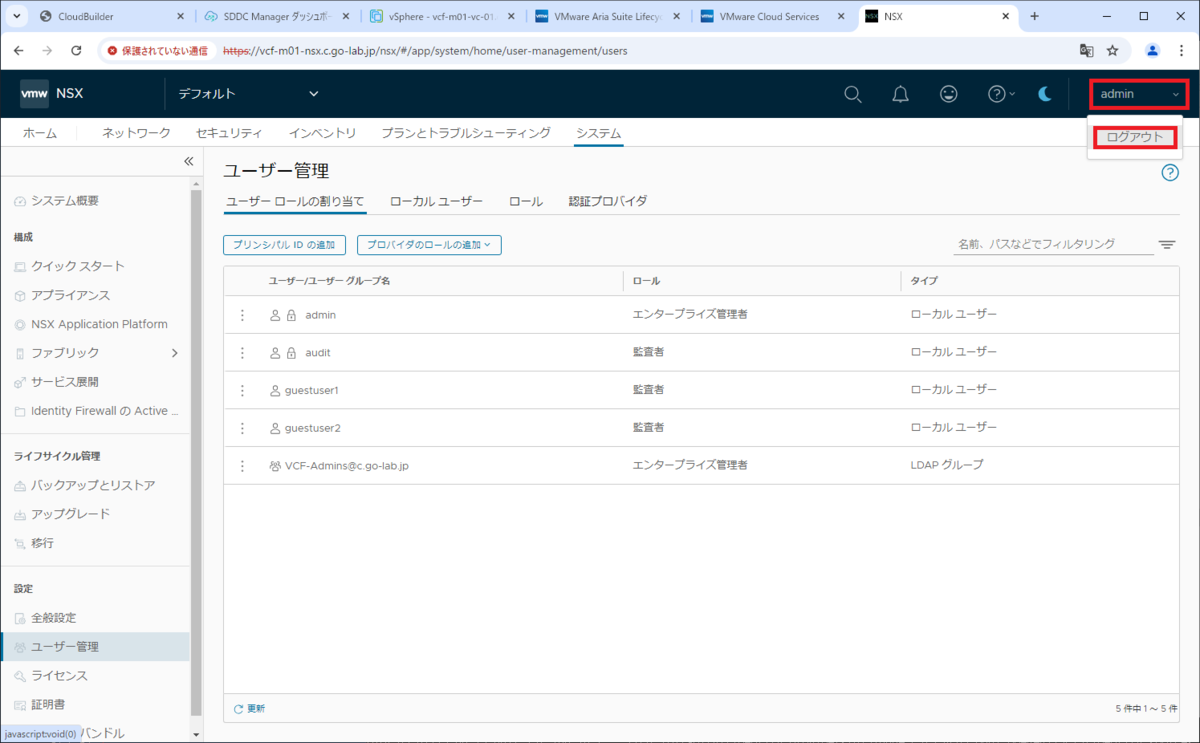

3. AD ユーザーでのログイン

ログイン確認のため、いったん NSX Manager からログアウトします。画面右上にあるユーザー名 →「ログアウト」をクリックします。

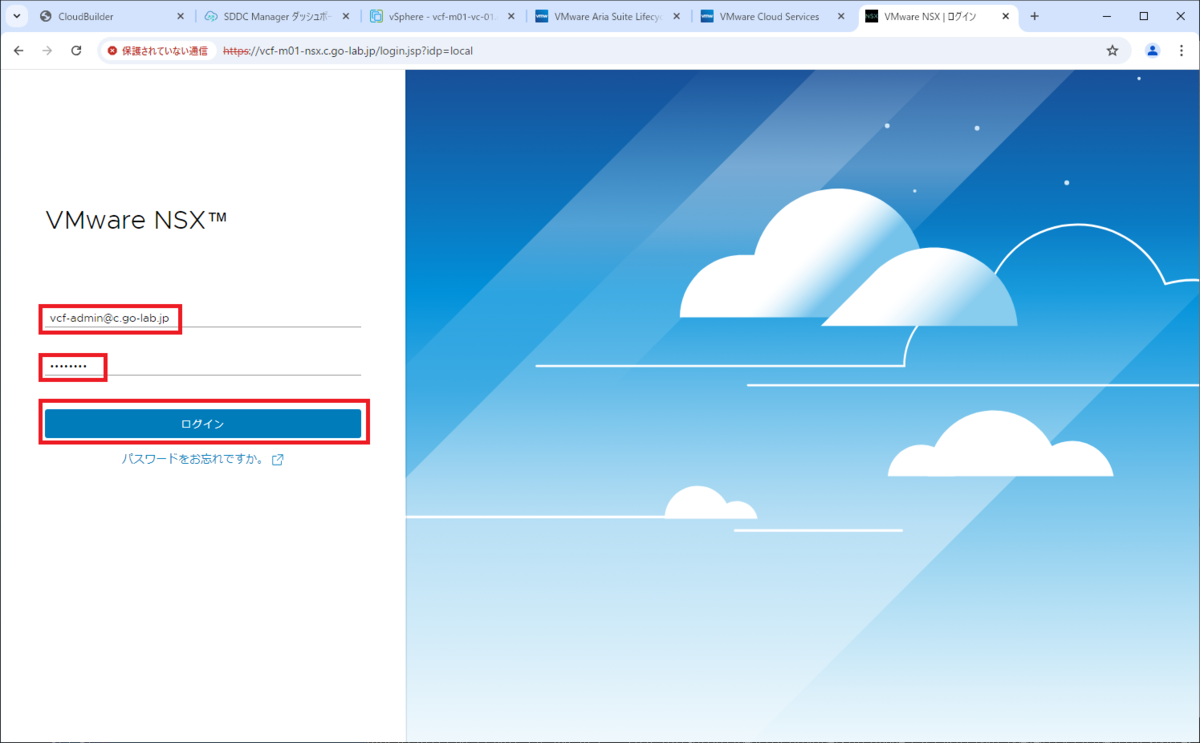

VCF-Admins グループに所属している AD ユーザの情報を入力して、「ログイン」をクリックします。

- ユーザー: vcf-admin@c.go-lab.jp

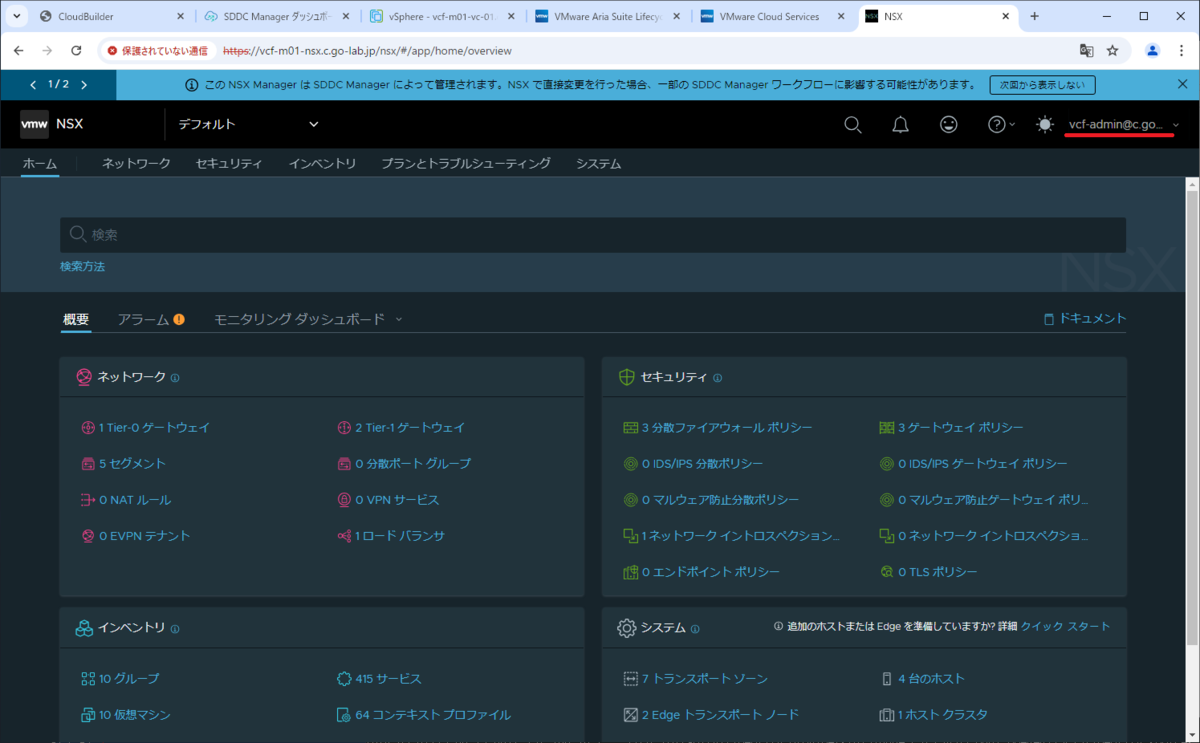

NSX Manager に、AD ユーザーでログインできました。

ちなみに UI のテーマは、ユーザー単位の設定になっています。画面右上の 太陽 / 月 のようなアイコンをクリックすると、ライト テーマ / ダーク テーマ を切り替えられます。

以上、NSX Manager で AD 認証をしてみる話でした。