VMware Cloud Foundation(VCF)5.2 で、SDDC Manager の ID プロバイダとして Active Directory(AD)を登録してみます。

前回はこちら。

今回の内容です。

- 今回の環境(AD 登録前)

- 1. SDDC Manager での ID プロバイダ登録

- 2. ID プロバイダ登録後の様子

- 3. AD ユーザーへの SDDC Manager のロール割り当て

- 4. AD ユーザーへの vSphere Clinet の権限割り当て

今回の環境(AD 登録前)

vSphere Client に管理者ユーザー(administrator@vsphere.local)でログインして、「管理」→「Single Sign-On」→「設定」→「ID プロバイダ」タブを開きます。「ID ソース」の一覧を確認すると、vCenter Server(に組み込まれた Single Sign-On)には、まだ AD が未登録の状態です。

この vCenter Server は VCF 5.2 で Management Domain の一部デプロイしてあるので、SDDC Manager から vCenter Single Sign-On の ID プロバイダとして、AD を登録してみます。

1. SDDC Manager での ID プロバイダ登録

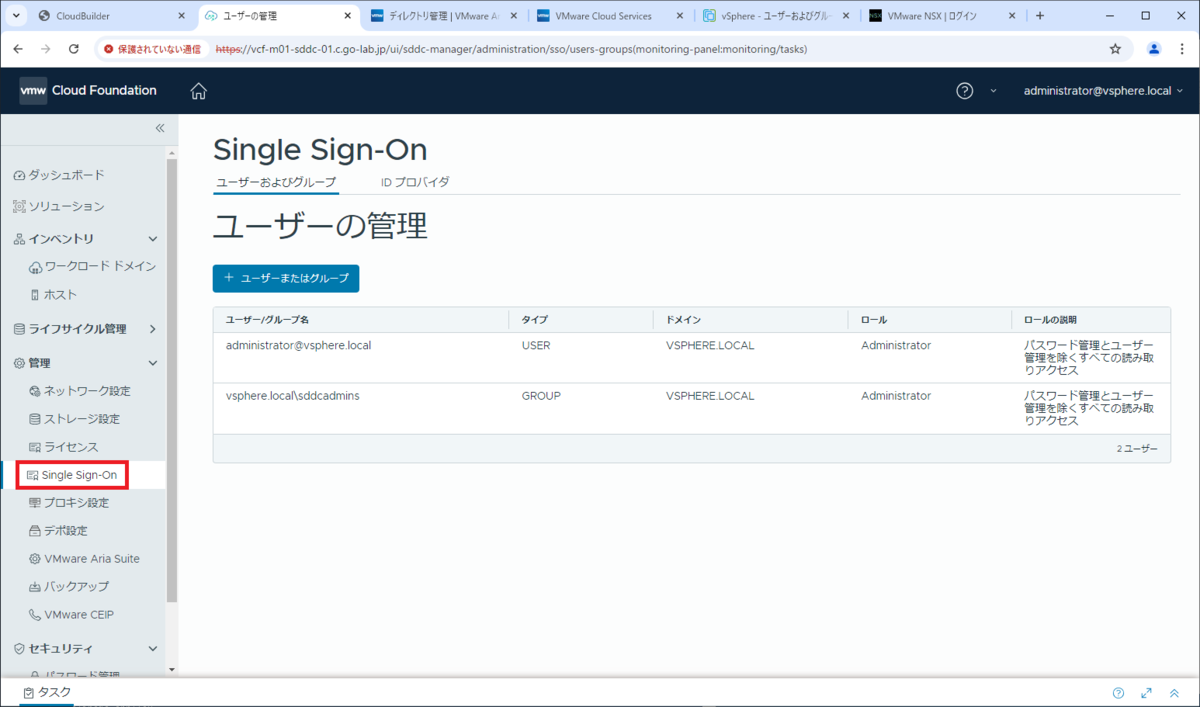

SDDC Manager で「管理」→「Single Sign-On」→「ID プロバイダ」タブを開きます。そして、「追加」→「LDAP を介した Active Directory」をクリックします。

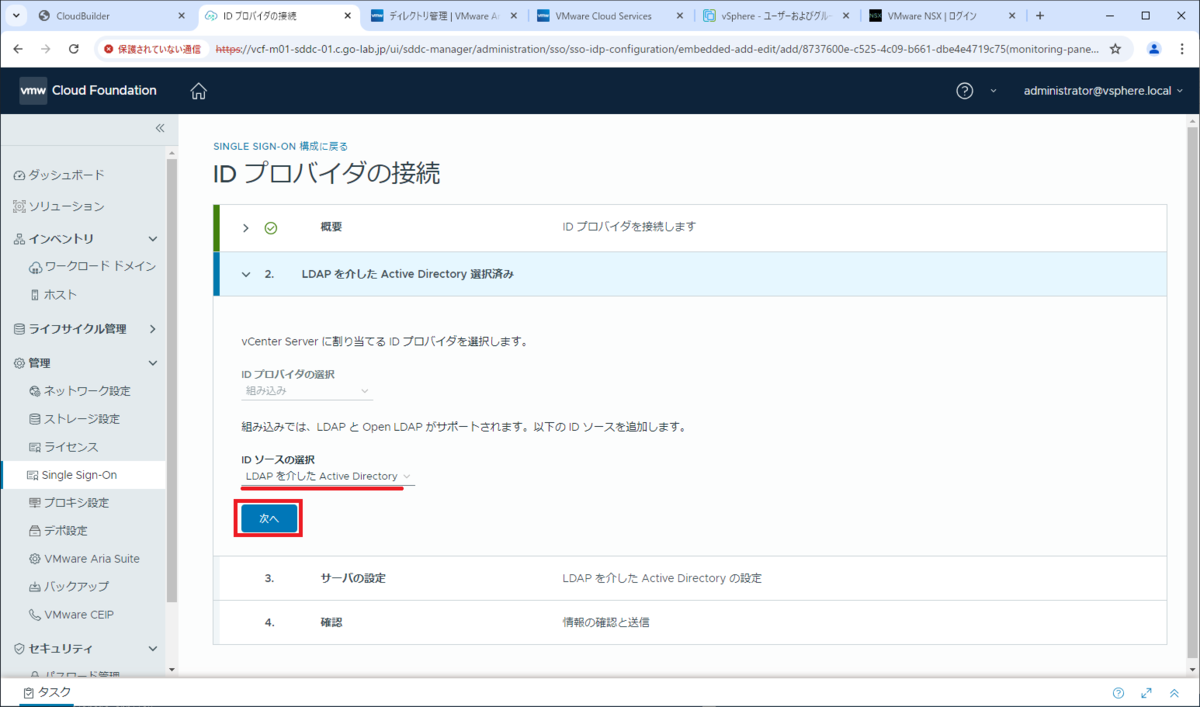

「ID ソースの選択」に「LDAP を介した Active Directory」が選択された状態っで、「次へ」をクリックします。

AD ドメイン コントローラの情報を入力して、画面をスクロールします。

- ID ソース名: c.go-lab.jp

- ユーザーのベース識別名: OU=VCF-Users,DC=c,DC=go-lab,DC=jp

- グループのベース識別名: OU=VCF-Users,DC=c,DC=go-lab,DC=jp

- ドメイン名: c.go-lab.jp

- ドメイン エイリアス: c

- ユーザー名: Administrator@c.go-lab.jp ※今回はドメイン管理者

- パスワード: Administrator@c.go-lab.jp ユーザーのパスワード

- プライマリ サーバの URL: ldaps://vcf-ad-01.c.go-lab.jp ※ldapsで指定

- セカンダリ サーバの URL: 空欄のまま ※今回はドメイン コントローラが1台のみ

「参照」ボタンをクリックして、前回の投稿で入手しておいた、ADCS の CA 証明書ファイルを指定します。

- 証明書 (LDAPS 用): vcf-ad-01_ca.cer

ここまで入力したら「次へ」をクリックします。

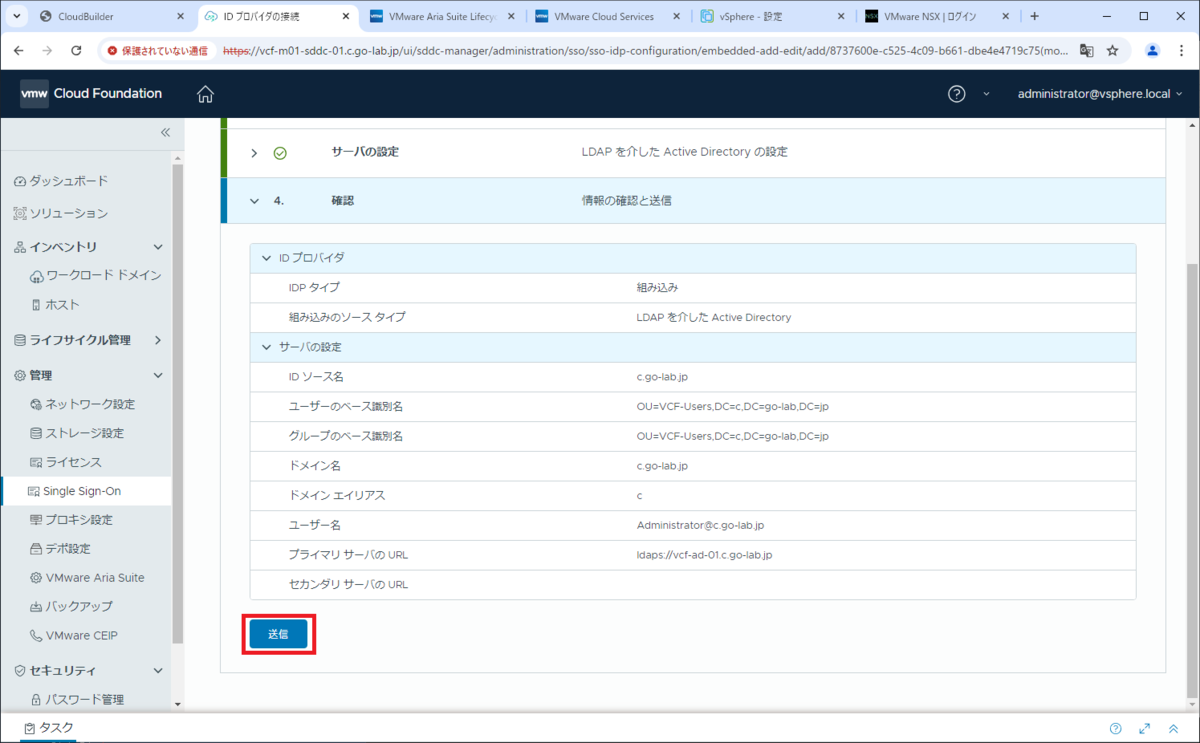

入力内容を確認して、「送信」をクリックします。

これで、ID プロバイダとして AD が登録されました。

2. ID プロバイダ登録後の様子

SDDC Manager で「管理」→「Single Sign-On」→「ID プロバイダ」タブを開くと、一覧に AD が追加されています。

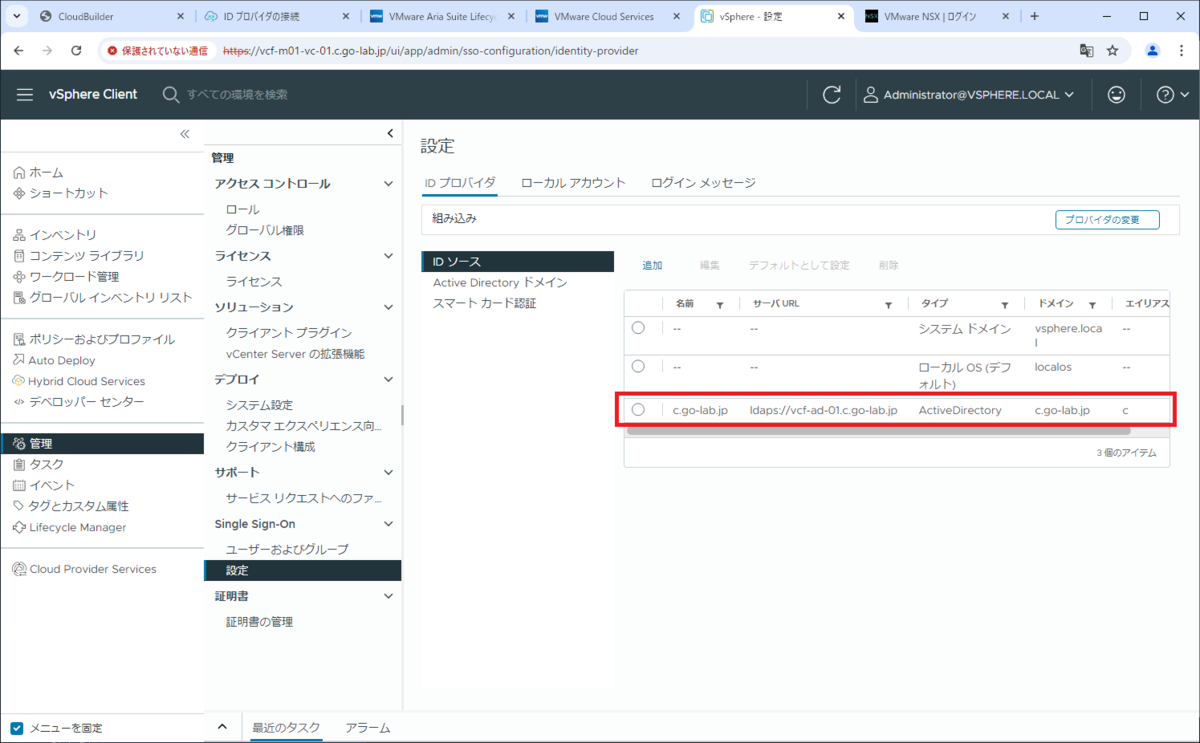

投稿の冒頭で確認したように、vSphere Client で「管理」→「Single Sign-On」→「設定」→「ID プロバイダ」タブ →「ID ソース」を確認すると、vCenter Single Sign-On 側でも AD が登録されたことが確認できます。

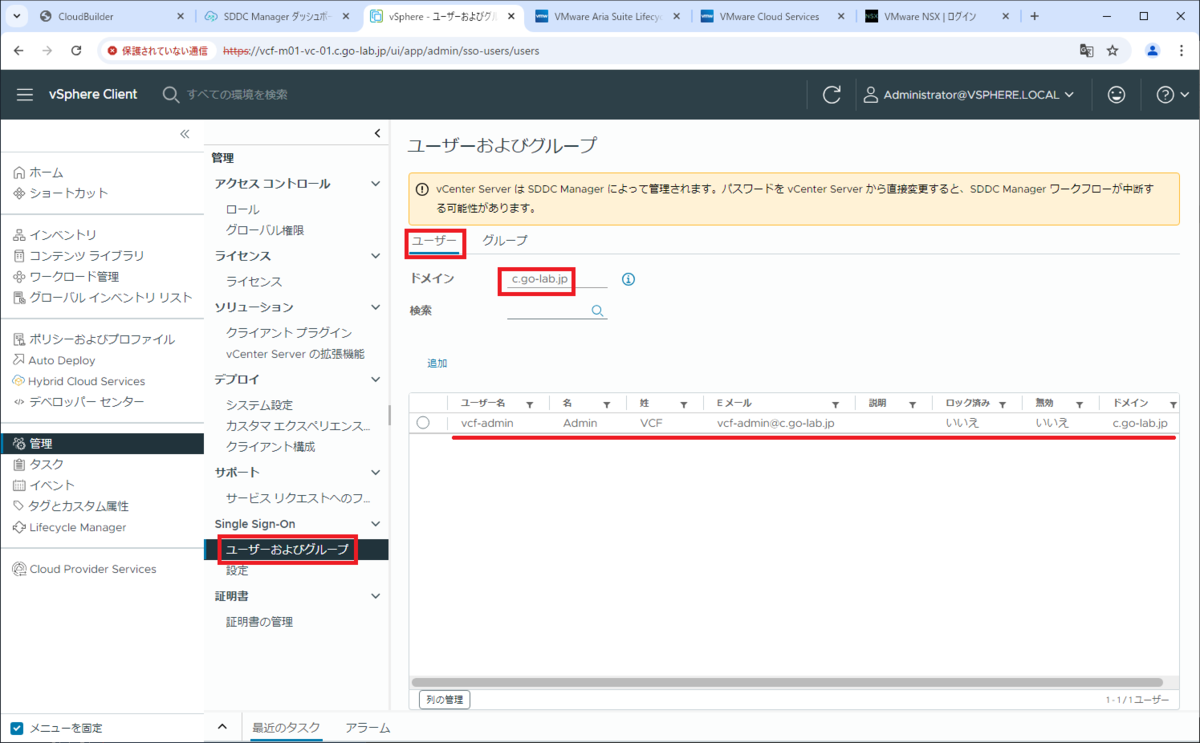

そして、「管理」→「Single Sign-On」→「ユーザーおよびグループ」→「ユーザー」タブを開いて、「ドメイン」で「c.go-lab.jp」を選択すると、AD ユーザーを検索/表示できるようになります。

3. AD ユーザーへの SDDC Manager のロール割り当て

AD ユーザー(が参加しているグループ)に、SDDC Manager の「管理者」ロールを割り当て、ログイン確認してみます。

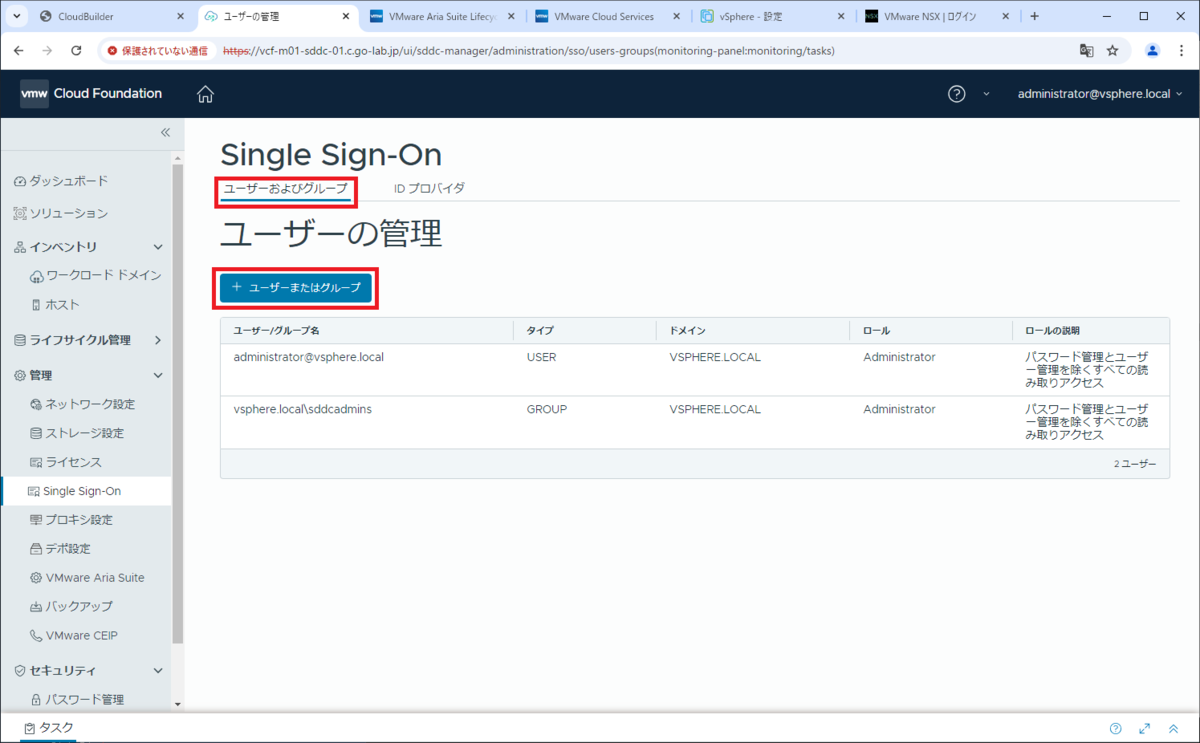

3-1. SDDC Manager でのロールの割り当て

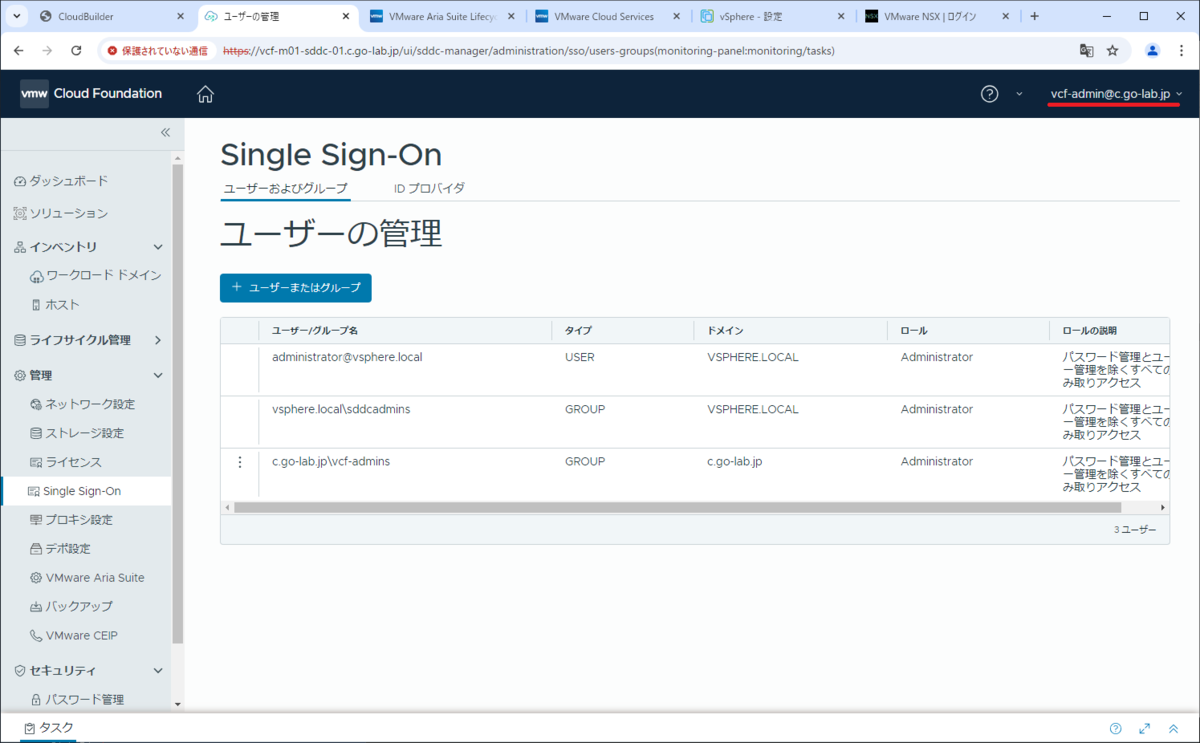

SDDC Manager で「管理」→「Single Sign-On」→「ユーザーおよびグループ」タブ を開いて、「ユーザーまたはグループ」ボタンをクリックします。

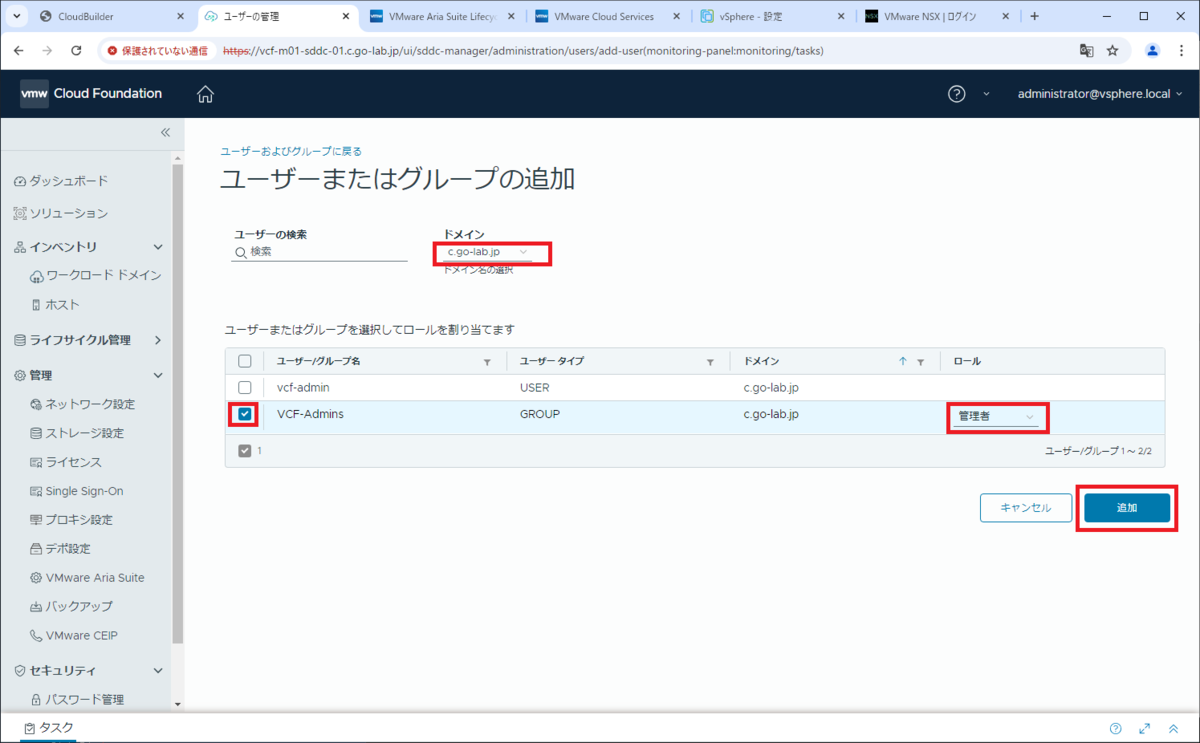

ドメイン「c.go-lab.jp」を選択すると、AD のユーザー / グループが表示されるので、今回はグループを選択し、「管理者」ロールを選択してから「追加」をクリックします。

- ユーザー/グループ名: VCF-Admins グループ

※これは事前に手動作成したもので、vcf-admin ユーザーが参加しています。 - ロール: 管理者

※設定できるロールについては下記ドキュメントに説明があります。

Information Security and Access for SDDC Manager for Identity and Access Management for VMware Cloud Foundation

これで、SDDC Manager の管理者として、事前作成してあった AD グループが追加できました。

3-2. AD ユーザーでの SDDC Manager ログイン確認

ログイン確認するため、いったん SDDC Manager からログアウトします。

※この後にうまくログインできない場合は、いったん Web ブラウザを閉じてから再ログインします。

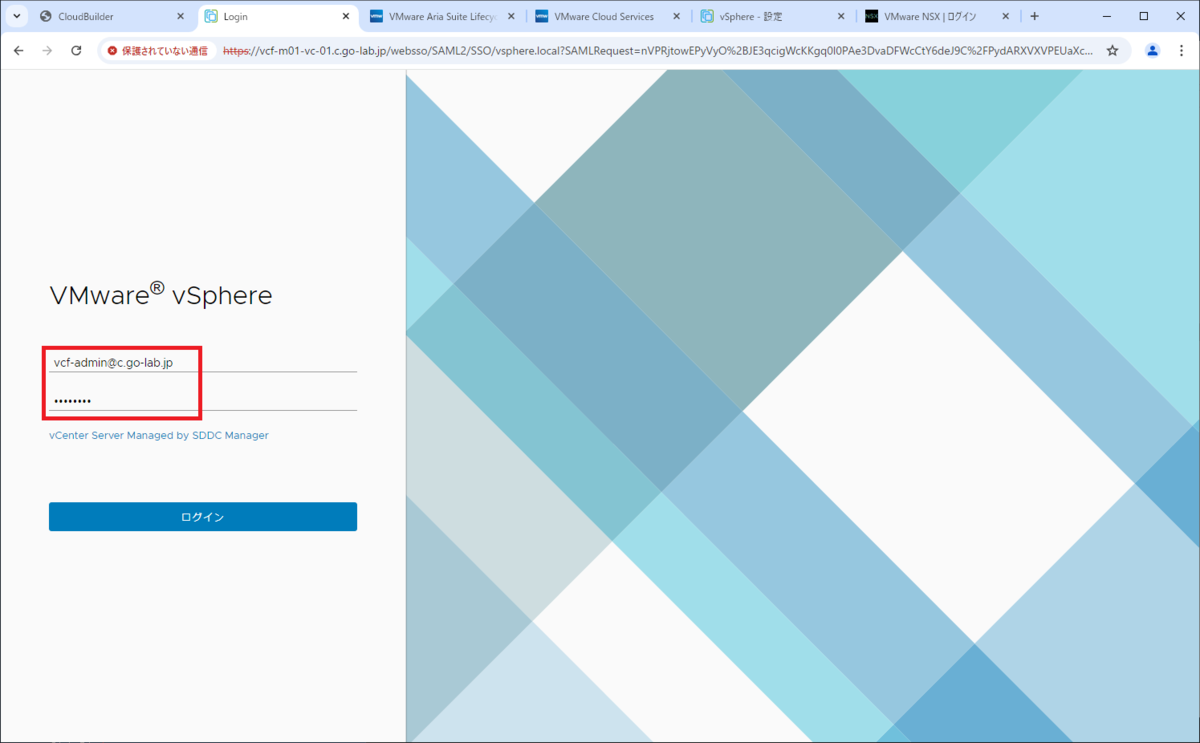

vCenter Single Sign-On の画面に戻るので、AD ユーザーでログインしてみます。

- ユーザー: vcf-admin@c.go-lab.jp ※VCF-Admins グループに所属しているユーザー

SDDC Manager に管理者としてログインできました。

管理者ロールの権限があるので、ひととおりの画面参照や操作が実施できるはずです。

4. AD ユーザーへの vSphere Clinet の権限割り当て

AD ユーザーで vCenter Server の操作をするには、vSphere Client 側での権限の割り当てが必要です。

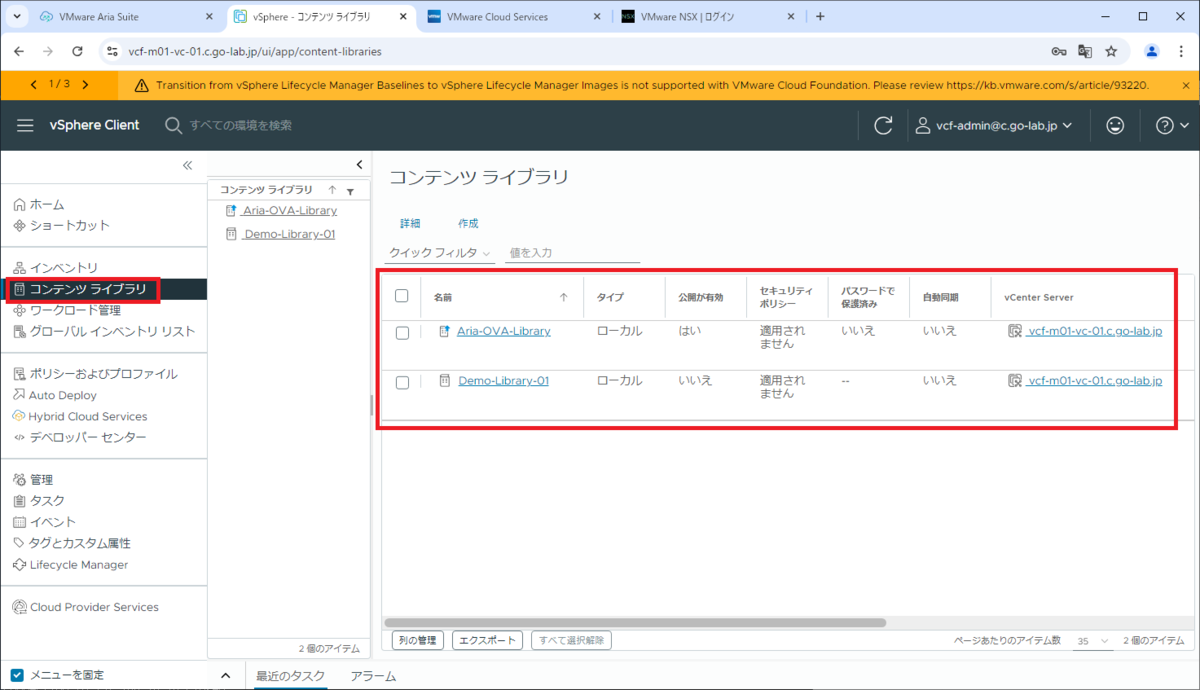

今回は、vCenter インベントリだけでなくコンテンツ ライブラリなども操作できるように、グローバル権限を割り当てます。

4-1. AD ユーザーへの vSphere Clinet の権限割り当て

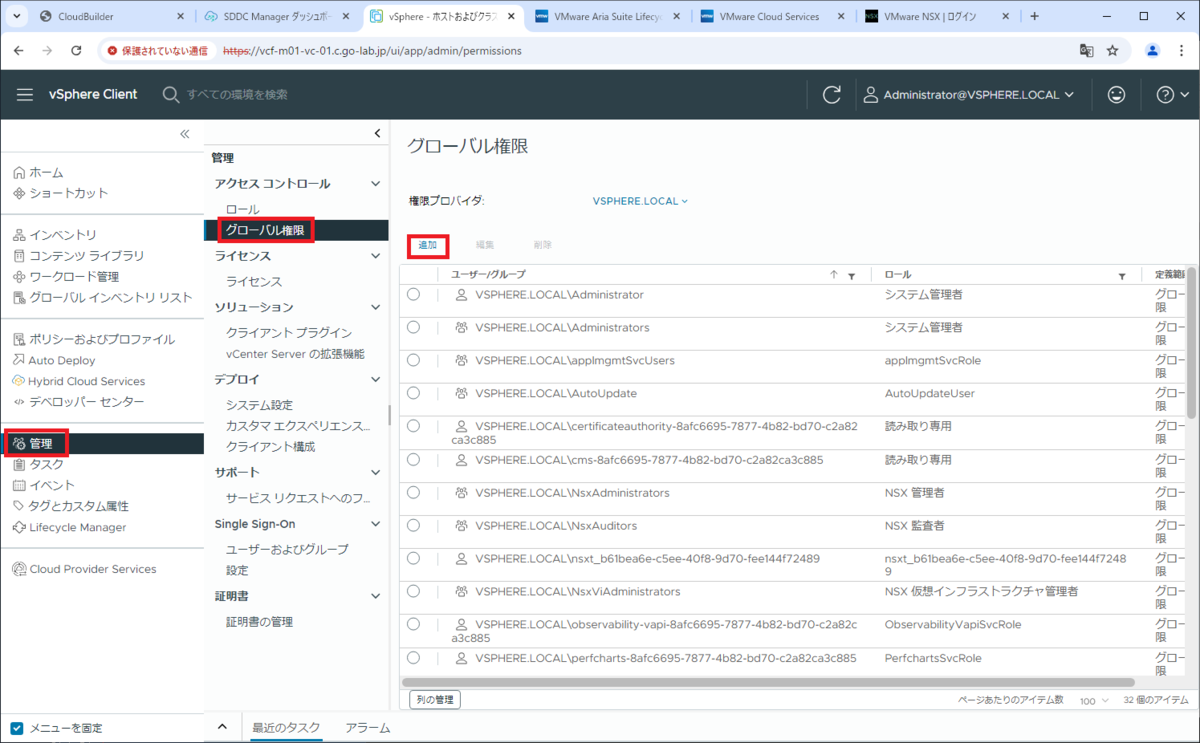

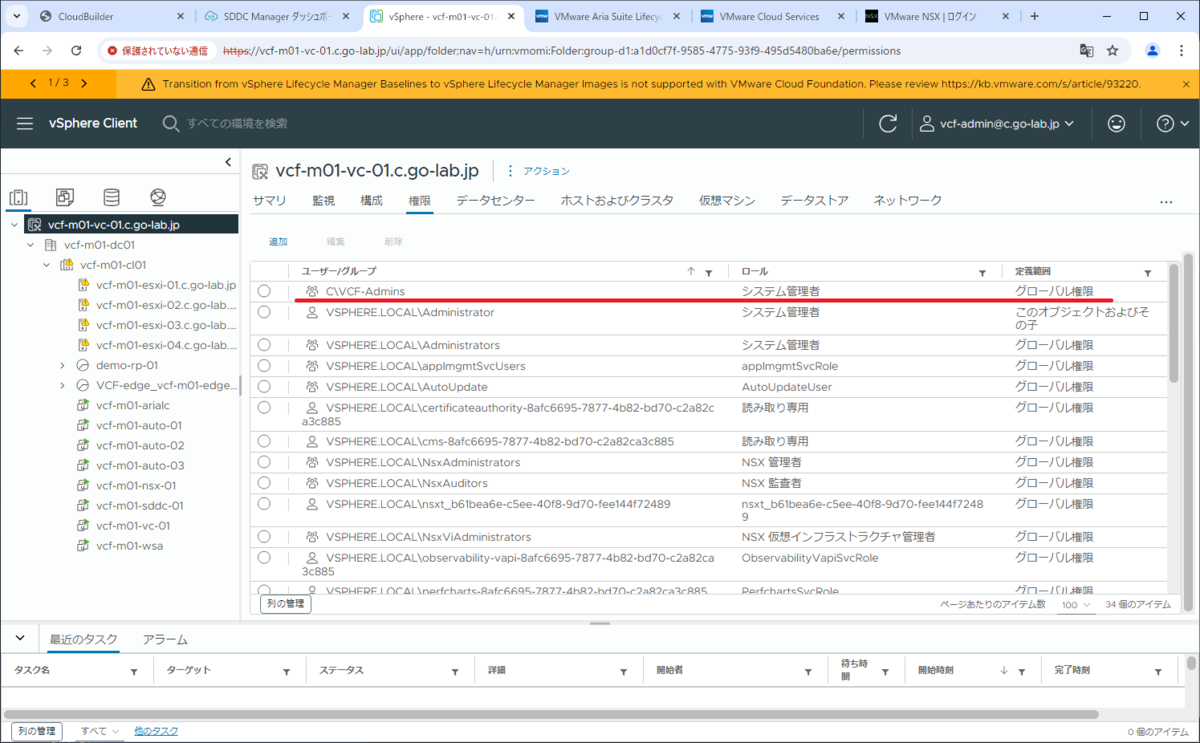

vSphere Client に administrator@vsphere.local ユーザーでログインして、「管理」→「管理」→「グローバル権限」を開き、「追加」をクリックします。

パラメータを指定して、「OK」をクリックします。

- ドメイン: c.go-lab.jp

- ユーザー/グループ: VCF-Admins

- ロール: システム管理者

- 子へ伝達: チェック ON

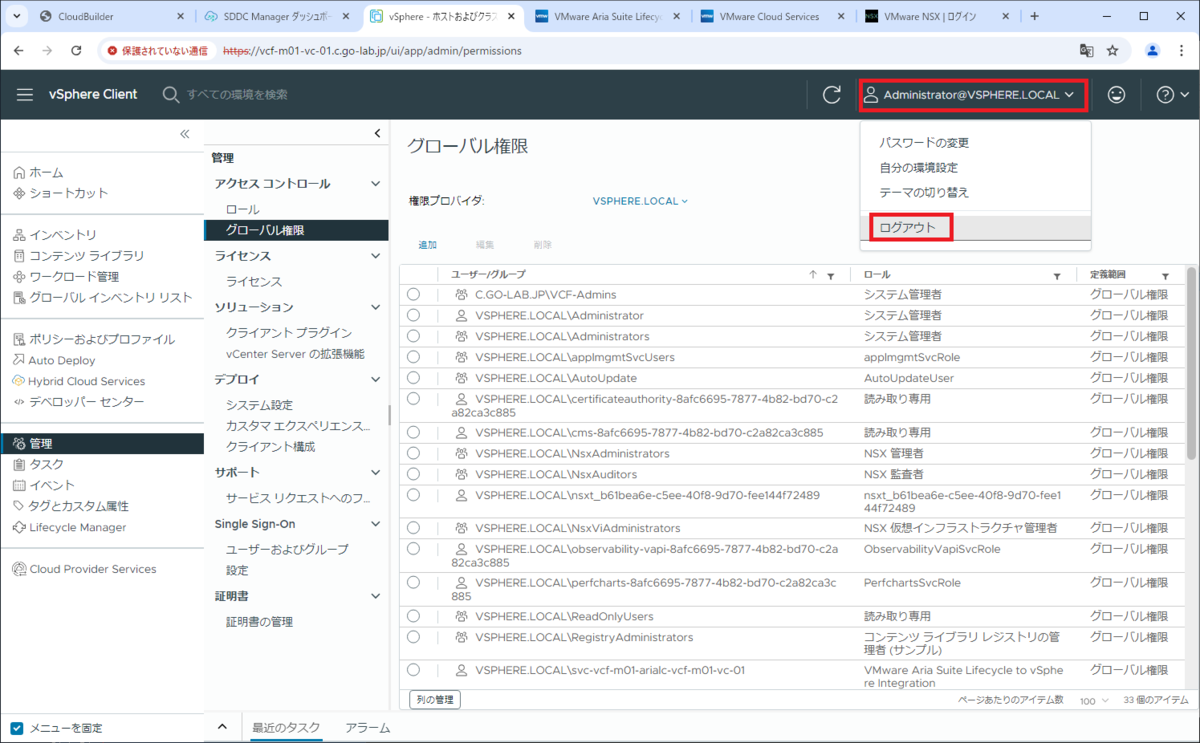

これで、グローバル権限が追加されました。

4-2. AD ユーザーでの vSphere Client ログイン確認

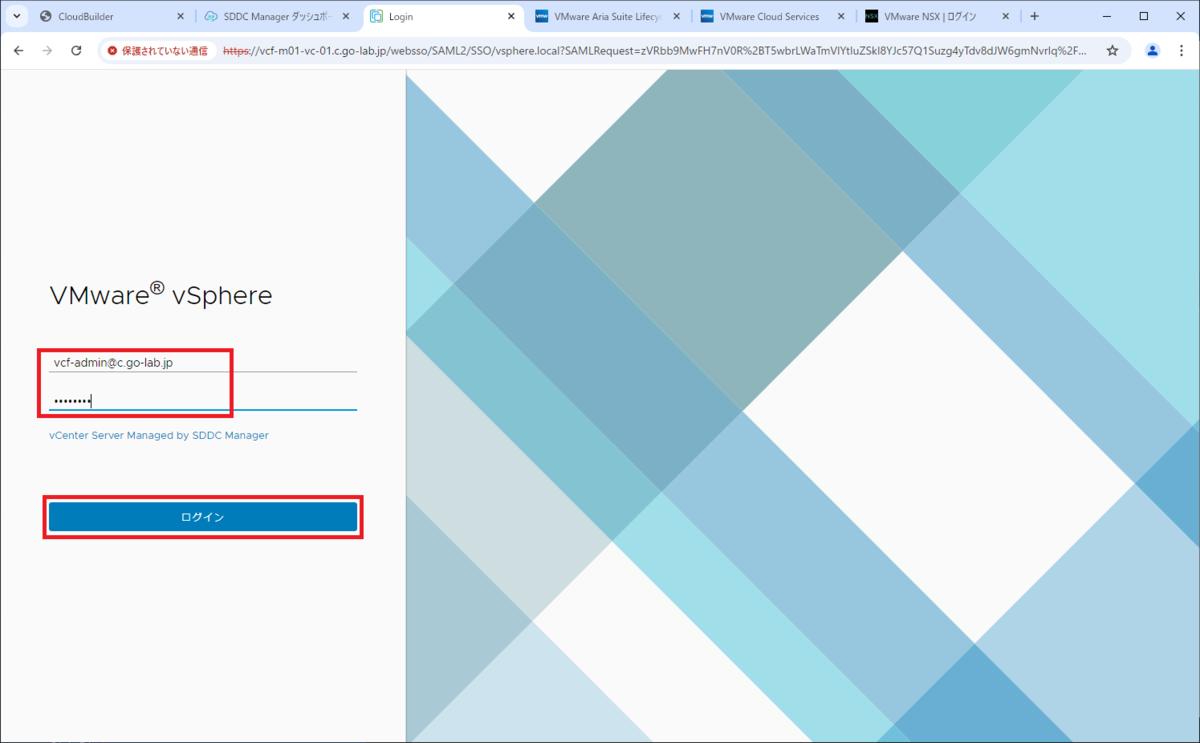

vSphere Client から、ログアウトします。

vCenter Single Sign-On の画面に戻るので、AD ユーザーでログインしてみます。

- ユーザー: vcf-admin@c.go-lab.jp

※権限を割り当てた AD グループ(VCF-Admins)に所属しているユーザー

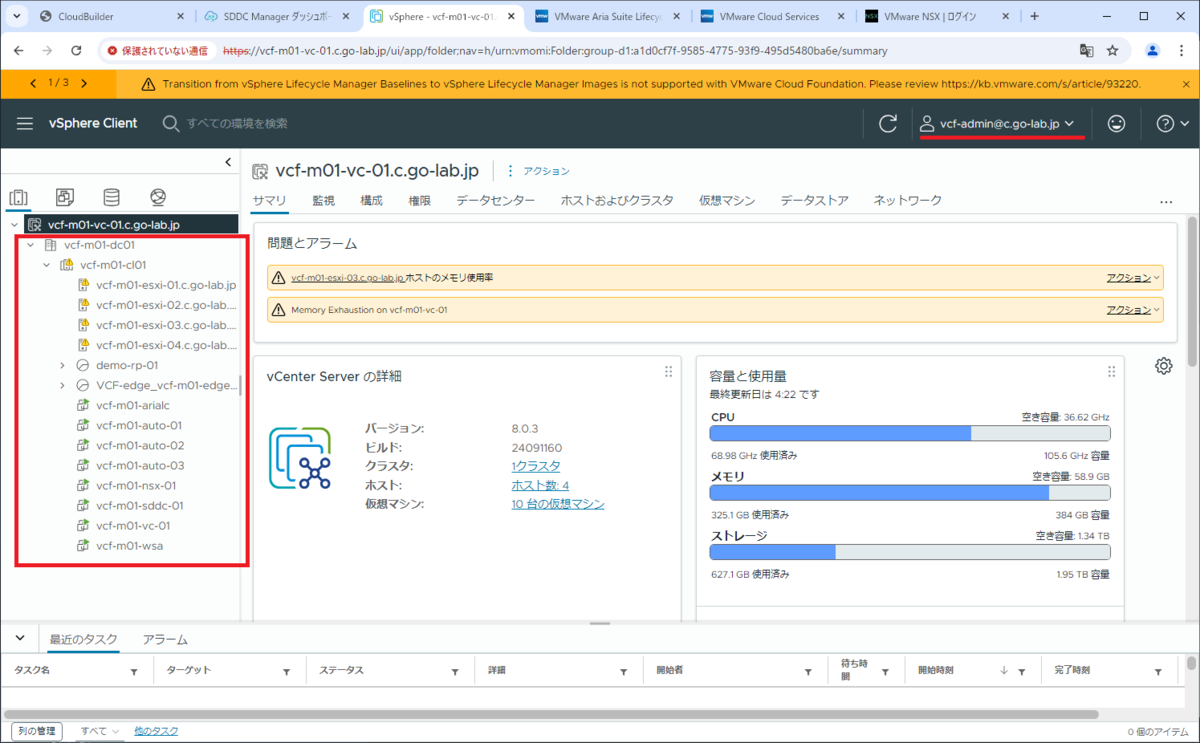

AD ユーザでログインした状態でも、vCenter インベントリが表示できています。

グローバル権限として割り当てた「システム管理者」ロールは、vCenter にも伝達して割り当てられています。

コンテンツ ライブラリも表示できています。

以上、SDDC Manager で AD 認証してみる話でした。