vSphere Client から NSX-T 3.2 をインストールする際の、分散ファイアウォール ルールを設定するウィザードを進めてみます。

この投稿は、下記の投稿にある「ホスト クラスタの準備」の続きです。

今回の内容です。

今回のラボ構成イメージ

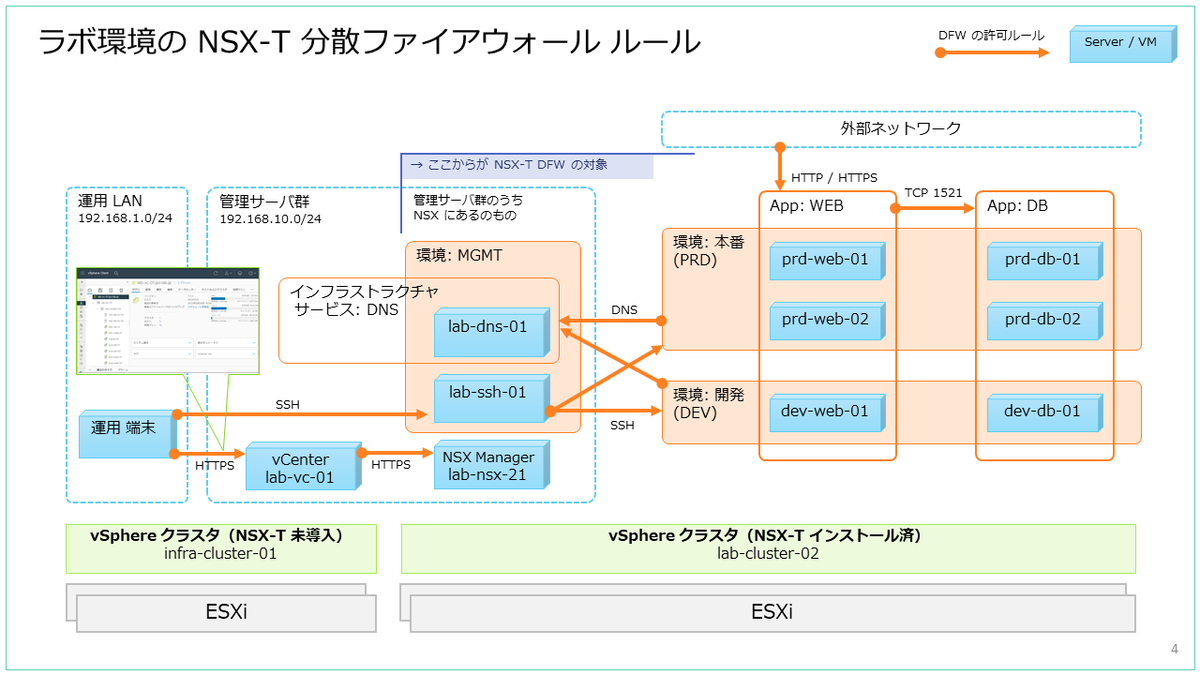

今回は、下記のような NSX-T の分散ファイアウォール(DFW)環境を構築してみます。ここから、もう少しラボ構成について説明します。

ラボのサーバ構成

ラボには、下記のサーバ(VM)を配置します。

NSX-T 未導入の vSphere クラスタ / ESXi ホスト(DFW 適用の対象外)

今回構築したラボの外部に配置してある、下記の 2台サーバがあります。

- 運用端末: vSphere Client や SSH クライアント(Tera Term など)を使用する端末。

- lab-vc-01: vCenter Server。 vSphere Client も提供している。

NSX-T インストール済みの vSphere クラスタ / ESXi ホスト(DFW 適用の対象)

ラボ環境内のインフラ役となるサーバ(DNS と SSH 踏み台)、本番サーバ役の Web / DB サーバ群、開発サーバ役の Web / DB サーバを用意しました。

- lab-dns-01: 本番 / 開発 環境のサーバ群が参照する DNS サーバ。

- lab-ssh-01: 本番 / 開発 環境への SSH 踏み台。

- prd-web-01 ~ 02: 本番環境の Web サーバ

- prd-db-01 ~ 02: 本番環境の DB サーバ

- dev-web-01: 開発環境の Web サーバ

- dev-db-01: 開発環境の DB サーバ

- lab-nsx-21: NSX Manager。今回は vSS 接続(vDS に接続していない)なので、DFW ルールは適用されない。

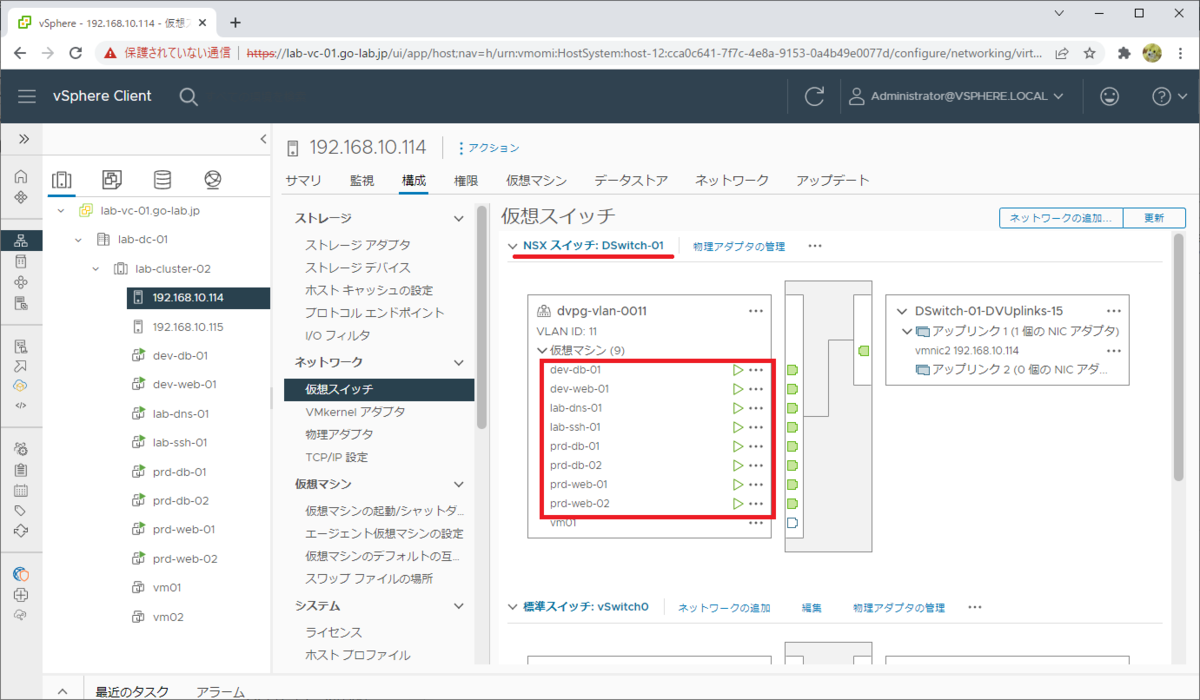

NSX Manager(lab-nsx-21)以外の VM は、vDS の分散ポートグループに接続してあります。スクリーンショットにある「DSwitch-01」は vDS ですが、NSX-T むけの準備後は「NSX スイッチ」と表示されます。「dvpg-vlan-0011」は分散ポートグループです。

NSX-T での DFW むけグループ構成

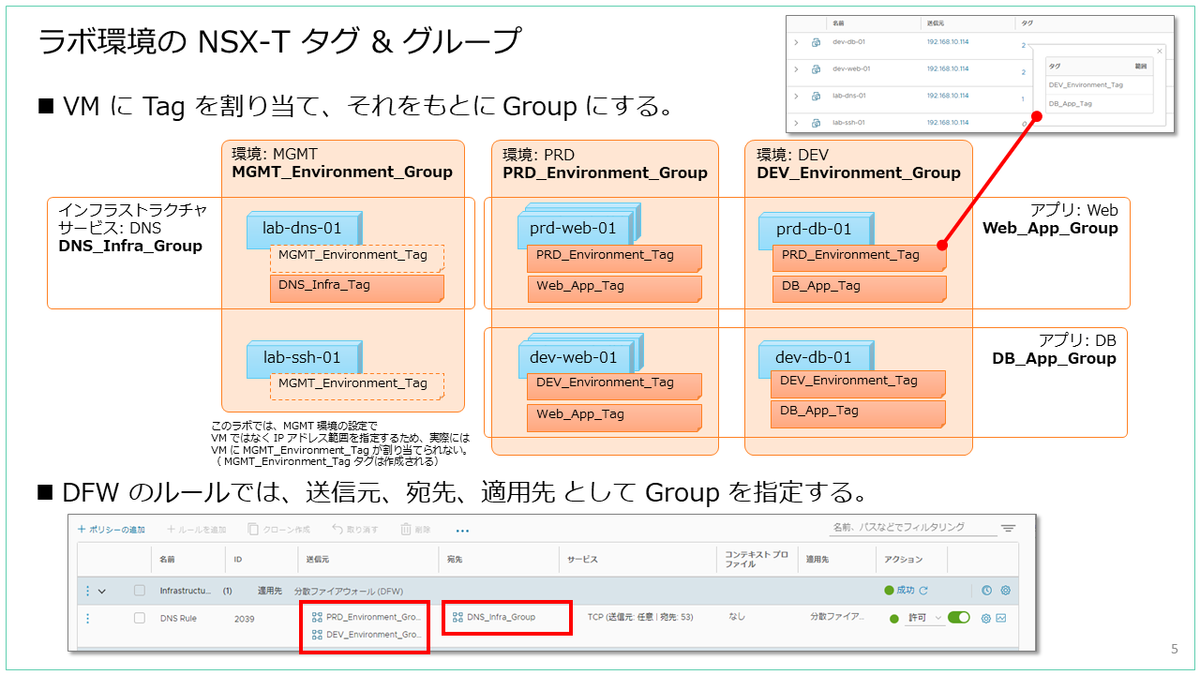

ウィザードでは、NSX-T によるグループ オブジェクトを 3種類作成して、それをもとに DFW ルールを設定します。今回は下記のようにグループを作成します。

インフラストラクチャ サービスのグループ

このラボでは、NSX-T をインストールした ESXi ホスト(DFW 対象内)に、DNS サーバを配置してあります。そこで DNS グループを作成します。

- DNS: DNS サーバのグループ。本番 / 開発 環境からの DNS 名前解決(TCP / UDP 53)を許可する。

インフラストラクチャ サービスのグループの候補

このラボには、DNS 以外にも「インフラストラクチャ サービス」として扱えそうなサーバが配置してあります。

SSH 踏み台サーバ(lab-ssh-01)

DFW 対象内には、管理サーバとして SSH 踏み台サーバ(lab-ssh-01)もあり、DFW ルールで SSH の許可も必要です。これは、あえてウィザード終了後に追加設定してみます。

NSX Manager(lab-nsx-21)

NSX Manager の VM は、NSX-T が自動的に DFW ルールで許可したり、除外リストに含めたりといった対応はされないようです。DFW で通信遮断されてしまうと困るので、確実に通信できるようにしておく必要があります。

たとえば、下記のような対応が必要になるはずです。

- 確実に DFW ルールで通信許可する。

- ウィザード終了後に DFW の除外リストに追加する。

- NSX-T DFW を利用しないホストに配置する。(管理用クラスタのような)

このラボでは、NSX Manager の vNIC を vSS の標準ポートグループに接続しておくことで、DFW 対象外にしています。(vSphere としては微妙かも)

環境のグループ

NSX-T の DFW では、環境間での通信を制御する仕組みがあります。

今回は、3つの環境グループを作成します。

- MGMT: 管理サーバのグループ。

PRD / DEV 環境どちらからの通信も拒否する。 - PRD: 本番サーバのグループ。

MGMT 環境からの通信は許可、DEV 環境からの通信は拒否する。 - DEV: 開発サーバのグループ。

MGMT 環境からの通信は許可、DEV 環境からの通信は拒否する。

日本語表示の vSphere Client でウィザードを進めると、「本番」「開発」といった選択肢が用意されています。しかし、デフォルトで作成されるグループ オブジェクトの名前に日本語文字列が含まれてしまい扱いにくそうだったので、あえてアルファベットのグループ名を入力します。

アプリケーションのグループ

下記の2つのグループを作成します。

- WEB: 本番 / 開発環境の Web サーバ。DFW ルールでは、任意の通信元から HTTP と HTTPS を許可する。

- DB: 本番 / 開発環境の DB サーバ。DFW ルールでは、WEB グループから TCP 1521 ポートの通信を許可する。

ウィザードを進めると、最終的には、DFW のルールだけでなくそれに関連するオブジェクトとして「グループ」と「タグ」も作成されます。

DFW ルールの 送信元、送信先、適用先 を指定するために「グループ」が利用されますが、グループのメンバーシップはタグをもとに決定されます。

VM は、インフラストラクチャ、環境、アプリケーション にあたる、複数のタグが割り当てられます。

次回は、実際にウィザードを進めて DFW ルールを設定してみます。

つづく。