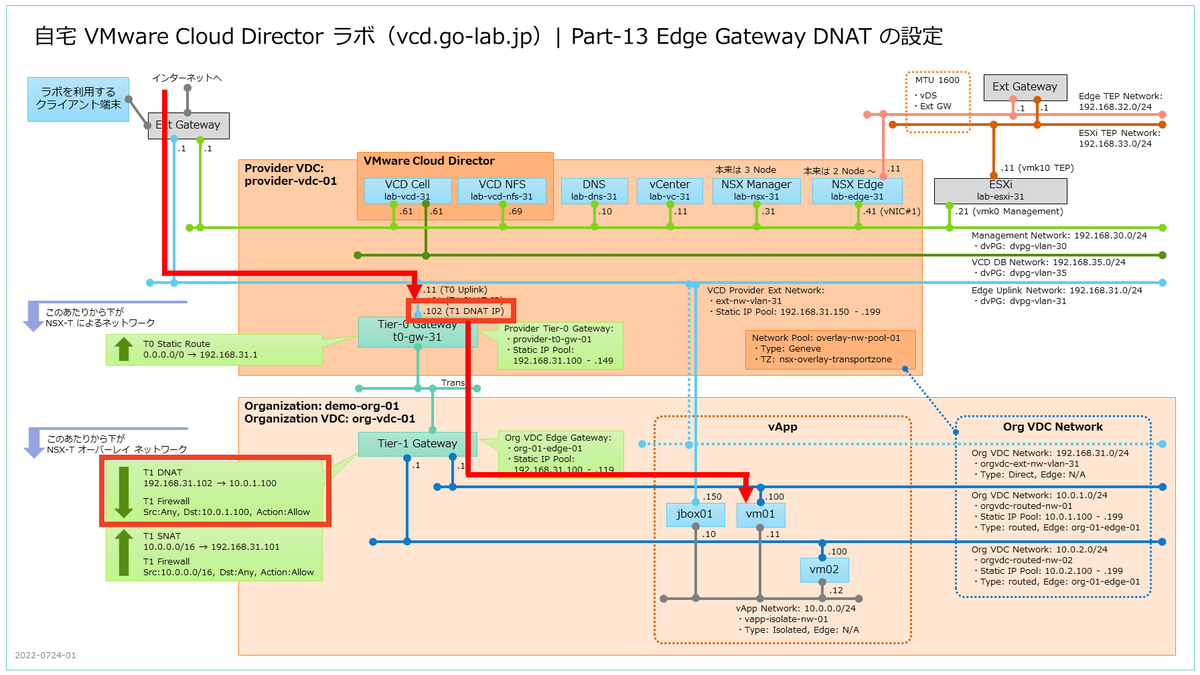

VMware Cloud Director の小規模なラボ環境を構築します。今回は、外部ネットワークから vApp の仮想マシンに通信できるように DNAT を設定します。

VCD で組織 VDC の Edge Gateway に DNAT を設定することで、NSX-T の Tier-1 ゲートウェイに DNAT ルールが設定されます。DNAT では、外部ネットワーク(NSX Edge のアップリンク ネットワーク)の IP アドレスを、組織 VDC ネットワークのアドレスに変換します。

前回はこちら。

全体の流れはこちら。

今回の内容です。

下図の赤枠のあたりを構築します。

1. DNAT の設定

今回も、テナント ポータルに組織管理者ユーザ「org-01-admin」でログインして作業します。設定対象の仮想マシンは、下記で作成した vApp「vapp-04」に含まれます

vapp-04 にある仮想マシン vm01 に設定された IP アドレス「10.0.1.100」にむけて DNAT を設定します。

組織 VDC の「ネットワーク」→「エッジ」から、Edge Gateway の設定画面を開きます。

- Edge Gateway: org-01-edge-01

Edge Gateway の、「サービス」→「NAT」を開いて、「新規」をクリックします。

「NAT ルールを追加」画面で、設定を入力して「保存」をクリックします。

- 名前: dnat-01

- インターフェイス タイプ: DNAT

- 外部 IP: 192.168.31.102

- 内部 IP: 10.0.1.100

これで、DNAT ルールが作成されました。

「IP アドレス管理」→「IP の割り当て」を確認すると、使用済み IP アドレスに DNAT で設定したアドレスも表示されます。

2. Edge Gateway でのファイアウォール開放

デフォルトでは、Edge Gateway のファイアウォールですべての通信がドロップされます。そこで、DNAT で変換する IP アドレス宛の通信を許可するルールを追加します。

2-1. IP セットの作成

DNAT 先の IP アドレスを含む、IP セットを作成します。

Edge Gateway の「セキュリティ」→「IP セット」を開き、「新規」をクリックします。

「新規 IP セット」画面で、IP セットの名前と CIDR を入力して「保存」をクリックします。

- 名前: dnat-ipset

- IP アドレス: 10.0.1.100

これで、IP セットが作成されました。

2-2. ファイアウォール ルールの追加

Edge Gateway ファイアウォールにデフォルトで作成される「default_rule」ルールでは、すべての通信がドロップされます。そこで、接続確認のため、通信先の仮想マシンの IP アドレス「10.0.1.100」への SSH を許可するルールを追加します。

Edge Gateway の「サービス」→「ファイアウォール」を開き、「ルールの編集」をクリックします。

「ルールの編集」画面で、「最上部に新規作成」をクリックしてルールを追加します。ルールの名前を入力して、「アプリケーション」にある編集ボタンをクリックします。

- 名前: rule-dnat

「アプリケーションの選択」画面で、「特定のアプリケーションを選択します」を有効にして、「SSH」でフィルタリングします。

「SSH」を選択して、「保存」をクリックします。

「ソース」の編集ボタンをクリックします。

「ソース ファイアウォール グループの選択」画面で、任意のソース(Any)を選択して「保存」をクリックします。

- 任意のソース: ON

「ターゲット」にある編集ボタンをクリックします。

「ターゲット ファイアウォール グループの選択」画面で、IP セットを選択して「保存」をクリックします。

- ターゲット ファイアウォール グループ: dnat-ipset(タイプ: IP セット)

ルールが下記の設定になっていることを確認して、「保存」をクリックします。

- 名前: rule-dnat

- アプリケーション: SSH

- ソース: Any

- ターゲット: dnat-ipset

- アクション: 許可

Edge Gateway ファイアウォールのルールが追加されました。

3. vApp の仮想マシンへの通信確認

外部のマシンから、DNAT アドレス(192.168.31.102)に SSH で接続できることを確認します。

ssh root@192.168.31.102

SSH で接続したサーバは vm01 で、IP アドレスを確認すると、eth0 には DNAT ルールで設定した内部 IP アドレス(10.0.1.100)が設定されていることが確認できます。

4. NSX-T 側の確認

DNAT は、SNAT と同様、NSX-T では Tier-1 ゲートウェイの NAT として設定されます。

そして、組織 VCD の Edge Gateway ファイアウォール ルールは、NSX-T では Tier-1 ゲートウェイのファイアウォールのルールとして設定されます。

これで、VCD の基本的な使用方法を検証できるラボ環境ができたはずです。

以上、小規模な VCD ラボ環境の構築でした。