NSX-T の分散ファイアウォール(DFW)は、NSX-T のセグメント(オーバーレイ or VLAN)で機能します。今回は、VLAN セグメントでも DFW が利用できることを確認してみます。

今回の内容です。

ラボ環境について

今回のラボ環境は、下記のように用意してあります。特にオーバーレイ ネットワークやルーティング機能などは準備せず、ただ「VLAN セグメント」が利用できるようになっています。

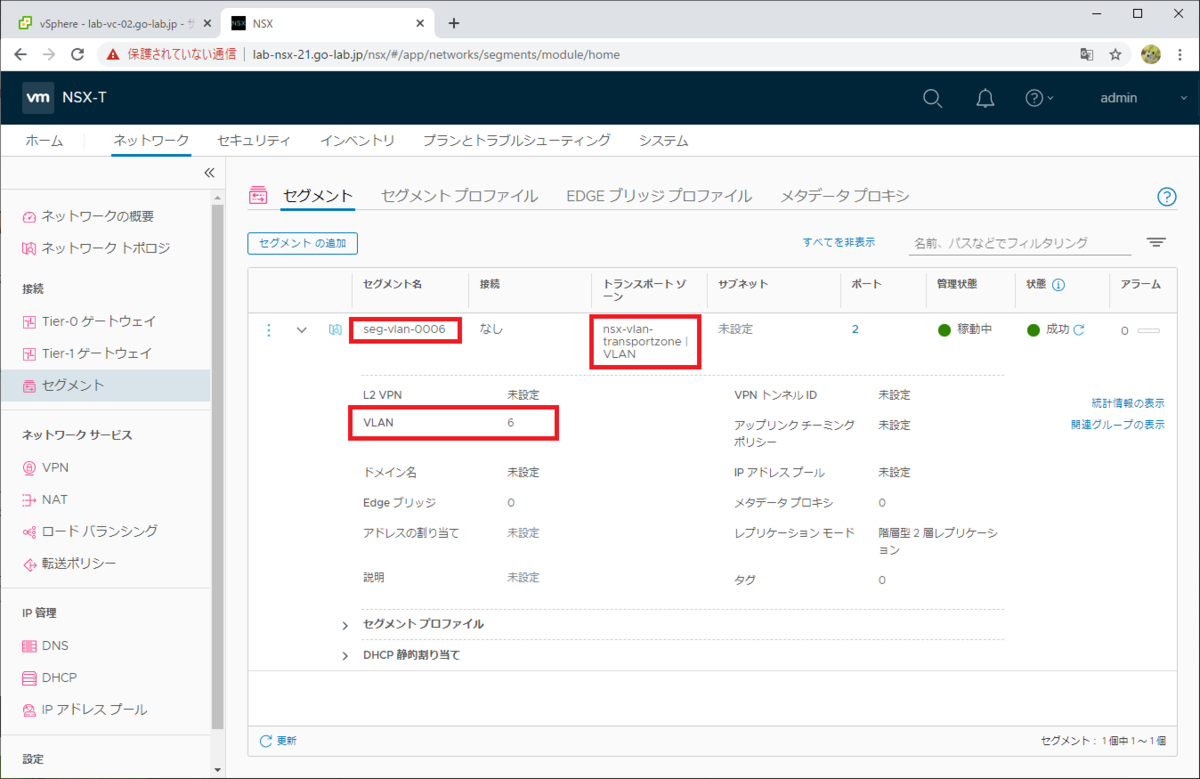

まず、NSX Manager の画面から確認しておきます。

NSX-T では、VLAN セグメント「seg-vlan-0006」を作成してあります。セグメントはオーバーレイではなく、VLAN のトランスポート ゾーンに作成し、VLAN ID 6 を設定しています。つまりこれは NSX-T で作成されたセグメントですが、Geneve のオーバーレイではなく VLAN によるものです。

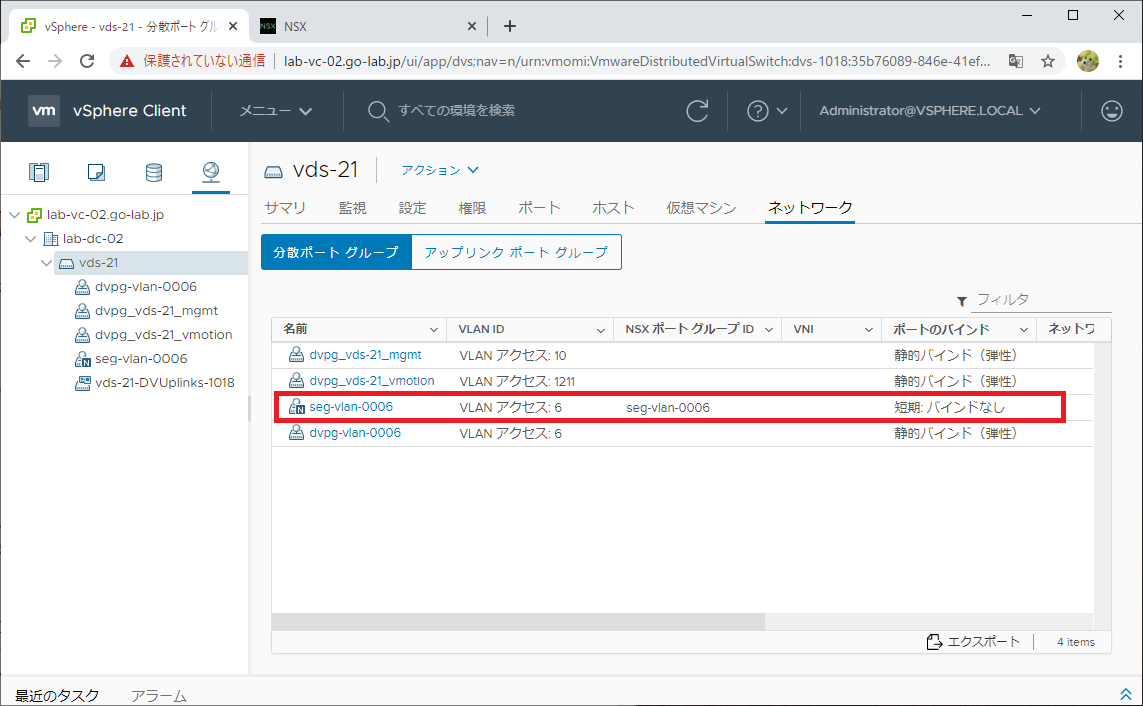

vCenter(の vSphere Client)で vDS「vds-21」を確認すると、「seg-vlan-0006」が表示されており、NSX の「N」マークがついています。

さらに、dvpg-vlan-0006 という NSX-T に関係しない、VLAN ID 6 の分散ポートグループも別途作成してあります。この分散ポートグループは次の投稿で利用します。

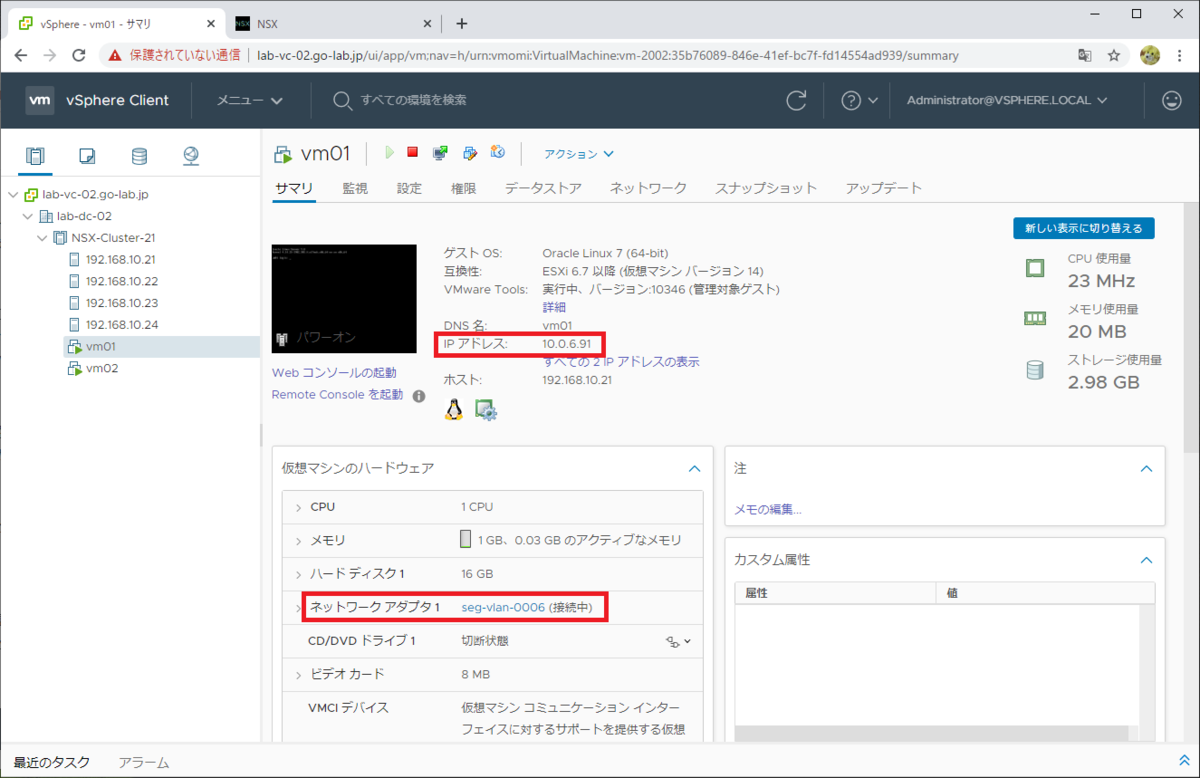

VM「vm01」の vNIC に、ポートグループとして NSX-T による VLAN セグメントを割り当てました。なお、この VM の IP アドレスは 10.0.6.91 です。あとで、このアドレス宛に疎通確認します。

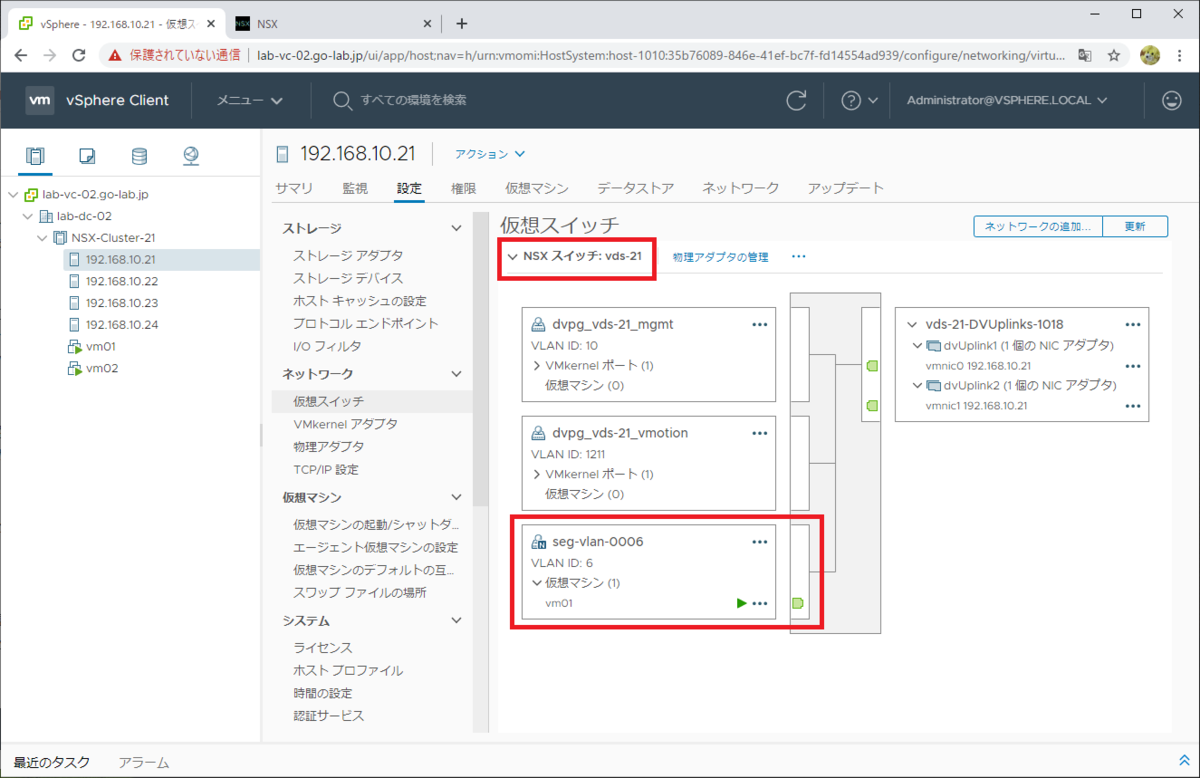

ESXi ホスト「192.168.10.21」で仮想スイッチの構成を確認すると、1つの vDS だけが構成されてます。この vDS は NSX と統合されており、「NSX 仮想スイッチ」となっていることがわかります。

ちなみに vSphere Client での仮想スイッチ画面では、NSX セグメントのうち実際に VM で使用されているものだけが表示されます。

DFW ポリシー / ルールの作成

NSX Manager で、DFW のポリシーとルールを作成します。

今回は、デフォルトで作成されているポリシーはそのままで、あえてポリシーを追加作成します。そして、ルールの適用有無が分かりやすいように、すべての通信を許可 / 遮断するためのルールを、1つだけ作成します。

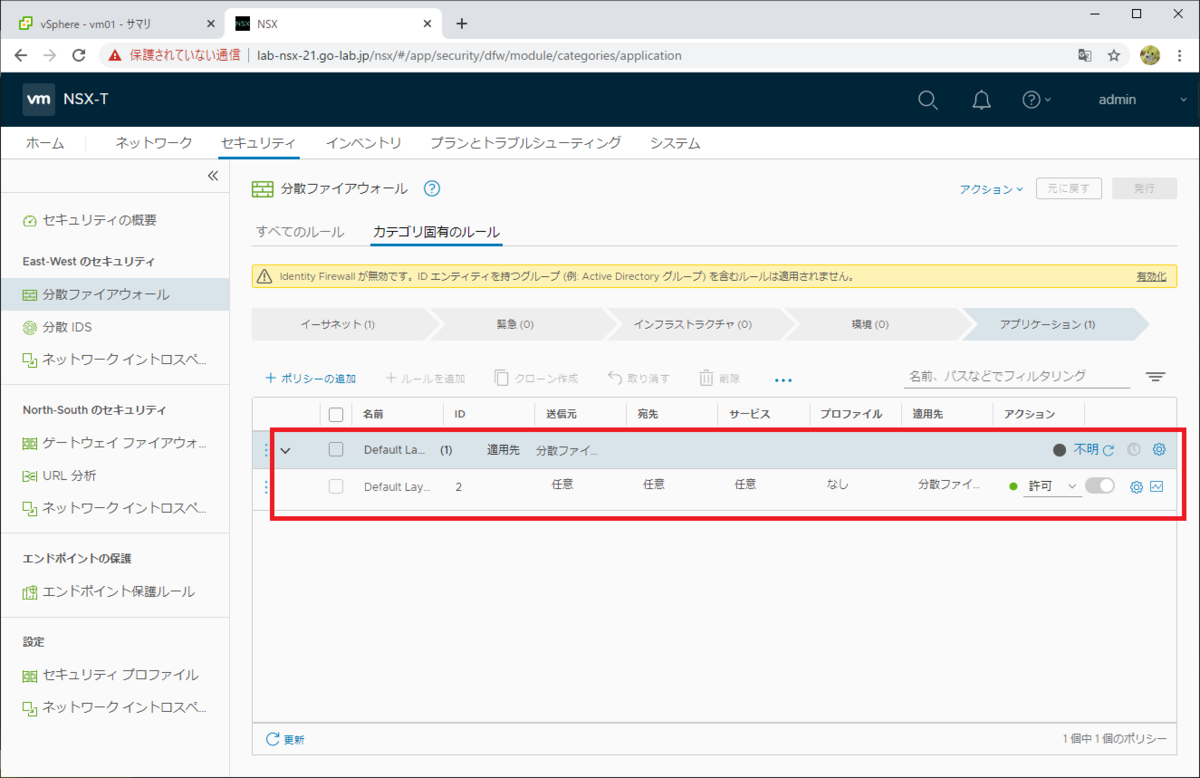

「セキュリティ」→「分散ファイアウォール」→「カテゴリ固有のルール」→「アプリケーション」を開きます。

デフォルト作成されるポリシー「Default Layer3 Section 」には、すべての通信を「許可」するルールが設定されているので、今回の動作確認には特に影響しません。

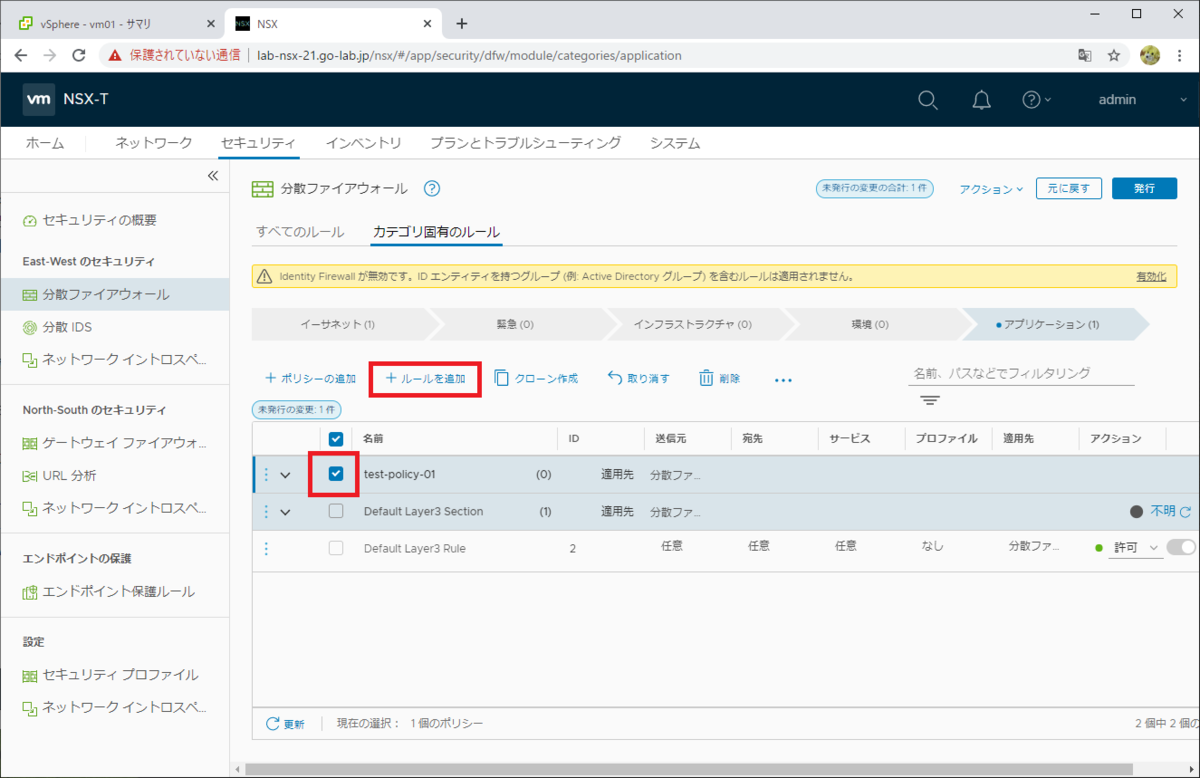

この画面で「ポリシーの追加」をクリックすると「新規ポリシー」が作成されるので、名前を「test-policy-01」に変更します。

追加された「test-policy-01」ポリシーを選択して、「ルールを追加」をクリックします。

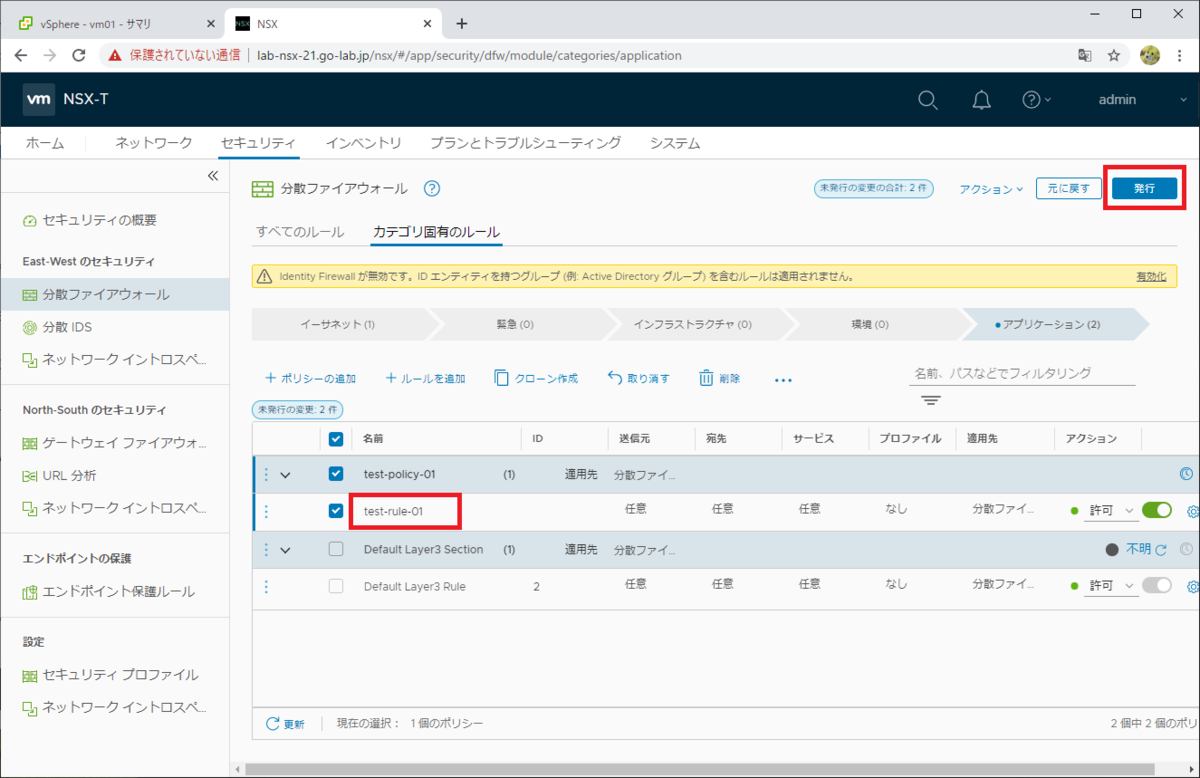

「新規ルール」が作成されるので、「test-rule-01」に変更します。そして「発行」をクリックしてポリシー / ルールを保存しておきます。

なお、ルールの「適用先」はデフォルトで「分散ファイアウォール」全体となっており、NSX-T の オーバーレイ / VLAN セグメントに接続された VM に適用されます。また、ルールの「送信元」、「宛先」、「サービス」は、いずれも「任意」になっているので、すべての通信が対象になります。ただし、アクションは「許可」なので、このままでは通信の遮断はされません。

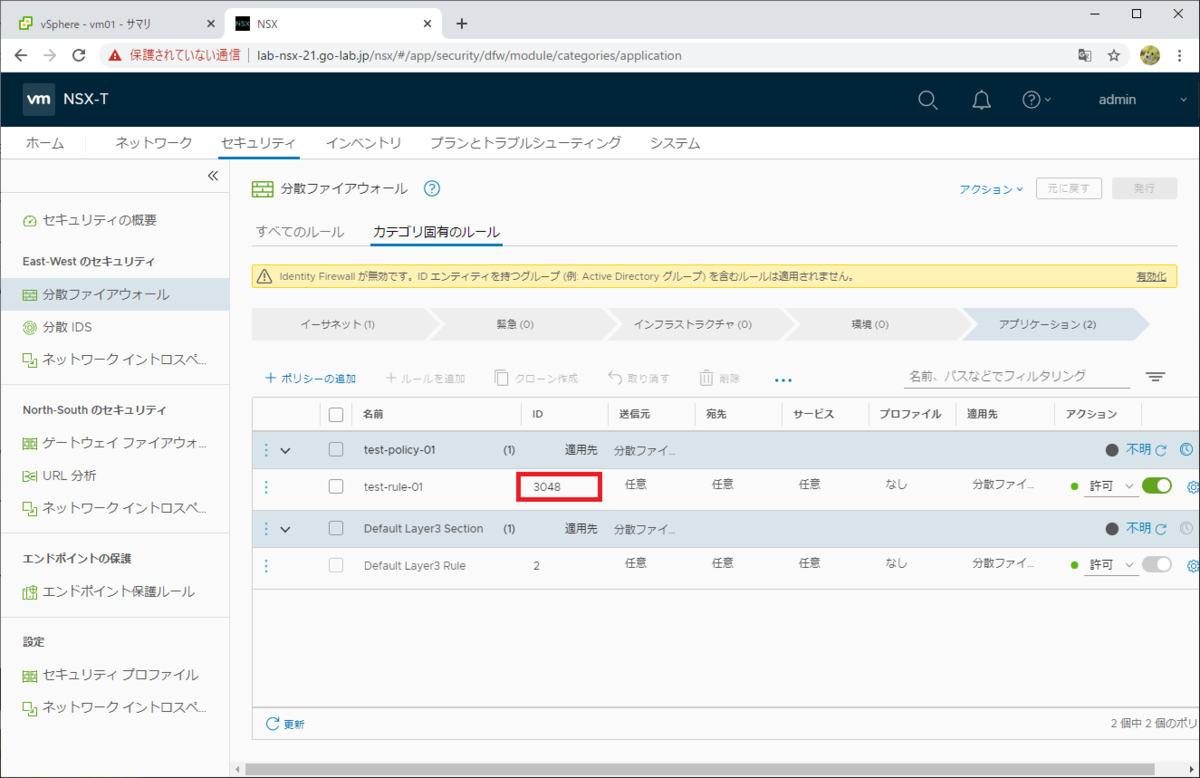

ルールが保存され、このルールの ID は 3048 が採番されました。このあと、このルールの設定を変更して、DFW の動作確認をします。

DFW ルールの動作確認

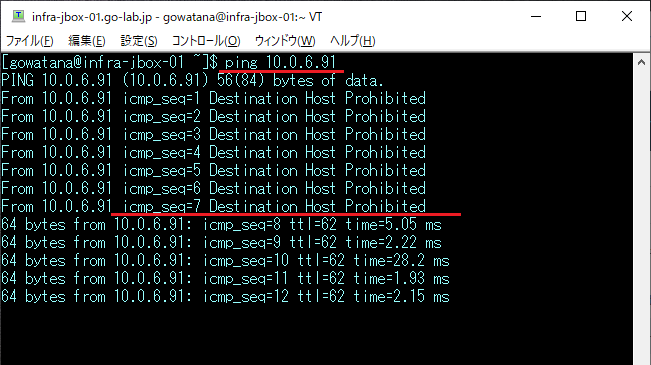

それでは NSX 外部のマシンから、VLAN セグメントに接続されている vm01 宛に ping で疎通確認をしつつ、DFW で通信を遮断してみます。

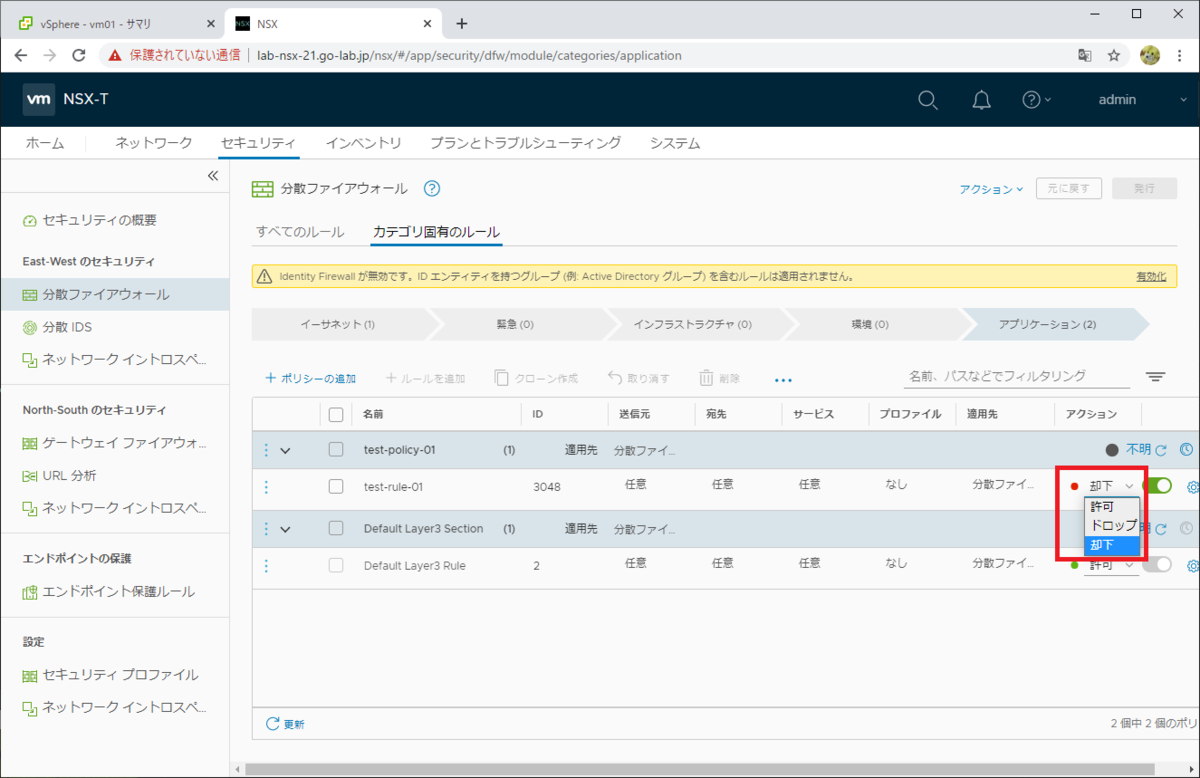

作成した DFW ルール「test-rule-01」のアクションを「許可」→「却下」に変更します。これは「ドロップ」より「却下」の方がデモ的に分かりやすいためです。

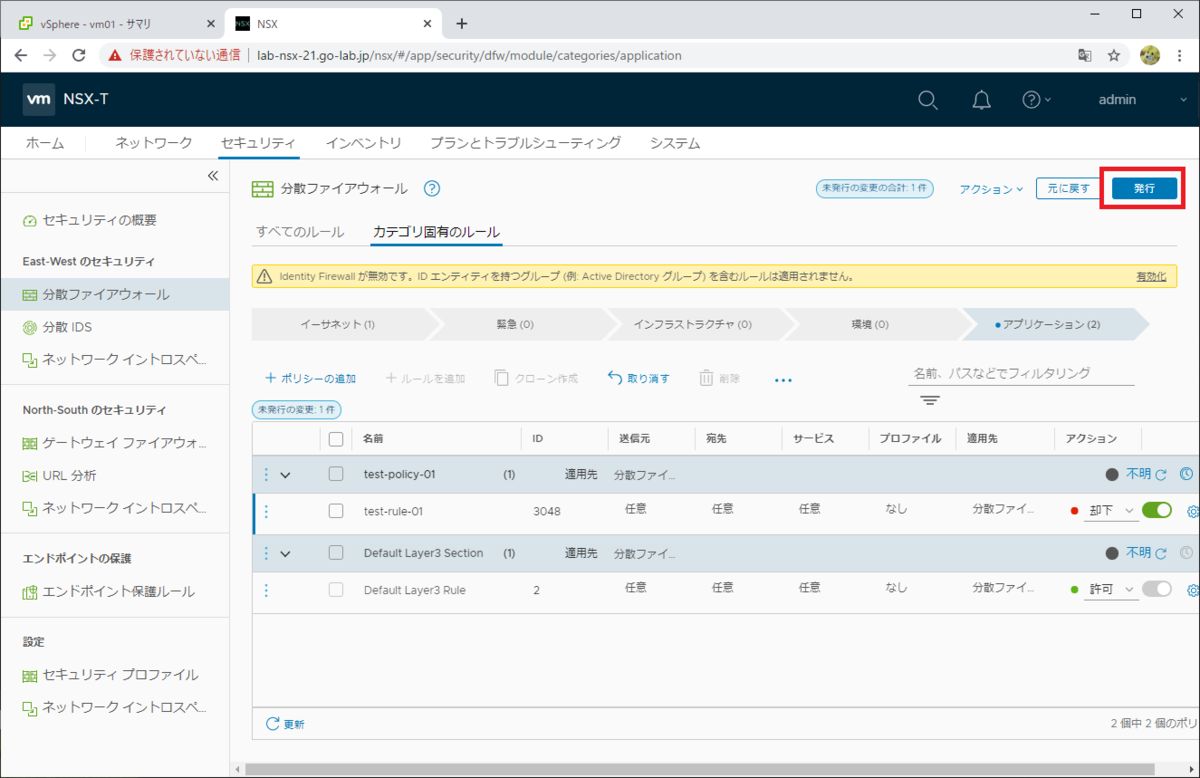

「発行」をクリックすると、ルールが適用されます。この時点で vm01 宛に通信できる外部のマシンから ping を実行しつつ、「発行」をクリックします。

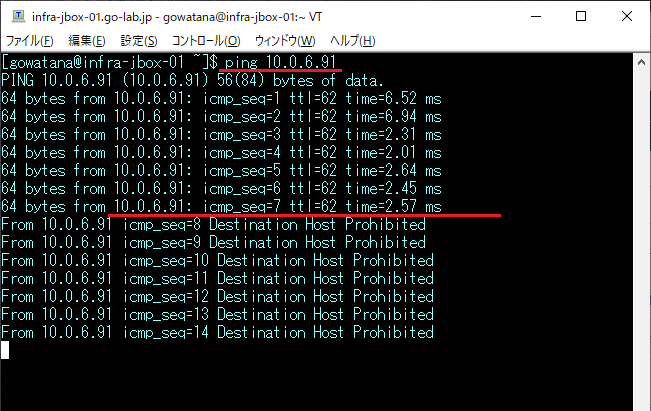

DFW のルールが作用して、外部の端末から vm01(10.0.6.91)への ping が通らなくなりました。

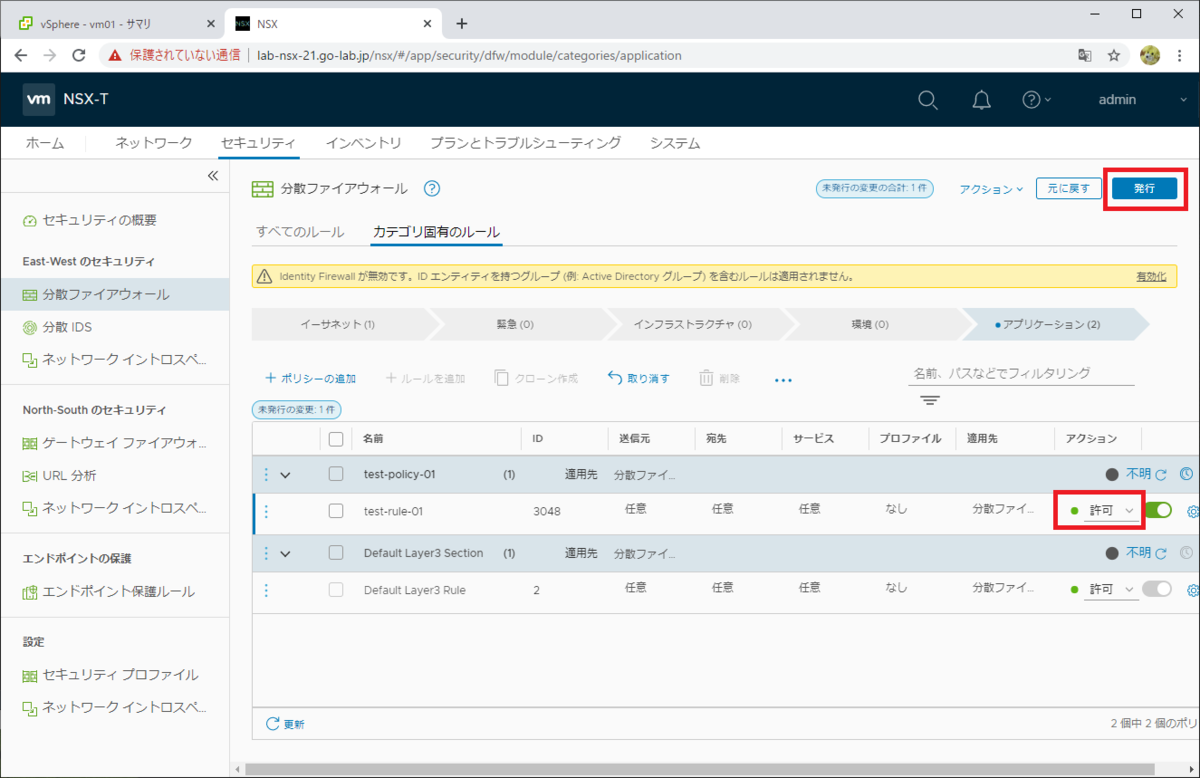

DFW ルール「test-rule-01」のアクションを「却下」→「許可」に戻して、「発行」をクリックすると・・・

外部の端末から、vm01 への ping が通るようになりました。

このように、オーバーレイ セグメントではなく、VLAN セグメントでも、NSX-T の DFW は動作します。

まずは、DFW が動作することの確認でした。次は、VM の vNIC に「NSX の VLAN セグメント」ではなく「vDS の分散ポートグループ」を割り当てた環境で、分散ファイアウォール ルールが動作しない様子を確認してみます。

つづく!