VMware Cloud Services には、CloudHealth Secure State(でも新しい名前は VMware Aria Automation for Secure Clouds)というクラウド セキュリティ ポスチャ管理(CSPM)のプロダクトがあります。

最近、無料で使える機能制限版として「Free Tier」が提供開始されたので、ためしに有効化してみました。

CloudHealth Secure State の Free Tier では、監視対象のクラウドとして AWS / Azure / GCP から選択できますが、登録は1つのクラウドのみに制限されています。そこで、今回は Microsoft Azure を登録してみます。

今回の内容です。

前提環境

今回は、下記の環境を利用します。

- VMware Cloud Services

- アカウント作成してあります。

- 組織「go-lab.jp」を作成してあります。(いまのところ無料内)

- VMware Cloud Service には、Web ブラウザでログイン済みの状態です。

- Microsoft Azure

- Secure State に監視対象として登録してみます。

- 従量課金のサブスクリプションを用意してあります。(いまのところ微課金)

- AKS の Kubernetes クラスタが作成されています。(しかし今回は関係なし)

利用開始

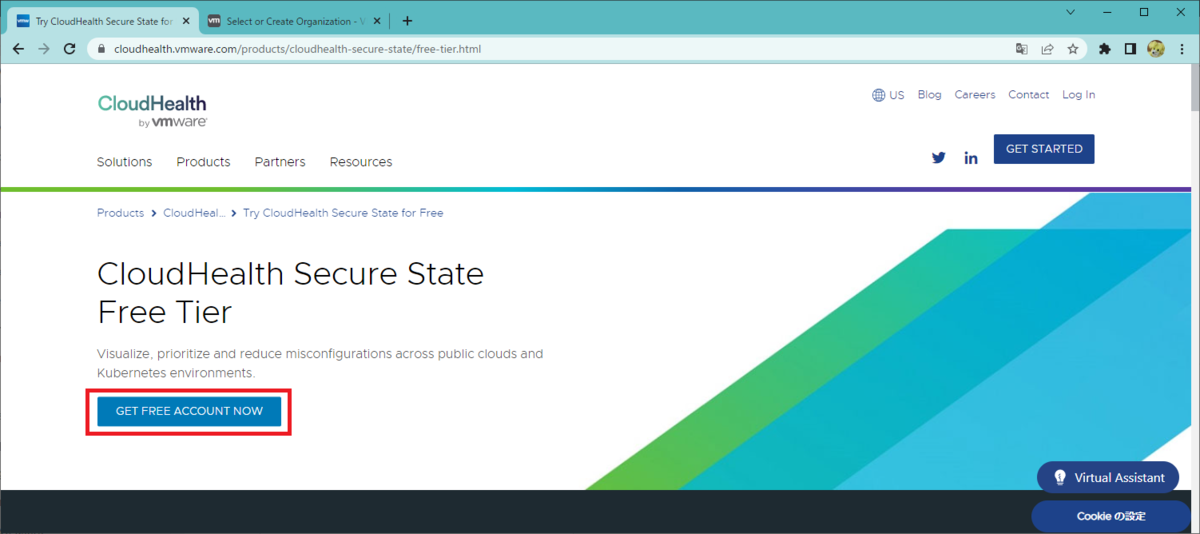

CloudHealh Secure State のサイトにアクセスして、Free Tier を利用開始します。いろいろな入り口があるようですが、私は下記のページで「GET FREE ACCOUNT NOW」をクリックしました。

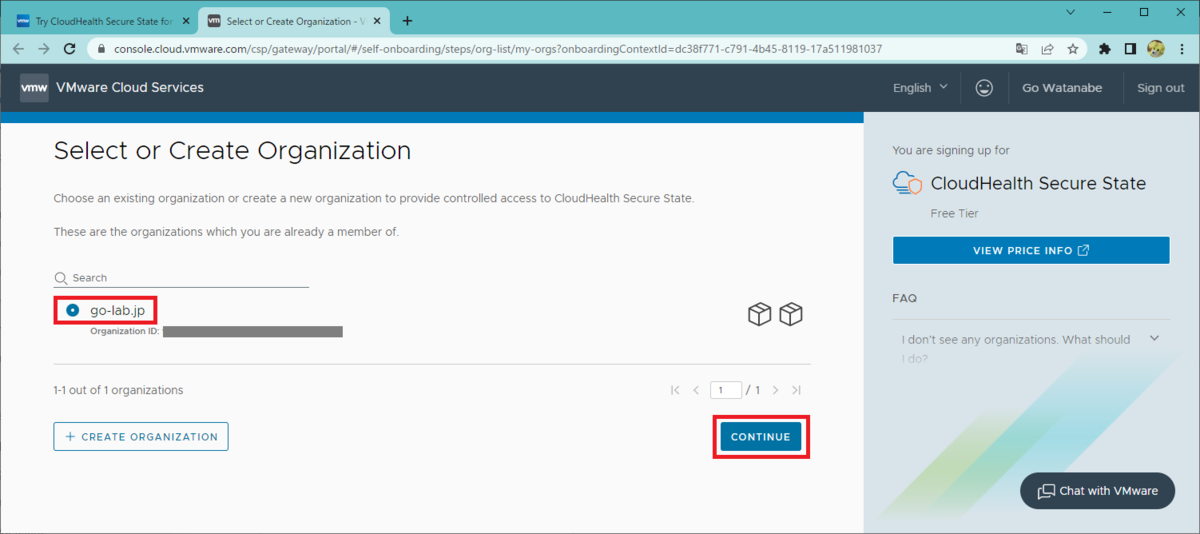

もともと作成してあった VMware Cloud Services の組織を選択して、「CONTINUE」をクリックします。

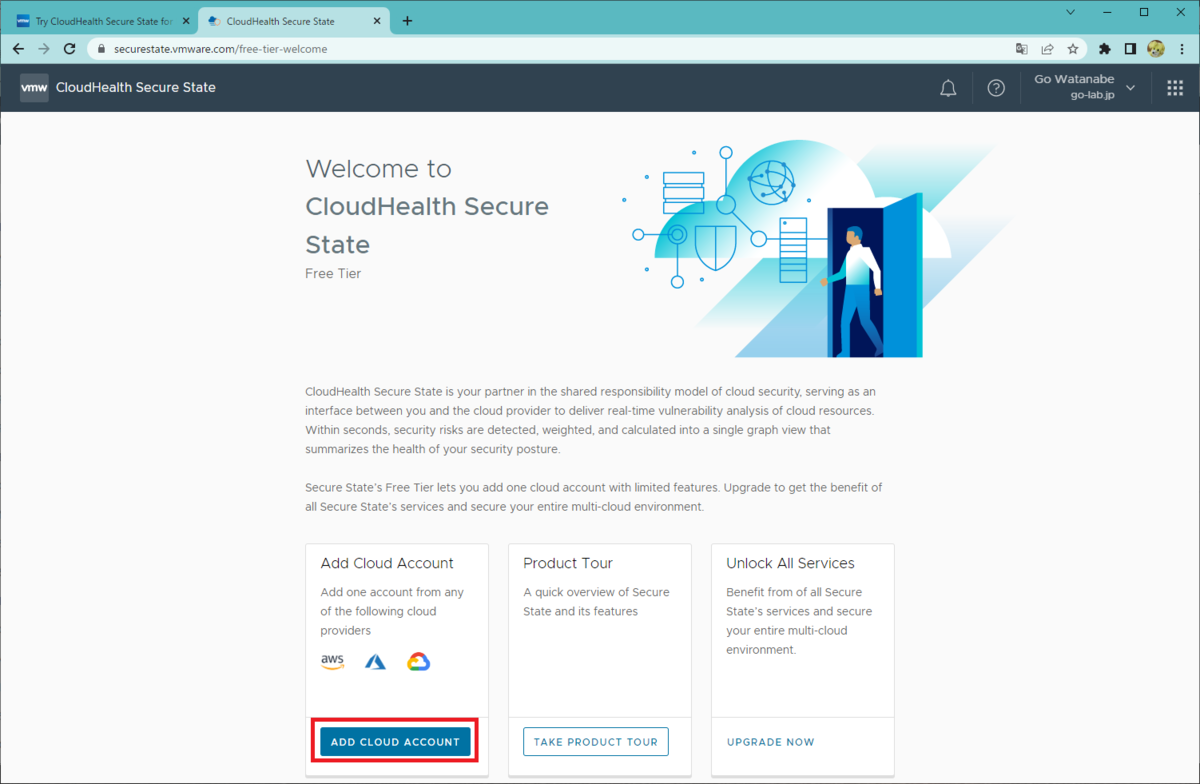

監視対象のクラウドを登録するために、「ADD CLOUD ACCOUNT」をクリックします。

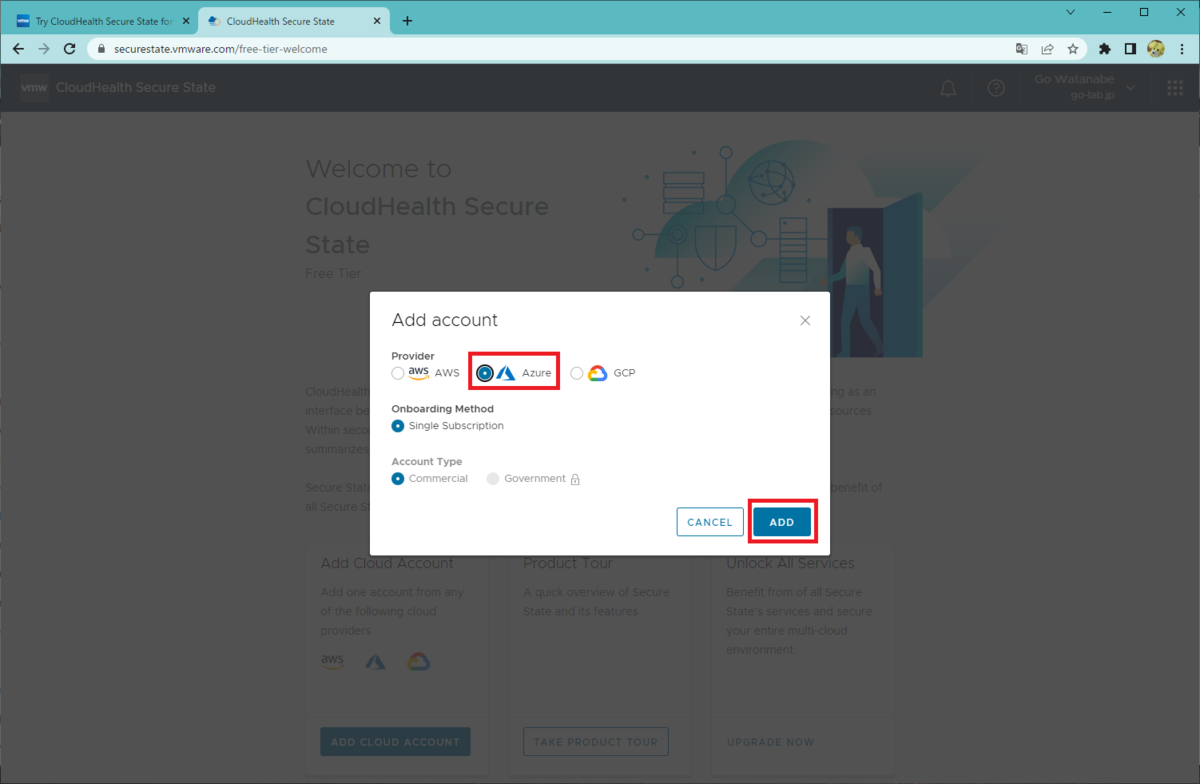

今回は「Azure」を選択して「ADD」をクリックします。

ここから、Azure での準備をしつつ Secure State の登録を進めます。

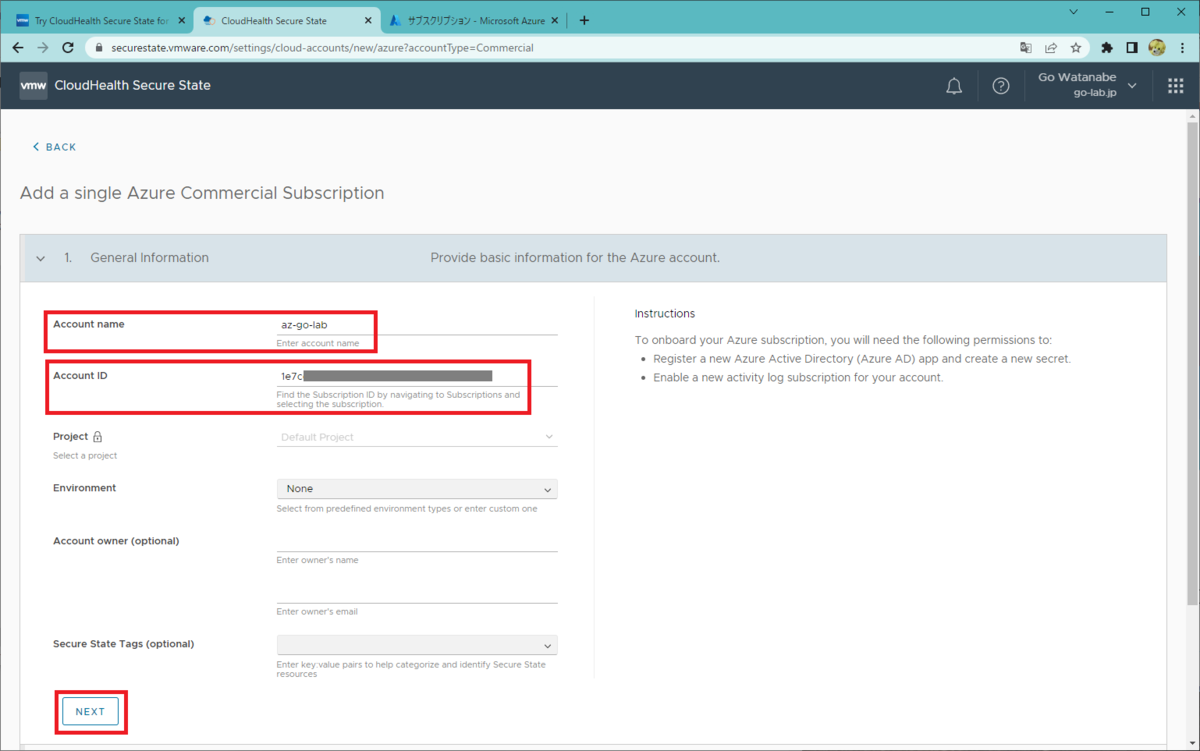

1. General Information

Azure の一般的な情報を入力します。今回は最小限の項目を入力して「NEXT」をクリックします。

- Account name: Secure State に登録するクラウドの名前。今回は az-go-lab

- Account ID: Azure のサブスクリプション ID を入力します。

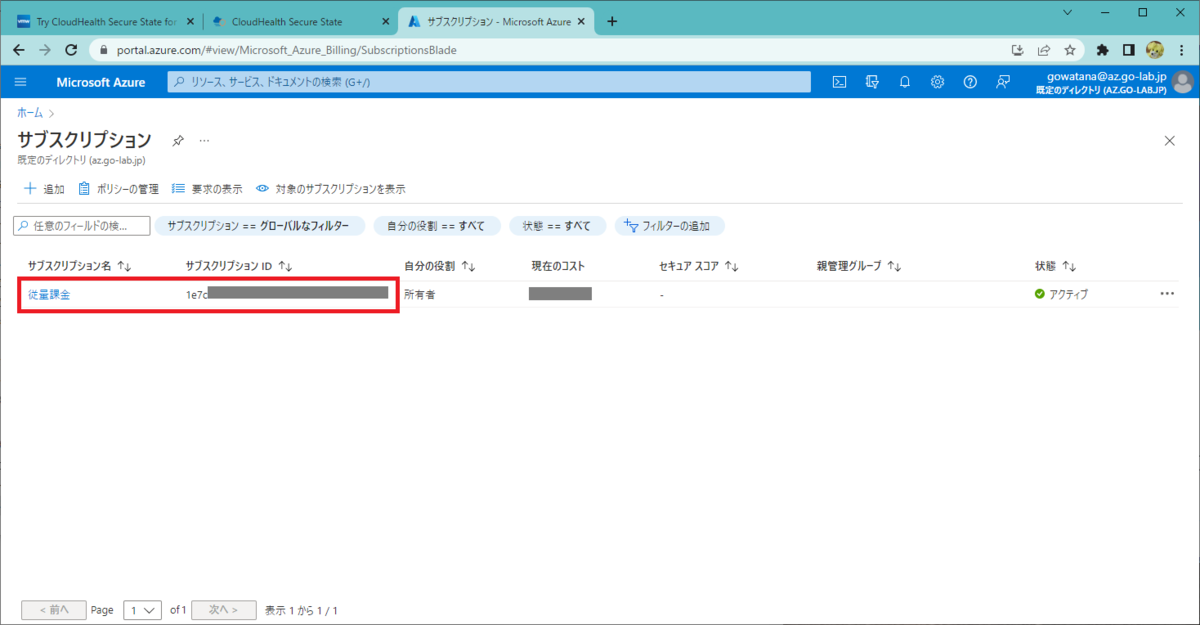

上記で入力するサブスクリプション ID は、Azure Portal の「サブスクリプション」画面などから確認できます。

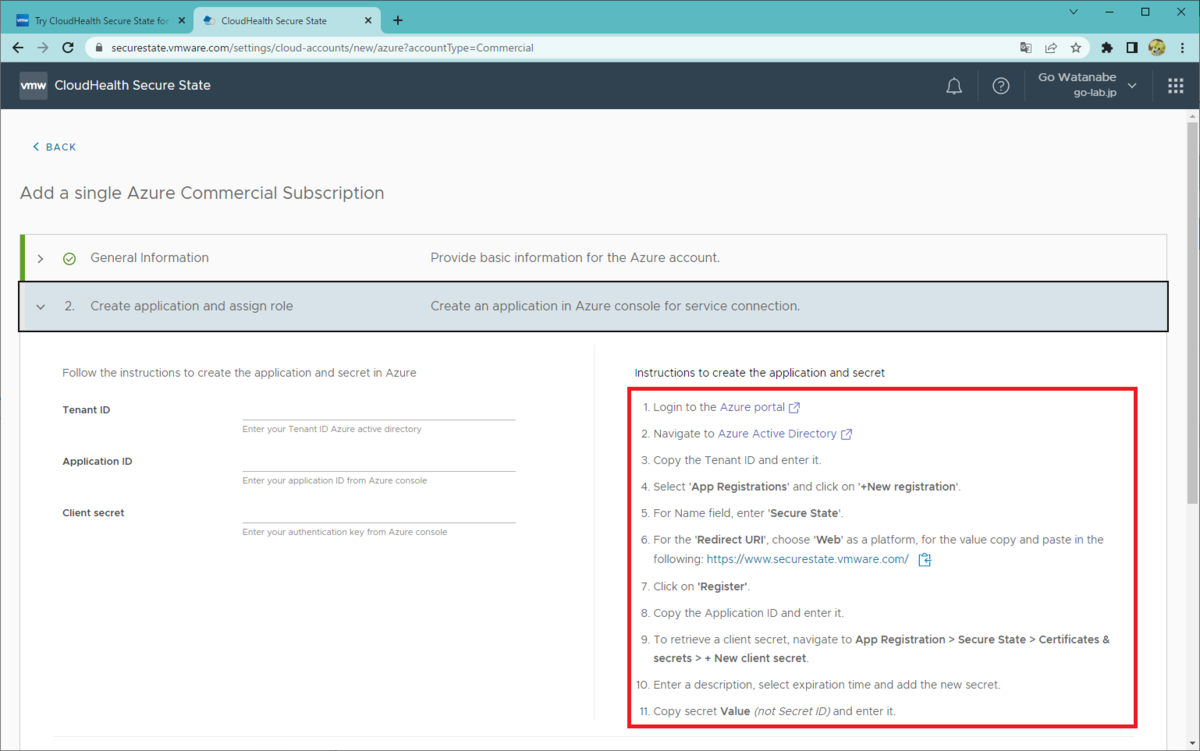

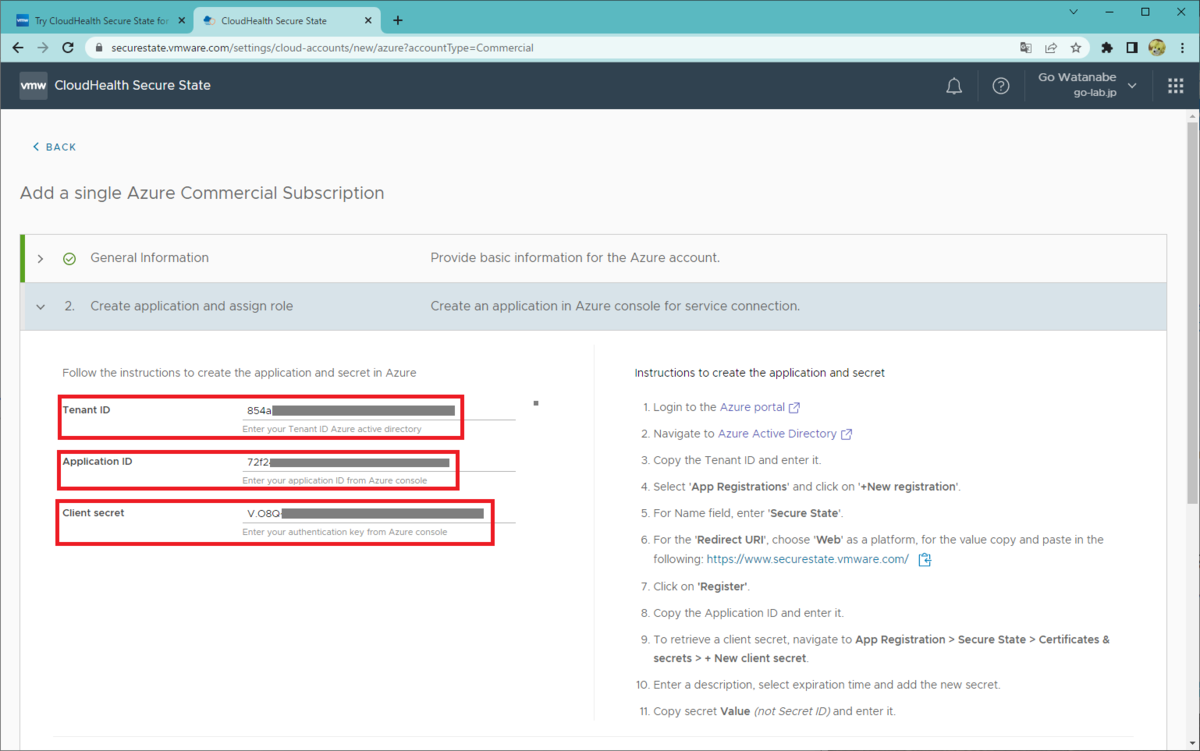

2. Create application and assign role(前半: アプリの登録)

Secure State から Azure にアクセスするための準備として、Azure Portal 側でアプリの登録とロールの割り当てをしてから、ウィザードに情報入力します。

具体的な手順については、ウィザードに記載されています。

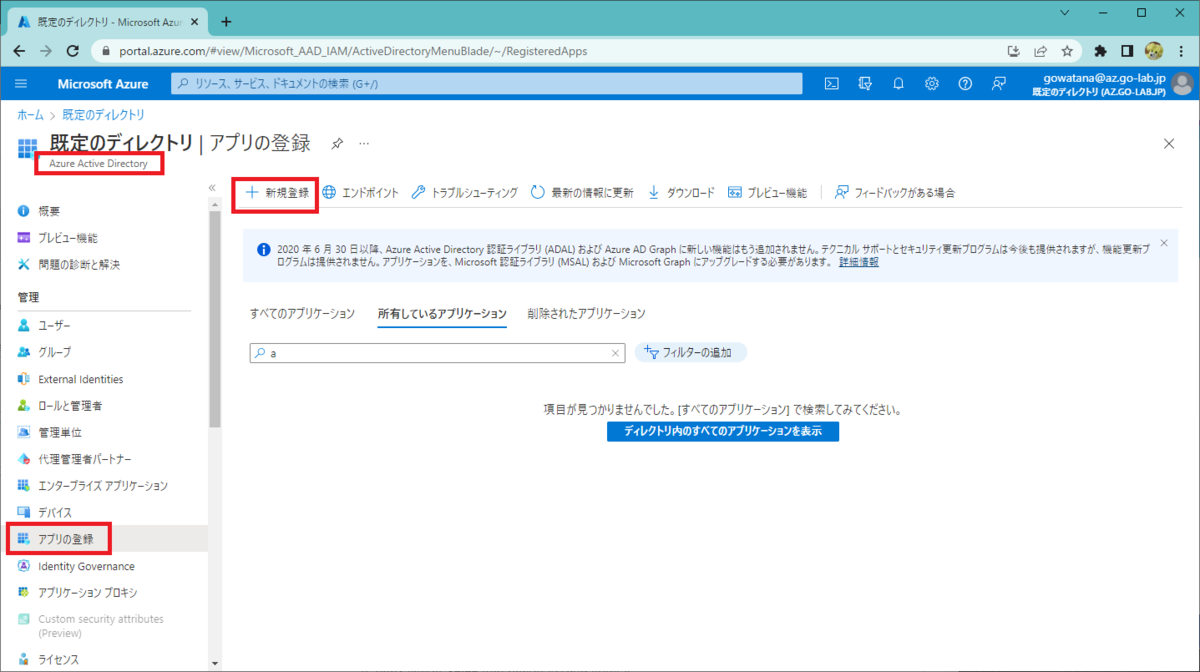

Azure Portal で、「アプリの登録」を実施します。

「Azure Active Directory」→「アプリの登録」画面で、「新規登録」をクリックします。

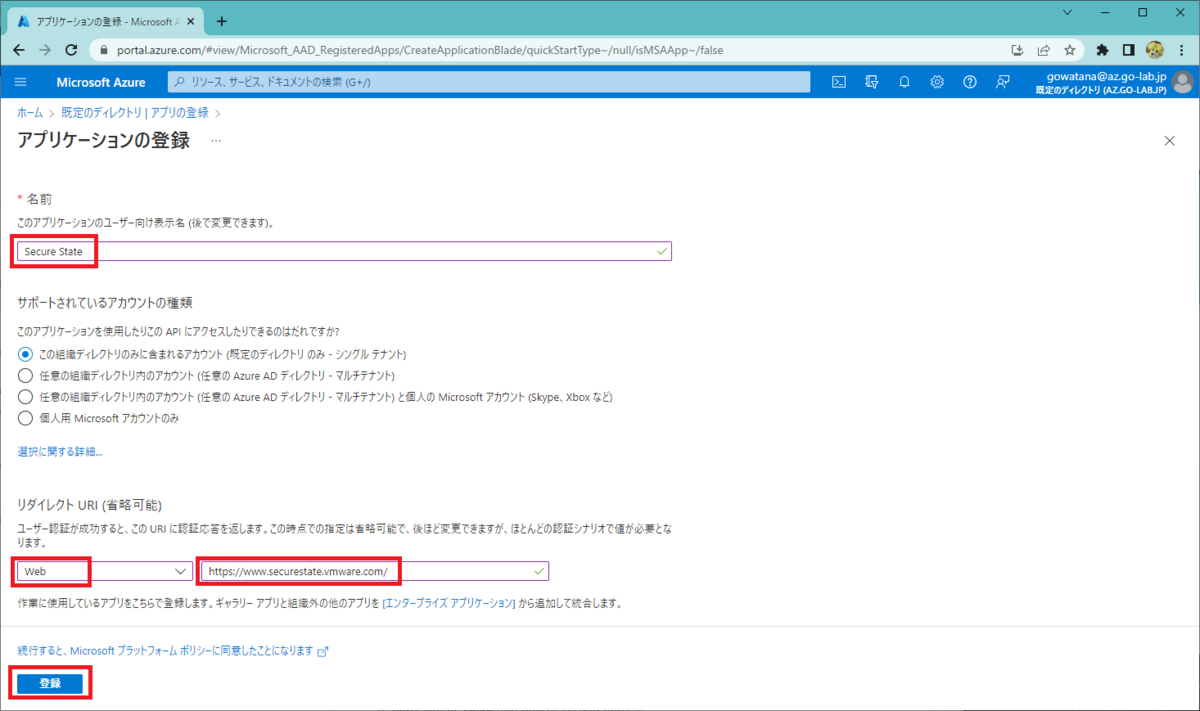

「アプリケーションの登録」画面で下記を入力して「登録」をクリックします。

- 名前: Secure State

- リダイレクト URL:「Web」を選択して、ウィザードの手順に記載されていた URL を入力。

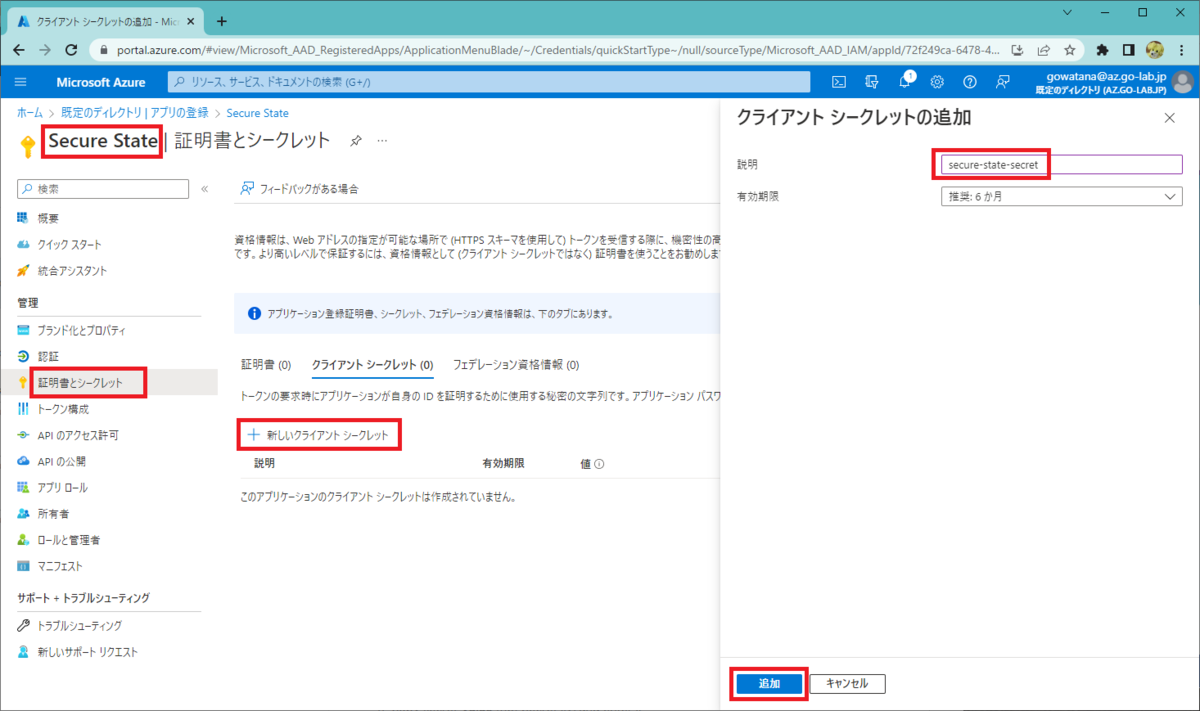

作成された「Secure State」という名前のアプリで、「証明書とシークレット」画面を開いて「新しいクライアント シークレット」をクリックします。

そして、説明に分かりやすい名前を入力して「追加」をクリックします。

- 説明: secure-state-secret

- 有効期限はデフォルトの6ヶ月のままにしてあります。

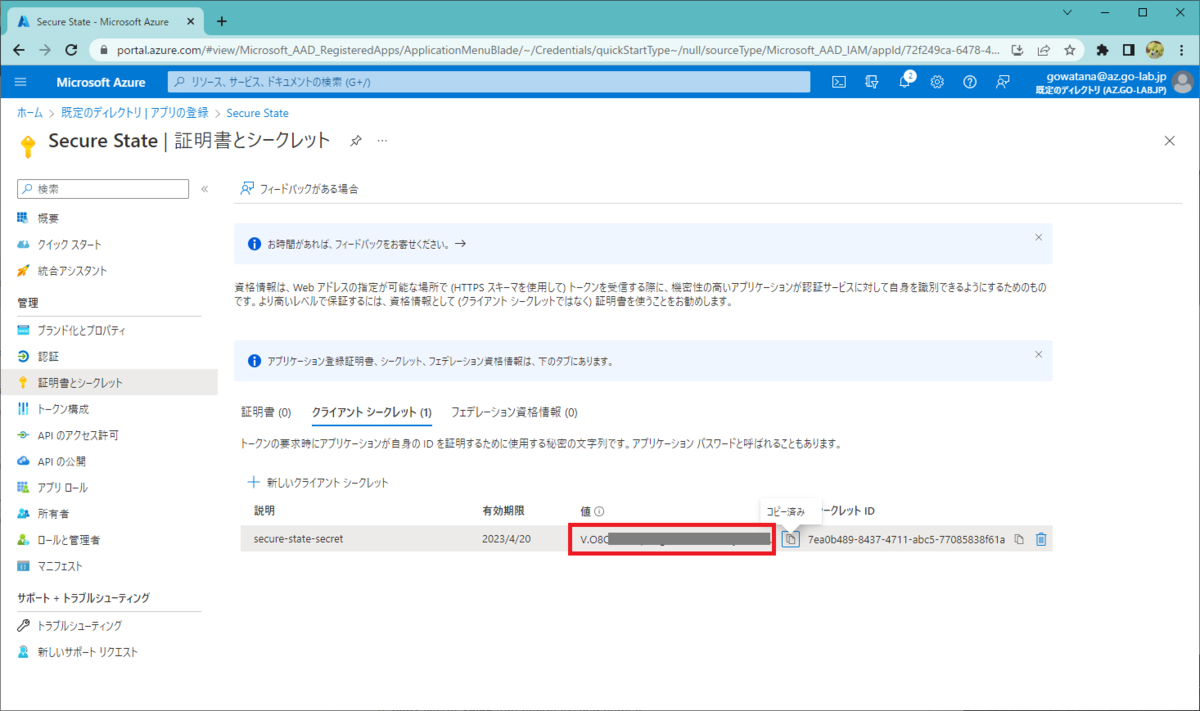

これで、クライアント シークレット(「値」列にあるもの)が作成されました。

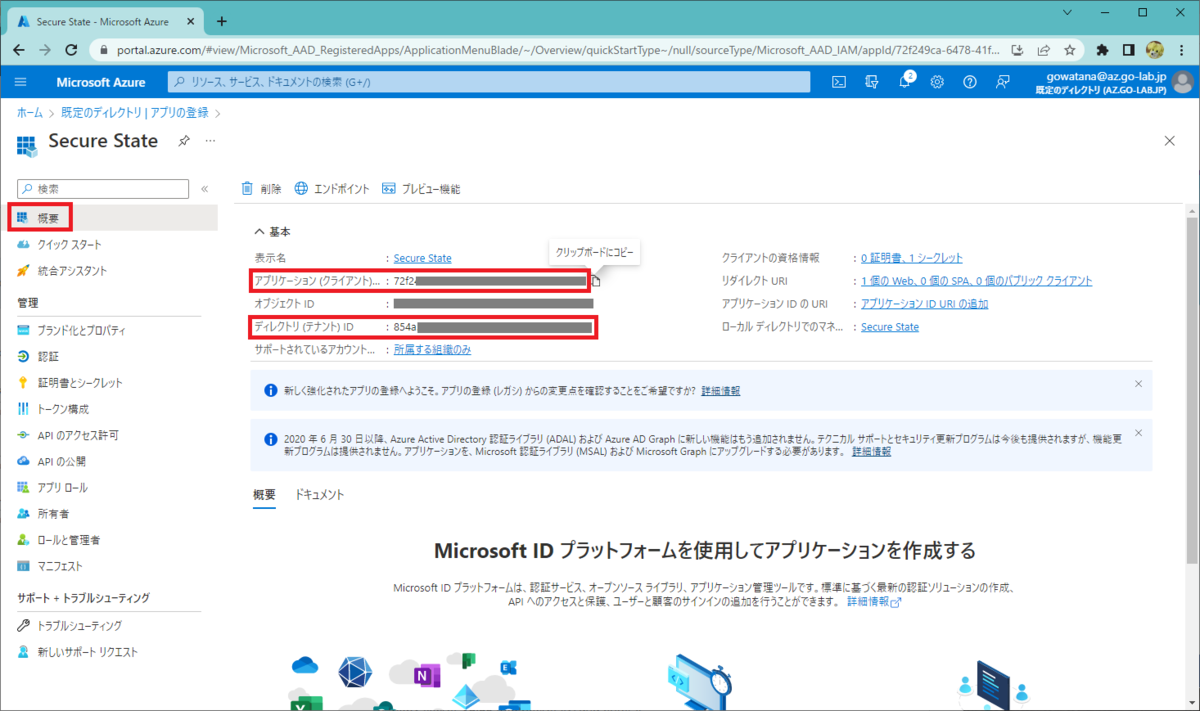

作成した「アプリの登録」の「概要」画面などから、下記の ID も確認しておきます。

- テナント ID

- クライアント ID

ここまでに確認した下記の情報を Secure State のウィザードに入力して、画面を下にスクロールします。

- Tenant ID

- Application ID(クライアント ID)

- Client secret

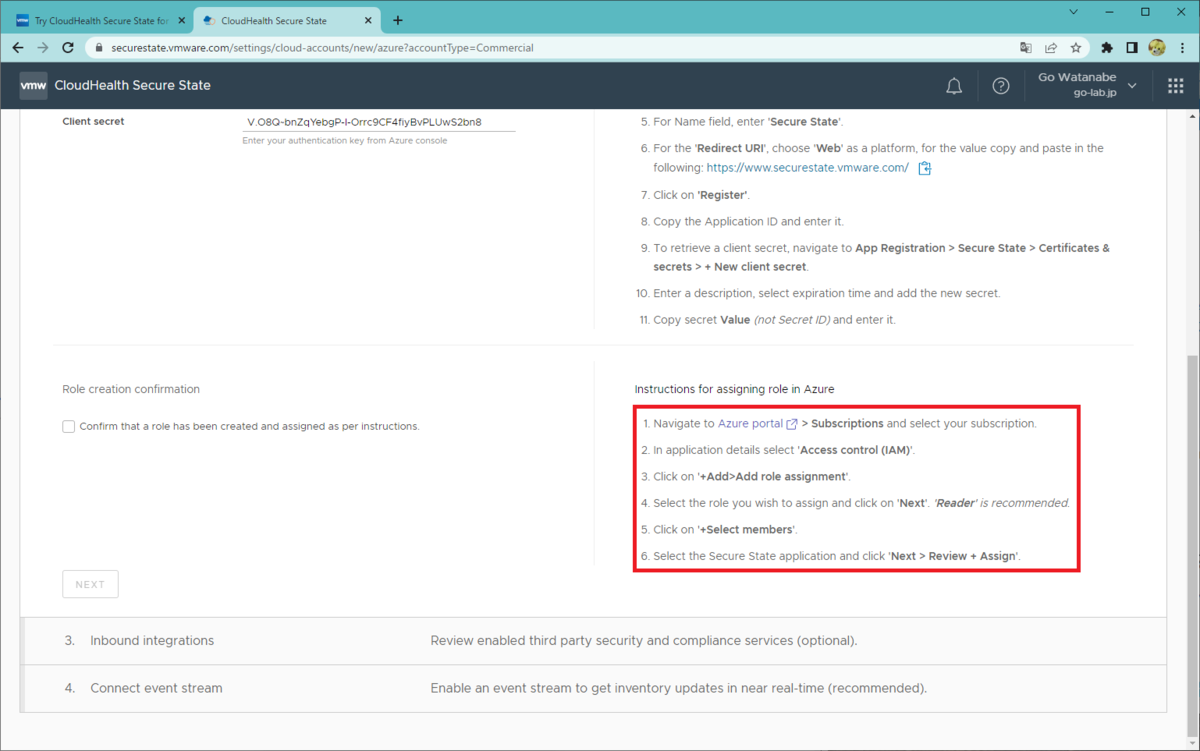

2. Create application and assign role(後半: ロールの割り当て)

Azure Portal で、作成した「Secure State」アプリにロールを割り当てます。この手順も、Secure State のウィザードに記載されています。

Azure Portal の「サブスクリプション」画面で、設定対象のサブスクリプション(今回は「従量課金」)を開いて、ロールを割り当てます。

「アクセス管理 (IAM)」→「アクセスの確認」→「ロールの割り当ての追加」をクリックします。

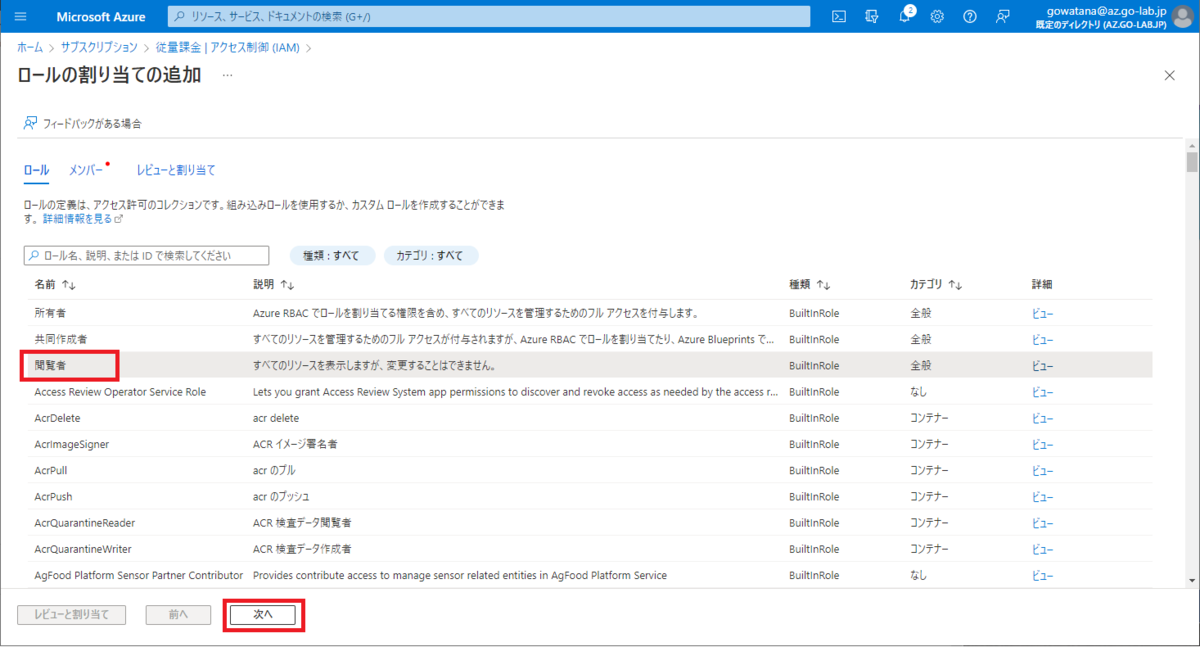

「ロール」タブで、「閲覧者」を選択して「次へ」をクリックします。

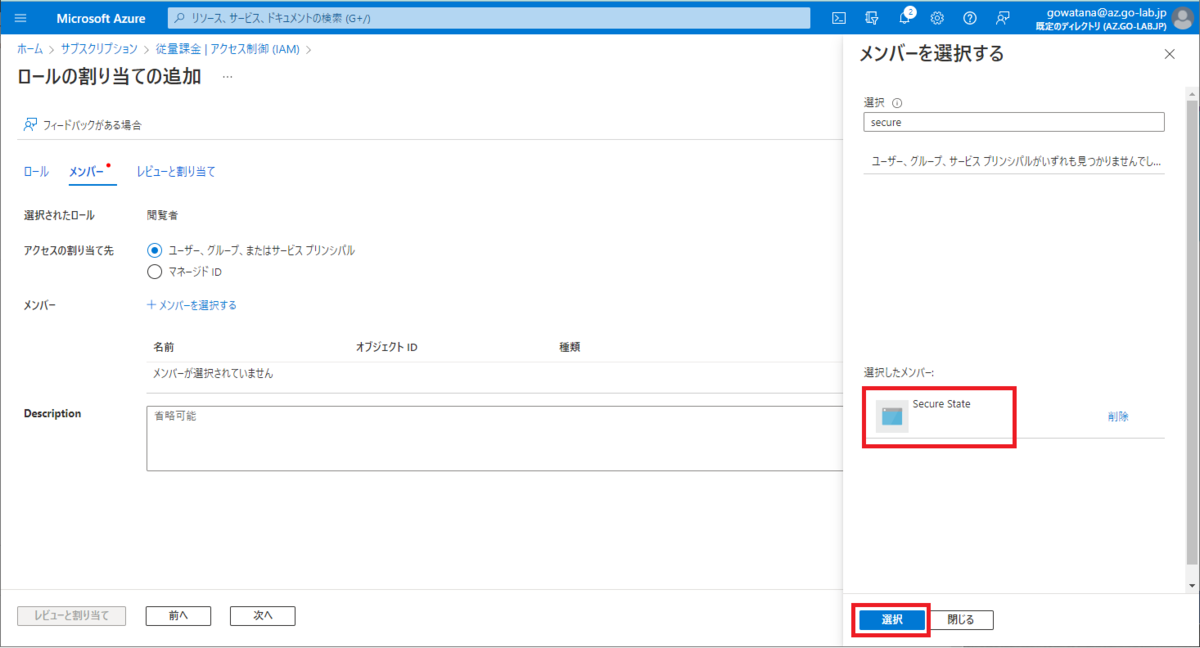

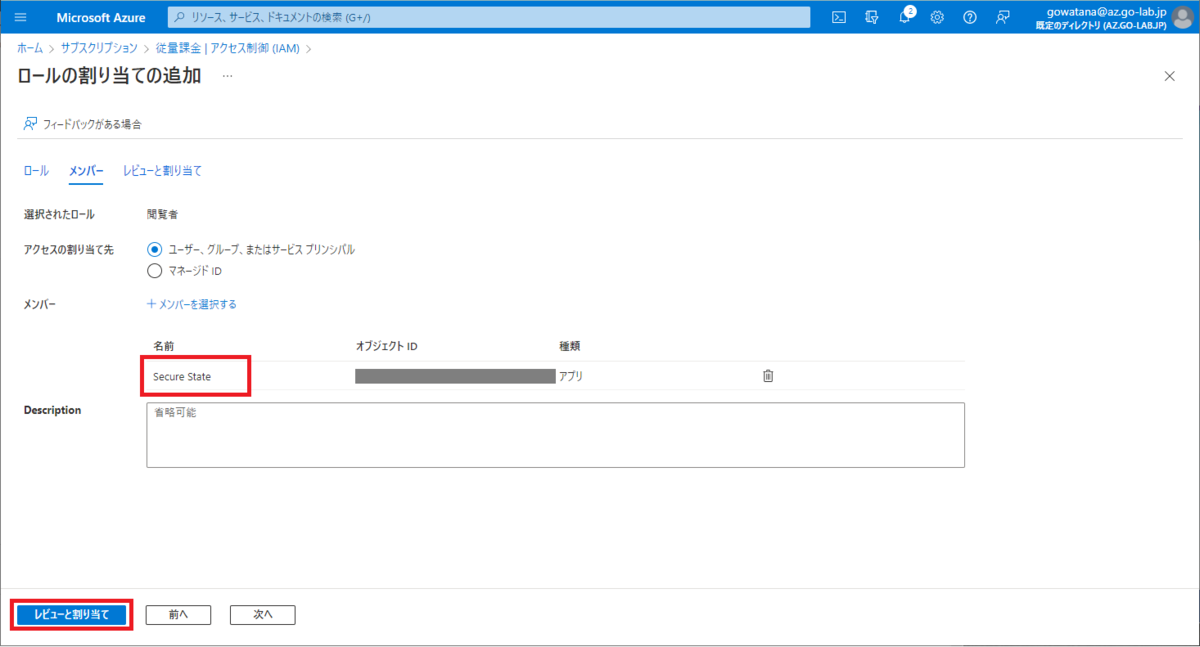

「メンバー」タブで、「メンバーを選択する」をクリックします。

「メンバーを選択する」の「選択」欄への文字列入力で「Secure State」アプリを検索して、みつかったらクリックします。

「Secure State」が「選択したメンバー」にある状態で「選択」をクリックします。

「メンバー」に「Secure State」が表示されるので、「レビューと割り当て」を(2回)クリックします。

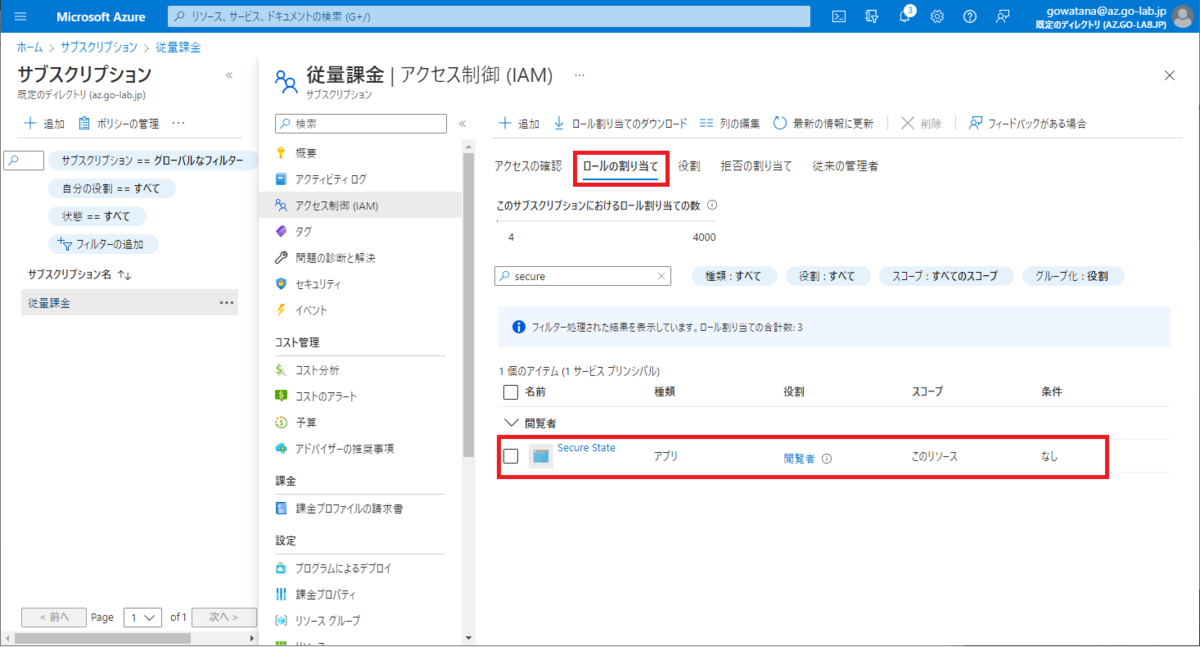

これで「Secure State」アプリにロールが割り当てられて、「ロールの割り当て」タブで設定されたことが確認できるようになります。

Secure State のウィザードで、Azure 側でのロール割り当てが完了している確認のチェック ボックスを ON にして、「NEXT」をクリックします。

3. Inbound integrations

Microsoft Defender for Cloud との統合を有効化するスイッチがありますが、今回は Azure 側で有効化していないので OFF のまま「NEXT」をクリックします。

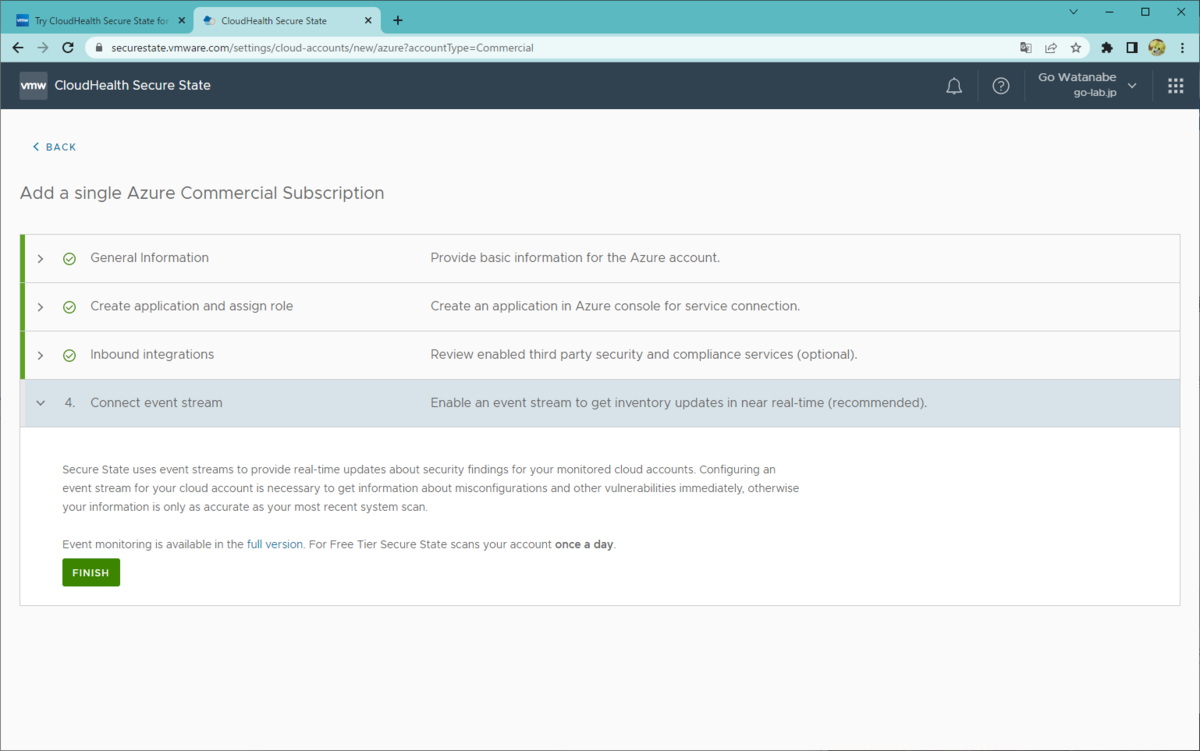

4. Connect event stream

最後の項目では、とくに設定要素はないので「FINISH」をクリックします。

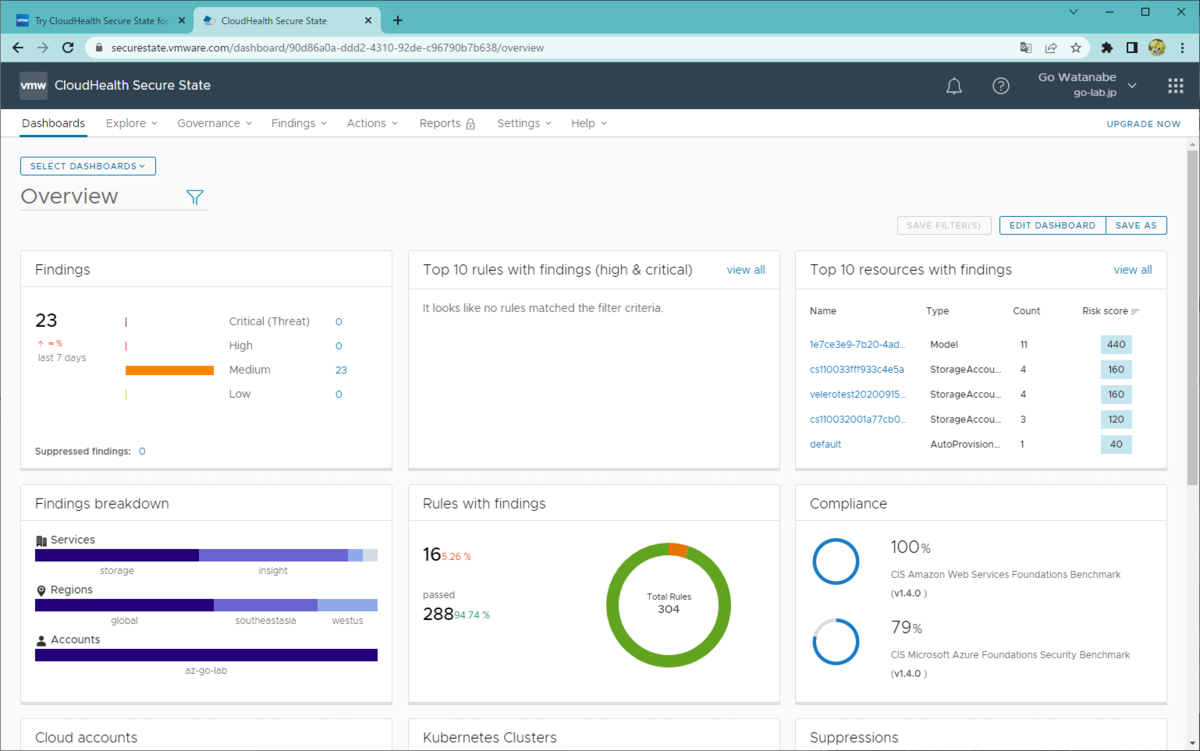

CloudHealh Secure State の Dashboard

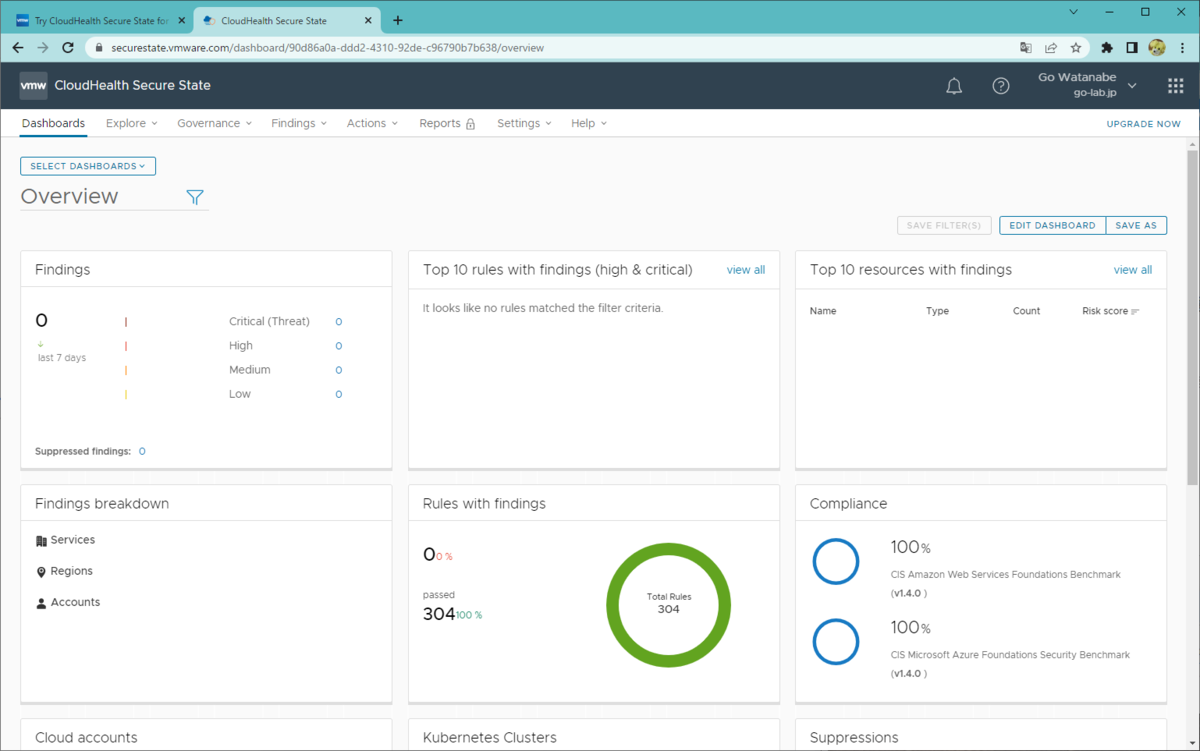

Azure の Cloud Account の設定が終わると、Secure State のダッシュボードが表示できるようになります。

そして少し待つと、いろいろと情報が表示されるようになります。

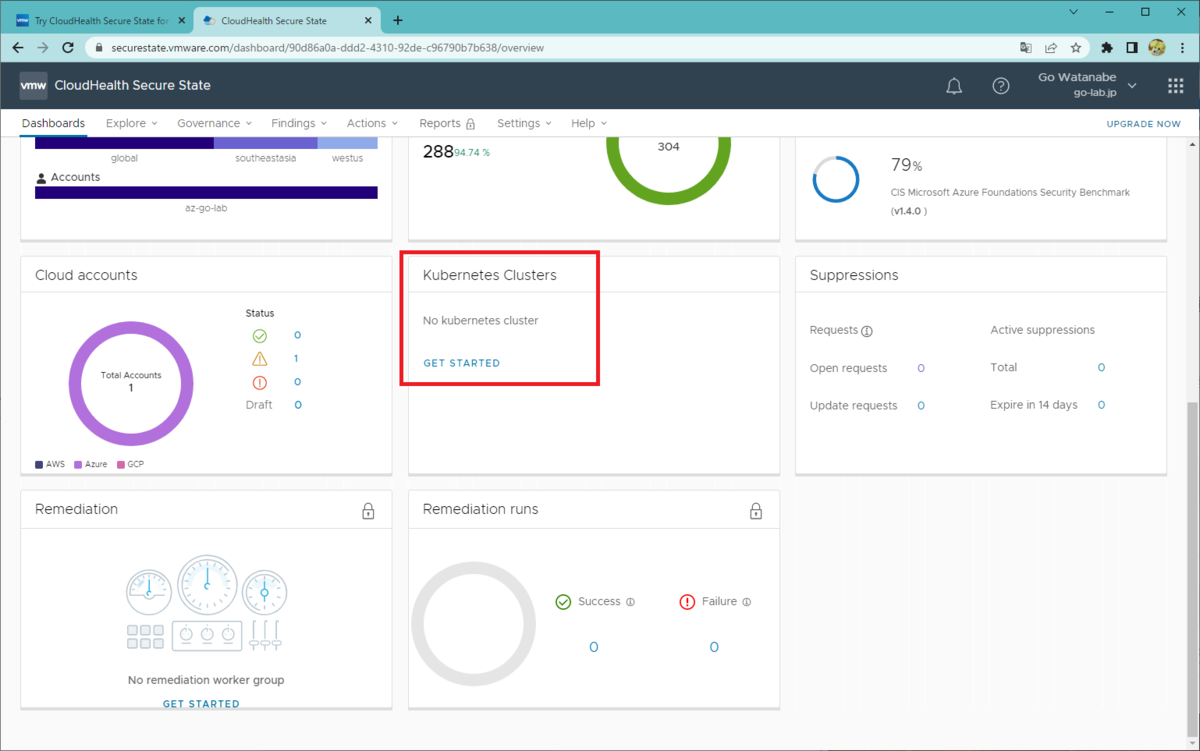

ちなみに Free Tier でも Kubernetes のコンプライアンス チェック(CIS Benchmark の)ができますが、Kubernetes クラスタは手動で登録するようです。

ちなみに、「Settings」→「Cloud accounts」を開くと、クラウドとして Azure が登録されていて、1/1 件(Free Tier は 1 Cloud account まで)と表示されています。

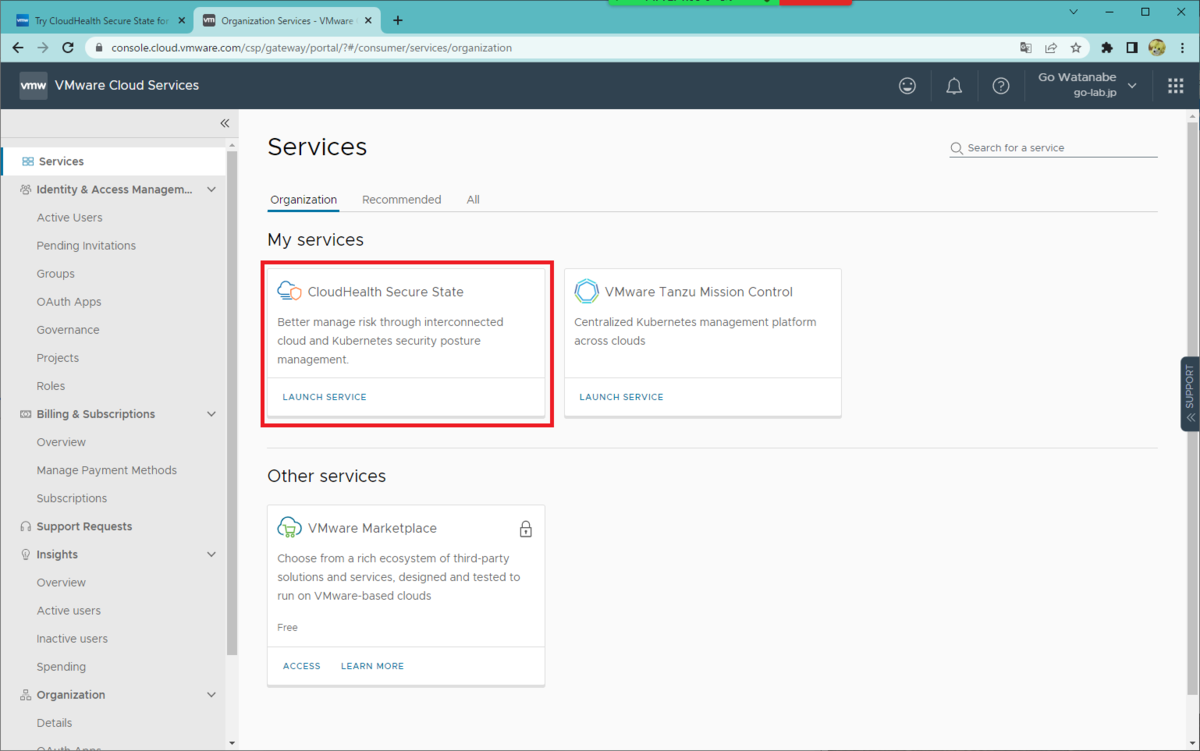

VMware Cloud Service の My services 一覧にも「CloudHealh Secure State」が表示されるようになります。

つづく。

- CloudHealth Secure State でセキュリティ設定が微妙なリソースを確認してみる。

- CloudHealth Secure State に Azure AKS を接続して Kubernetes セキュリティ設定を確認してみる。